27 października 2017

Październik 2017 będzie zapamiętany nie tylko przez specjalistów z zakresu bezpieczeństwa informacji, ale również przez wszystkich użytkowników Internetu, z przyczyny pojawienia się nowego robaka szyfrującego nazwanego Trojan.BadRabbit. Ten trojan rozpoczął swoje rozpowszechnianie się 24 października; ataki były przeprowadzane głównie na komputery w Rosji i na Ukrainie.

W październiku analitycy wirusów Doctor Web przebadali backdoora napisanego w języku Python. Ten złośliwy program wykradał informacje z popularnych przeglądarek, przechwytywał naciśnięcia klawiszy, pobierał i zapisywał różne pliki za zainfekowanych komputerach, oraz przeprowadzał kilka innych złośliwych funkcji.

Dodatkowo specjaliści przebadali nową wersję trojana dla Linuxa zdolną do infekowania różnych urządzeń typu “smart”.

Główne trendy października

- Nowy robak szyfrujący BadRabbit

- Pojawienie się nowego backdoora napisanego w języku Python

- Nowy trojan dla Linuxa przeznaczony dla IoT

Zagrożenie miesiąca

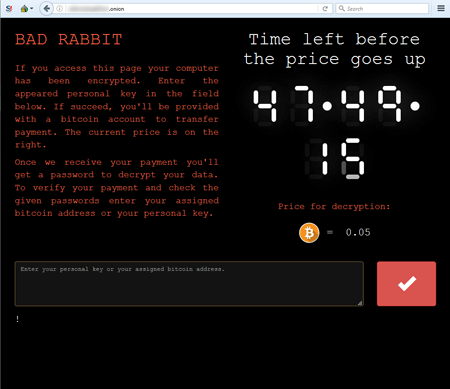

Tak jak jego poprzednicy, Trojan.BadRabbit jest robakiem zdolnym do samodzielnego rozpowszechniania się bez udziału użytkownika. Składa się z kilku komponentów: droppera, enkodera-dekodera i samego robaka szyfrującego. Część kodu tego robaka została zapożyczona z Trojan.Encoder.12544, znanego również jako NotPetya. Po uruchomieniu enkoder sprawdza dostępność pliku C:\Windows\cscc.dat i jeśli ten plik istnieje, to trojan kończy swoje działanie (tym samym utworzenie pliku cscc.dat w folderze C:\Windows może zapobiec złośliwym konsekwencjom uruchomienia trojana).

Zgodnie z opinią niektórych badaczy, pierwotnym źródłem Trojan.BadRabbit było kilka zaatakowanych stron www w których kod HTML został wstrzyknięty złośliwy skrypt JavaScript. Enkoder szyfruje pliki o następujących rozszerzeniach: .3ds, .7z, .accdb, .ai, .asm, .asp, .aspx, .avhd, .back, .bak, .bmp, .brw, .c, .cab, .cc, .cer, .cfg, .conf, .cpp, .crt, .cs, .ctl, .cxx, .dbf, .der, .dib, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .hpp, .hxx, .iso, .java, .jfif, .jpe, .jpeg, .jpg, .js, .kdbx, .key, .mail, .mdb, .msg, .nrg, .odc, .odf, .odg, .odi, .odm, .odp, .ods, .odt, .ora, .ost, .ova, .ovf, .p12, .p7b, .p7c, .pdf, .pem, .pfx, .php, .pmf, .png, .ppt, .pptx, .ps1, .pst, .pvi, .py, .pyc, .pyw, .qcow, .qcow2, .rar, .rb, .rtf, .scm, .sln, .sql, .tar, .tib, .tif, .tiff, .vb, .vbox, .vbs, .vcb, .vdi, .vfd, .vhd, .vhdx, .vmc, .vmdk, .vmsd, .vmtm, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xml, .xvd, .zip. Jako rezultat działania trojana na zainfekowanym komputerze wyświetlane jest żądanie okupu w walucie Bitcoin, a strona www zarządzana przez cyberprzestępców i zlokalizowana w sieci TOR mówi, że ofiara ma 48 godzin na jego zapłacenie. Po upłynięciu tego czasu suma okupu zostanie powiększona.

Na chwilę obecną Trojan.BadRabbit jest wciąż badany przez specjalistów, jednakże Antywirus Dr.Web z powodzeniem wykrywa i usuwa ten złośliwy program. Dodatkowo analiza tego trojana pokazała, że sprawdza on obecność w systemie antywirusów Dr.Web i McAfee. Jeśli Trojan.BadRabbit wykryje nasz produkt, to omija etap szyfrowania w trybie użytkownika, ale próbuje uruchomić pełne szyfrowanie dysków po ponownym uruchomieniu systemu. Ta funkcja złośliwego programu jest blokowana przez Antywirusa Dr.Web. Tym samym użytkownicy Antywirusa Dr.Web 9.1 i nowszych oraz Dr.Web Katana nie są narażeni na działania tego trojana szyfrującego, pod warunkiem, że nie wyłączyli komponentu Ochrony zapobiegawczej lub nie zmienili jego ustawień.

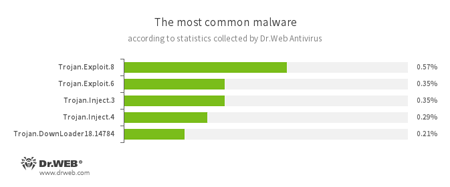

Najpopularniejsze zagrożenia na podstawie statystyk Antywirusa Dr.Web

- Trojan.Exploit

- Narzędzie do heurystycznego wykrywania exploitów używających różnych podatności do zaatakowania legalnych aplikacji.

- Trojan.Inject

- Rodzina złośliwych programów wstrzykująca złośliwy kod w procesy innych programów.

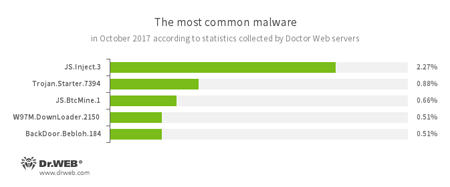

Najpopularniejsze zagrożenia na podstawie danych z serwerów statystyk Doctor Web

- JS.Inject.3

- Rodzina złośliwych skryptów JavaScript. Wstrzykują one złośliwy skrypt w kod HTML stron www.

- Trojan.Starter.7394

- Trojan którego głównym celem jest uruchomienie w zainfekowanym systemie pliku wykonywalnego posiadającego szczególny zestaw złośliwych funkcji.

- JS.BtcMine.1

- JavaScript zaprojektowany do skrytego pozyskiwania kryptowalut (program „górniczy”).

- W97M.DownLoader

- Rodzina trojanów typu downloader wykorzystująca podatności w aplikacjach biurowych. Zaprojektowane do pobierania na zaatakowany komputer innego malware.

- BackDoor.Bebloh.184

- Złośliwy program należący do rodziny trojanów bankowych. Ta aplikacja stanowi zagrożenie dla użytkowników usług e-bankowości (RBS) ponieważ pozwala agresorom na wykradanie poufnych informacji poprzez przechwytywanie danych wprowadzanych w formularzach w oknie przeglądarki i poprzez osadzanie swojego kodu w stronach www banku.

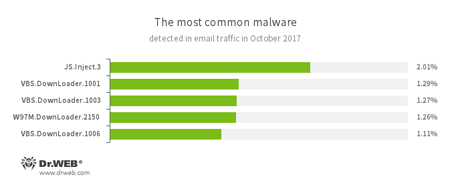

Statystyki dotyczące złośliwych programów wykrytych w ruchu poczty elektronicznej

- JS.Inject.3

- Rodzina złośliwych skryptów JavaScript. Wstrzykują one złośliwy skrypt w kod HTML stron www.

- VBS.DownLoader

- Rodzina złośliwych skryptów VisualBasic. Służą one do pobierania i instalowania na komputerze złośliwego oprogramowania.

- W97M.DownLoader

- Rodzina trojanów typu downloader wykorzystująca podatności w aplikacjach biurowych. Zaprojektowane do pobierania na zaatakowany komputer innego malware.

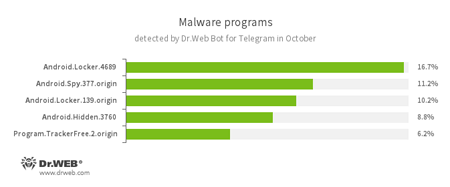

Najpopularniejsze zagrożenia na podstawie danych od Bota Dr.Web dla aplikacji Telegram

- Android.Locker

- Rodzina trojanów ransomware dla Androida. Potrafią one zablokować urządzenie po wyświetleniu na ekranie urządzenia ostrzeżenia zarzucającego jego posiadaczowi dokonanie czynów kolidujących z prawem. Aby odblokować urządzenie, jego właściciel musi zapłacić okup.

- Android.Spy.337.origin

- Trojan dla Androida wykradający poufne informacje, włączając hasła użytkownika.

- Android.Hidden

- Trojany dla Androida zdolne do ukrywania swoich skrótów na liście aplikacji na zainfekowanym urządzeniu.

- Program.TrackerFree.2.origin

- Narzędzie do wykrywania programu Mobile Tracker Free, aplikacji do śledzenia aktywności dzieci.

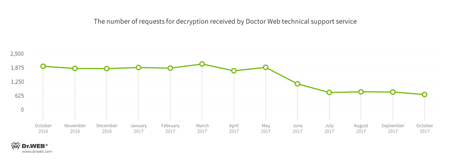

Ransomware szyfrujące pliki

W październiku w pomocy technicznej Doctor Web założono zgłoszenia dotyczące następujących wersji trojanów ransomware:

- Trojan.Encoder.3953 — 17,26% zgłoszeń;

- Trojan.Encoder.858 — 16,67% zgłoszeń;

- Trojan.Encoder.13671 — 5,51% zgłoszeń;

- Trojan.Encoder.2667 — 4,02% zgłoszeń;

- Trojan.Encoder.567 — 2,38% zgłoszeń;

- Trojan.Encoder.3976 — 2,23% zgłoszeń.

Dr.Web Security Space dla Windows chroni przed ransomware szyfrującym pliki

Niebezpieczne strony www

W październiku 2017 do bazy Dr.Web dodano 256429 adresów URL niezalecanych stron www.

| Wrzesień 2017 | Październik 2017 | Dynamika |

|---|---|---|

| + 298 324 | + 256 429 | -14,0% |

Malware dla Linuxa

W październiku analitycy wirusów Doctor Web przebadali trojana zdolnego do infekowania urządzeń typu “smart” z systemem Linux. Ten złośliwy program został nazwany Linux.IotReapper. Jest to kolejna modyfikacja dobrze znanego Linux.Mirai. Zamiast łamania loginów i haseł metodą brute-force w celu zhakowania urządzeń, Linux.IotReapper uruchamia exploity i czeka na rezultat ich wykonania. Następnie trojan oczekuje na polecenia ze swojego serwera kontrolno-zarządzającego (C&C). Pobiera on i uruchamia na zainfekowanym urządzeniu różne aplikacje. Zawiera również dwa moduły: interpreter Lua i serwer działający na porcie 8888 który również potrafi wykonywać różne polecenia. Dr.Web dla Linuxa z powodzeniem wykrywa Linux.IotReapper.

Inne wydarzenia z zakresu bezpieczeństwa informacji

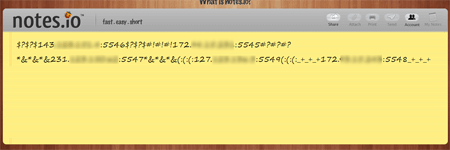

W połowie miesiąca do baz wirusów Dr.Web dodano sygnaturę Python.BackDoor.33. Ten trojan jest backdoorem napisanym w języku Python. Ten złośliwy program może rozpowszechniać się samodzielnie: po zainstalowaniu na zainfekowanym urządzeniu i jego ponownym uruchomieniu, Python.BackDoor.33 próbuje zainfekować wszystkie dyski urządzenia — od C do Z. Następnie trojan określa adres IP i dostępny port serwera C&C wysyłając żądanie na kilka serwerów w Internecie, włączając pastebin.com, docs.google.com i notes.io. W odpowiedzi otrzymuje następujące wartości:

W określonych okolicznościach, Python.BackDoor.33 pobiera z serwera C&C skrypt w języku Python i uruchamia go na zainfekowanym urządzeniu. Skrypt ten implementuje funkcje narzędzia do wykradania haseł (stealer), przechwytywania naciskanych klawiszy (keylogger) i wykonywania zdalnych poleceń (backdoor). Ten skrypt pozwala trojanowi na wykonywanie następujących działań na zainfekowanej maszynie:

- Wykradanie informacji z takich przeglądarek jak Chrome, Opera, Yandex, Amigo, Torch i Spark;

- Realizowanie funkcji keylogger’a i wykonywanie zrzutów ekranu;

- Pobieranie dodatkowych modułów napisanych w języku Python i wykonywanie ich;

- Pobieranie plików i zapisywanie ich na różnych nośnikach w zainfekowanym urządzeniu;

- Pozyskiwanie zawartości określonego folderu;

- “Podróżowanie” przez foldery;

- Żądanie przesłania informacji o systemie.

Więcej informacji o Python.BackDoor.33 można znaleźć w artykule opublikowanym na naszej stronie www.

Złośliwe i niepożądane programy dla urządzeń mobilnych

W październiku massmedia raportowały o pojawieniu się niebezpiecznego trojana ransomware wykrywanego przez Dr.Web jako Android.Banker.184.origin. Ten złośliwy program był znany analitykom bezpieczeństwa Doctor Web już od sierpnia 2017. Zmienia on kod PIN do odblokowywania ekranu zainfekowanych smartfonów lub tabletów z Androidem, szyfruje pliki i żąda okupu za przywrócenie normalnego działania urządzenia. Dodatkowo w ciągu ostatniego miesiąca wykryto w Google Play trojana Android.SockBot.5. Pozwala on cyberprzestępcom na używanie urządzeń mobilnych jako serwerów proxy.

Najbardziej godne zauważenia wydarzenia października powiązane z malware dla urządzeń mobilnych to:

- Pojawienie się informacji powiązanych z rozpowszechnianiem się trojana ransomware zmieniającego kod PIN wymagany do odblokowania ekranu urządzenia z Androidem i szyfrującego pliki;

- Wykrycie w Google Play trojana ransomware zamieniającego zainfekowane urządzenia z Androidem w serwery proxy.

Dowiedz się więcej na temat złośliwych i niepożądanych programów dla urządzeń mobilnych z naszego specjalnego przeglądu.