Przegląd malware wykrytego na urządzeniach mobilnych w październiku 2017 według Doctor Web

27 października 2017

W październiku wykryto w Google Play kolejnego trojana dla Androida wbudowanego w niegroźne aplikacje. Pozwalał on cyberprzestępcom na używanie zainfekowanych urządzeń mobilnych jako serwerów proxy. Dodatkowo w zeszłym miesiącu szeroko znany stał się jeden z trojanów ransomware. Szyfrował on pliki na smartfonach i tabletach z Androidem, zmieniał hasło do ekranu blokady i żądał wpłaty okupu.

GŁÓWNE TRENDY PAŹDZIERNIKA

- Pojawienie się informacji w massmediach o trojanie dla Androida zmieniającego kod PIN do ekranu blokady w urządzeniach mobilnych i szyfrującego pliki.

- Wykrycie w Google Play złośliwego programu zamieniającego urządzenia z Androidem w serwery proxy.

Mobilne zagrożenie miesiąca

W październiku wykryto w Google Play trojana Android.SockBot.5. Został on dodany do bazy wirusów Dr.Web już w czerwcu 2017. Cyberprzestępcy wbudowali go w następujące aplikacje:

- PvP skins for Minecraft

- Game Skins for Minecraft

- Military Skins for Minecraft

- Cartoon skins for Minecraft

- Hot Skins for Minecraft PE

- Skins Herobrine for Minecraft

- Skins FNAF for Minecraft

- Assassins skins for Minecraft

Te programy pozwalają użytkownikom na zmianę wyglądu zewnętrznego postaci w mobilnej wersji popularnej gry Minecraft.

Uruchomiony, trojan w skrycie łączy się ze zdalnym centrum zarządzania, a następnie, używając protokołu SOCKS, zestawia połączenie z otrzymanym adresem sieci. W rezultacie cyberprzestępcy zamieniają smartfony i tablety w serwery proxy i mogą „przepuszczać” przez nie ruch sieciowy.

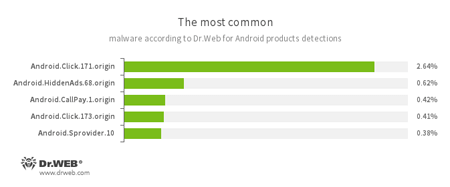

Najpopularniejsze zagrożenia na podstawie statystyk zebranych przez Dr.Web dla Androida

- Android.Click.171.origin

- Android.Click.173.origin

- Trojany które okresowo odwołują się do określonych stron www i mogą być użyte do zwiększenia ich popularności i do śledzenia linków reklamowych.

- Android.HiddenAds.68.origin

- Trojan zaprojektowany do wyświetlania niepożądanych reklam na urządzeniach mobilnych.

- Android.CallPay.1.origin

- Trojan zapewniający dostęp do treści tylko dla dorosłych i wykonujący skryte połączenia telefoniczne na numery premium w charakterze opłaty za tą usługę.

- Android.Sprovider.10

- Trojan który pobiera i instaluje różne aplikacje na urządzeniach z Androidem. Dodatkowo może on wyświetlać reklamy.

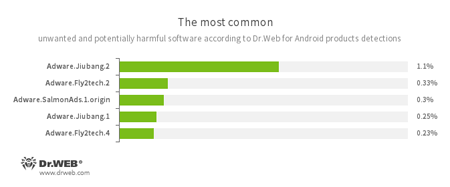

- Adware.Jiubang.2

- Adware.Fly2tech.2

- Adware.SalmonAds.1.origin

- Adware.Jiubang.1

- Adware.Fly2tech.4

- Niepożądane moduły programowe wbudowane w aplikacje dla Androida I zaprojektowane do wyświetlania denerwujących reklam na urządzeniach mobilnych.

Trojan ransomware

W zeszłym miesiącu massmedia opublikowały informację o rozpowszechnianiu się niebezpiecznego trojana ransomware dla Androida, który zmieniał kody PIN do ekranu blokady w zainfekowanych smartfonach i tabletach, szyfrował pliki użytkownika i żądał okupu za przywrócenie normalnego działania urządzenia. Ten złośliwy program został dodany do bazy Dr.Web jako Android.Banker.184.origin już w sierpniu 2017, więc nie stanowi żadnego zagrożenia dla naszych użytkowników.

Uruchomiony, trojan próbuje uzyskać dostęp do Usługi Dostępowej, którą wykorzystuje do samodzielnego dodania się do listy administratorów urządzenia. Następnie zmienia kod PIN do odblokowania ekranu, szyfruje pliki użytkownika (zdjęcia, filmy, dokumenty, muzykę, itd.) i wyświetla wiadomość zawierającą żądanie okupu. Dodatkowo, istnieją wersje tego złośliwego programu, które nie szyfrują plików większych niż 10 MB.

Pomimo faktu, że niektóre publikacje opisywały funkcjonalności Android.Banker.184.origin jako unikalne, to w przeszłości inne trojany również posiadały podobne możliwości. Już w 2014 roku, Doctor Web wykrył trojana ransomware dla Androida Android.Locker.38.origin, który instalował swój kod do odblokowania ekranu urządzenia. Był to ten sam rok w którym pojawił się pierwszy trojan szyfrujący dla Androida. Został on nazwany Android.Locker.2.origin. Dokonywał on swoich złośliwych działań z użyciem Usługi Dostępowej (takich jak automatyczne dodawanie złośliwej aplikacji do listy administratorów), co również zostało już wcześniej użyte w trojanach dla Androida, na przykład w Android.BankBot.211.origin.

Tak jak wcześniej, cyberprzestępcy próbują rozpowszechniać trojany poprzez Google Play i kontynuują udoskonalanie swoich złośliwych programów. Doctor Web zaleca posiadaczom urządzeń instalowanie Dr.Web dla Androida w celu zapewnienia ochrony ich urządzeń mobilnych przed możliwymi infekcjami.

Twój Android wymaga ochrony

Użyj Dr.Web

- Pierwszy rosyjski Antywirus dla Androida

- Ponad 100 milionów pobrań tylko w Google Play

- Darmowy dla użytkowników produktów Dr.Web dla domu