Przegląd aktywności wirusów w sierpniu 2016 według Doctor Web

31 sierpnia 2016

Ostatni miesiąc lata był całkiem bogaty w wydarzenia które zainteresowały analityków Doctor Web. Z początkiem sierpnia wykryli oni trojana zdolnego do infekowania terminali POS (Point-Of-Sale). Nieco później wykryli dwa trojany dla Linuxa napisane w języku Go, gdzie jeden z nich jest zdolny do tworzenia botnetów peer-to-peer (P2P). W zeszłym miesiącu wykryto również kolejnego trojana wykorzystującego program TeamViewer i trojana zaprojektowanego do instalowania fałszywej przeglądarki www.

GŁÓWNE TRENDY SIERPNIA

- Nowy trojan infekujący terminale POS

- Nowe złośliwe programy dla Windows

- Nowe trojany dla Linuxa napisane w języku Go

Zagrożenie miesiąca

Złośliwe programy wykorzystujące program TeamViewer są dość często wykrywane przez analityków bezpieczeństwa — jeden z takich trojanów został opisany w artykule opublikowanym w maju 2016. W zeszłym miesiącu jego następca BackDoor.TeamViewerENT.1, znany również jako Spy-Agent, został przebadany przez Doctor Web. Jednak, w odróżnieniu od swoich poprzedników, ten trojan wykorzystuje TeamViewera do szpiegowania użytkowników.

Dodatkowo ten backdoor potrafi pobierać wymagane komponenty TeamViewer’a z serwera kontrolno-zarządzającego (C&C) i wykonywać następujące komendy:

- Ponowne uruchomienie komputera

- Wyłączenie komputera

- Usunięcie TeamViewera

- Ponowne uruchomienie TeamViewera

- Rozpoczęcie nasłuchiwania z użyciem mikrofonu

- Zakończenie nasłuchiwania z użyciem mikrofonu

- Zidentyfikowanie kamerki www

- Rozpoczęcie podglądu poprzez kamerkę www

- Zakończenie podglądu poprzez kamerkę www

- Pobranie pliku, zapisanie go do katalogu tymczasowego i uruchomienie go

- Aktualizacja pliku konfiguracyjnego lub pliku wykonywalnego backdoora

- Podłączenie się do określonego zdalnego serwera, uruchomienie polecenia cmd.exe i wykonanie przekierowania wejścia / wyjścia na zdalny serwer

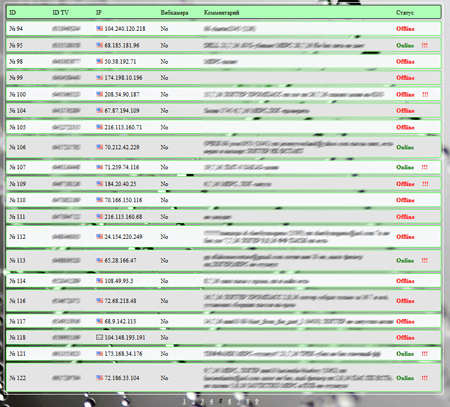

Analitycy bezpieczeństwa Doctor Web wykryli, że ten backdoor w różnym czasie był wymierzony w rezydentów różnych krajów i regionów. Aby uzyskać więcej informacji na temat tego trojana, zajrzyj do artykułu.

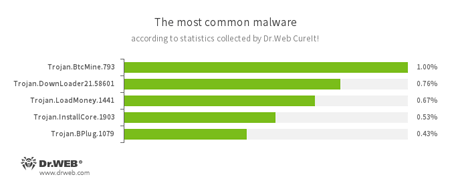

Najpopularniejsze zagrożenia miesiąca na podstawie statystyk zebranych przez Dr.Web CureIt!

- Trojan.BtcMine.793

Trojan zaprojektowany do skrytego wykorzystywania zasobów zainfekowanego komputera w celu pozyskiwania kryptowaluty, na przykład Bitcoinów. - Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware. - Trojan.LoadMoney

Rodzina trojanów typu downloader generowana przez serwery przynależne do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują na komputerze ofiary różne niechciane programy. - Trojan.InstallCore.1903

Trojan potrafiący instalować niepożądane i złośliwe aplikacje. - Trojan.BPlug

Te wtyczki do popularnych przeglądarek wyświetlają denerwujące reklamy podczas przeglądania przez użytkowników różnych stron www.

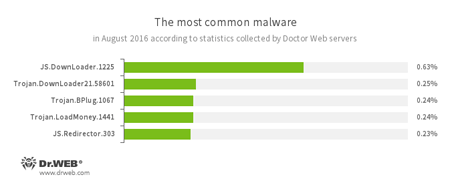

Najpopularniejsze zagrożenia miesiąca na podstawie serwerów statystyk Doctor Web

- JS.Downloader

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów. - Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware. - Trojan.BPlug

Te wtyczki do popularnych przeglądarek wyświetlają denerwujące reklamy podczas przeglądania przez użytkowników różnych stron www. - Trojan.LoadMoney

Rodzina trojanów typu downloader generowana przez serwery przynależne do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują na komputerze ofiary różne niechciane programy. - JS.Redirector

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do automatycznego przekierowywania użytkowników na inne strony www.

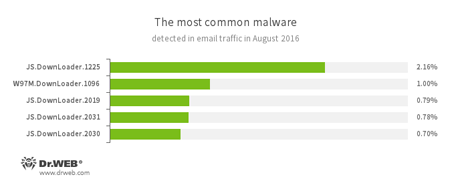

Statystyki dotyczące najpopularniejszych złośliwych programów wykrytych w ruchu poczty elektronicznej

- JS.Downloader

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów. - W97M.DownLoader

Rodzina trojanów typu downloader wykorzystujących podatności w aplikacjach biurowych i potrafiących pobierać na zaatakowany komputer inne złośliwe programy.

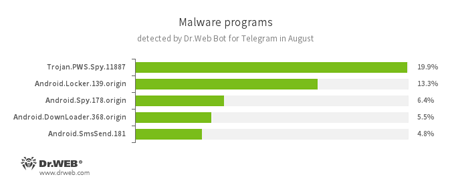

Najpopularniejsze zagrożenia miesiąca na podstawie statystyk zebranych przez Dr.Web Bot dla Telegram

W marcu 2016 udostępniono użytkownikom narzędzie Dr.Web Bot dla Telegram. Sprawdza on w locie przesyłane linki i pliki i informuje użytkowników, jeśli dojdzie do wykrycia dowolnego zagrożenia. Przykładowo, potrafi ostrzegać o obecności wirusa w załączniku wiadomości e-mail lub ostrzegać przed odwiedzeniem złośliwej strony www. Od marca 2016 dziesiątki tysięcy osób skorzystały już z naszego bota. Statystyki zebrane przez specjalistów Doctor Web pokazują, że bot jest używany do wykrywania trojanów nie tylko dla Microsoft Windows, ale również dla platformy Android. Dodatkowo w sierpniu 2016 5,9% użytkowników użyło pliku testowego EICAR w celu sprawdzenia funkcjonowania bota. Poniżej prezentujemy listę pięciu trojanów najczęściej wykrywanych w sierpniu 2016 przez Dr.Web Bot dla Telegram:

- Trojan.PWS.Spy

Rodzina trojanów zaprojektowanych do wykradania użytkownikom systemu Windows poufnych danych, w tym haseł. - Android.Locker

Rodzina trojanów ransomware dla Androida. Różne modyfikacje tych złośliwych programów potrafią blokować urządzenia i wyświetlać ostrzeżenia mówiące o tym, że użytkownik zrobił coś niezgodnego z prawem. Aby odblokować urządzenie użytkownik musi zapłacić okup. - Android.Spy

Rodzina wielofunkcyjnych trojanów dla Androida zaprojektowanych do odczytywania i zapisywania kontaktów, odbierania i wysyłania wiadomości SMS, określania koordynatów GPS, odczytywania i zapisywania zakładek w przeglądarce, oraz pozyskiwania IMEI urządzenia i numeru telefonu. - Android.DownLoader

Trojany zaprojektowane do pobierania i instalowania innych złośliwych programów na urządzeniach mobilnych z Androidem. - Android.SmsSend

Rodzina trojanów dla Androida zaprojektowanych do wysyłania wiadomości SMS na numery premium.

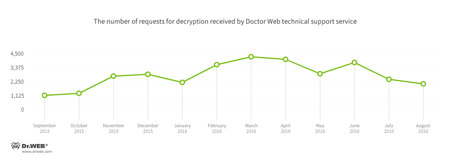

Ransomware szyfrujące pliki

W sierpniu pomoc techniczna Doctor Web zarejestrowała przypadki infekcji wywołane przez następujące modyfikacje trojanów ransomware:

- Trojan.Encoder.761 — 17,69% zgłoszeń

- Trojan.Encoder.858 — 15,40% zgłoszeń

- Trojan.Encoder.4860 — 12,56% zgłoszeń

- Trojan.Encoder.567 — 9,49% zgłoszeń

- Trojan.Encoder.3953 — 6,08% zgłoszeń

Dr.Web Security Space 11.0 dla Windows

chroni przed ransomware szyfrującym pliki

Ta funkcjonalność nie jest dostępna w Antywirusie Dr.Web dla Windows.

| Zapobieganie Utracie Danych | |

|---|---|

|  |

Niebezpieczne strony www

W sierpniu 2016 do bazy Dr.Web dodano 245394 URL-i niezalecanych stron www.

| lipiec 2016 | sierpień 2016 | Dynamika |

|---|---|---|

| + 139 803 | + 245 394 | +75,5% |

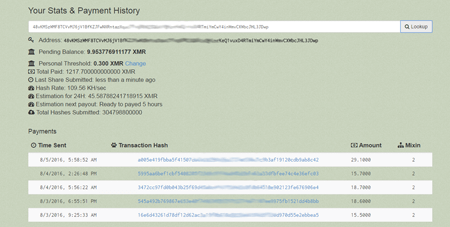

Linux

Na początku sierpnia analitycy Doctor Web wykryli nowego trojana napisanego w języku Go. Ten trojan, który później został nazwany jako Linux.Lady.1, został zaprojektowany do pobierania i uruchamiania na komputerze oprogramowania do pozyskiwania kryptowalut. Gdy Linux.Lady.1 zostanie uruchomiony, wysyła następujące informacje na serwer C&C: bieżącą wersję Linuxa i nazwę rodziny systemów operacyjnych do której należy dana dystrybucja, liczbę CPU, nazwy i liczbę uruchomionych procesów i tak dalej. W odpowiedzi trojan uzyskuje plik konfiguracyjny potrzebny do pobrania i uruchomienia programu pozyskującego kryptowaluty. Generowany dochód jest następnie przekazywany do e-portfela należącego do cyberprzestępców.

Aby uzyskać więcej informacji o Linux.Lady.1, zajrzyj do naszego artykułu.

Inny niebezpieczny trojan dla Linuxa — Linux.Rex.1 — został wykryty w połowie sierpnia. Podobnie jak Linux.Lady.1, został napisany w Go, jednak potrafi wykonywać szerszy zakres funkcji. Linux.Rex.1 został zaprojektowany głównie do tworzenia botnetów P2P (peer-to-peer) i do atakowania stron www opartych w oparciu o popularne systemy CMS. Dodatkowo potrafi wysyłać do właścicieli stron www maile z pogróżkami, przeprowadzać ataki DDoS, oraz wykradać poufne informacje, takie jak listy użytkowników, prywatne klucze SSH, loginy i hasła. Gdy jest zarządzany przez cyberprzestępców, trojan potrafi również uruchamiać różne aplikacje.

Inne zagrożenia

Sierpień rozpoczął się od detekcji wirusa Trojan.Kasidet.1, zdolnego do infekowania terminali POS (Point-Of-Sale). Dodatkowo potrafi on wykradać hasła z klientów poczty Outlook, Foxmail i Thunderbird, oraz może być wbudowywany w przeglądarki Mozilla Firefox, Google Chrome, Microsoft Internet Explorer i Maxthon w celu przechwytywania żądań GET i POST. Ten złośliwy program potrafi również pobierać i uruchamiać na zainfekowanym komputerze inne aplikacje lub złośliwe biblioteki, wyszukiwać określony plik na dysku, lub generować listę uruchomionych procesów i wysyłać ją na serwer C&C. Więcej informacji na temat Trojan.Kasidet.1 możesz znaleźć w tym artykule.

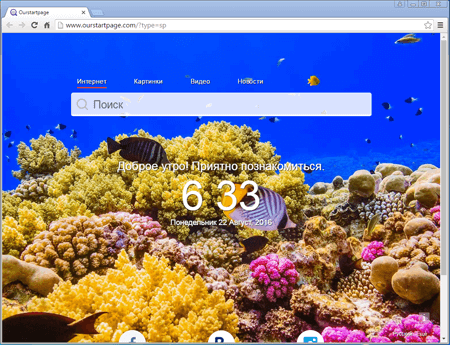

Pod koniec sierpnia specjaliści Doctor Web wykryli wirusa Trojan.Mutabaha.1, trojana instalującego na komputerach fałszywą przeglądarkę Chrome.

Mimo że ta przeglądarka jest znana pod nazwą Outfire, twórcy Trojan.Mutabaha.1 dystrybuowali 56 podobnych przeglądarek o różnych nazwach. Outfire modyfikuje zainstalowaną przeglądarkę Google Chrome usuwając lub tworząc nowy skrót i kopiując do nowej przeglądarki informacje z bieżącego konta użytkownika Chrome. Fałszywa przeglądarka wyświetla stronę startową, która nie może być zmieniona w ustawieniach programu. Dodatkowo posiada ona wbudowane rozszerzenie zaprojektowane do zamieniania reklam w przeglądanych stronach www. Aby uzyskać więcej informacji na temat tego złośliwego programu, zajrzyj do przeglądu opublikowanego przez Doctor Web.

Złośliwe i niepożądane programy dla urządzeń mobilnych

W sierpniu specjaliści Doctor Web wykryli trojana dla Androida wyświetlającego reklamy na wierzchu ekranów uruchomionych aplikacji i interfejsu systemu operacyjnego. Ten trojan potrafi również kupować oprogramowanie w Google Play i pobierać je na urządzenie. Dodatkowo w zeszłym miesiącu wykryto w Apple iTunes fałszywe produkty Dr.Web dla iOS.

Pośród najbardziej godnych zauważenia wydarzeń sierpnia powiązanych z malware dla urządzeń mobilnych możemy wymienić:

- Nowego trojana dla Androida zaprojektowanego do wyświetlania reklam, do kupowania aplikacji w Google Play i pobierania ich na urządzenie;

- Wykrycie w Apple iTunes fałszywych aplikacji Dr.Web dla iOS.

Dowiedz się więcej o złośliwych i niepożądanych programach dla urządzeń mobilnych z naszego specjalnego, sierpniowego przeglądu.

Dowiedz się więcej razem z Dr.Web

Statystyki wirusów Opisy wirusów Comiesięczne przeglądy wirusów

[% END %]