29 kwietnia 2016

Kwiecień 2016 rozpoczął się pojawieniem się nowej wersji trojana Gozi, która od teraz potrafi tworzyć botnety peer-to-peer. Nieco później w tym miesiącu cyberprzestępcy rozpoczęli rozpowszechnianie, poprzez narzędzie hakerskie, backdoora dla Linuxa. Oprócz tego analitycy bezpieczeństwa wykryli wzmożoną aktywność oszustów internetowych, którzy tworząc fałszywe sklepy online oszukali już dużą liczbę łatwowiernych użytkowników.

GŁÓWNE TRENDY KWIETNIA

- Nowa wersja trojana Gozi

- Nowy backdoor dla Linuxa

- Wzmożona aktywność oszustów internetowych

Zagrożenie miesiąca

Zamiast tworzenia zupełnie nowych trojanów bankowych agresorzy preferują modyfikowanie starych wersji popularnych złośliwych programów wymierzonych w sektor finansowy — na przykład wirusa Trojan.Gozi, zdolnego do przeprowadzania szerokiego spektrum złośliwych aktywności: potrafi on wykradać informacje wprowadzane przez użytkownika do formularzy na stronach www, wstrzykiwać złośliwy kod w strony www i realizować funkcję rejestrowania naciśnięć klawiszy (keylogging). Dodatkowo trojan został zaprojektowany do uzyskiwania zdalnego dostępu do maszyny użytkownika w oparciu o mechanizmy Virtual Network Computing (VNC). Co więcej, po otrzymaniu komendy, trojan potrafi uruchomić serwer proxy SOCKS oraz pobierać i instalować różne wtyczki.

Jednakże, w odróżnieniu od swoich odpowiedników, Trojan.Gozi potrafi również generować botnety peer-to peer (P2P), co pozwala trojanowi na przesyłanie zaszyfrowanych informacji bezpośrednio do zainfekowanych maszyn. Więcej na temat tego złośliwego programu możesz dowiedzieć się z artykułu opublikowanego przez Doctor Web.

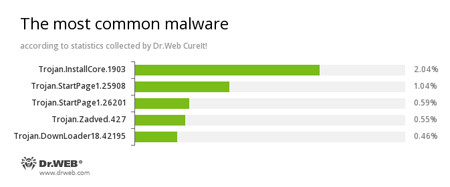

Najpopularniejsze zagrożenia na podstawie statystyk zebranych przez Dr.Web CureIt!

Trojan.InstallCore.1903

Trojan który potrafi instalować niepożądane i złośliwe aplikacje.Trojan.StartPage

Rodzina malware która potrafi modyfikować stronę startową w ustawieniach przeglądarki.Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych. Dodatkowo malware potrafi podmieniać reklamy wyświetlane na różnych stronach internetowych.Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware.

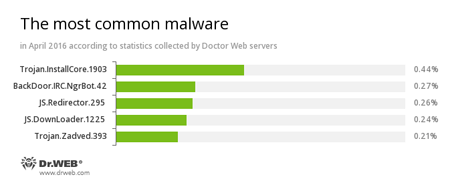

Najpopularniejsze zagrożenia według danych z serwerów statystyk Doctor Web

Trojan.InstallCore.1903

Trojan potrafiący instalować niepożądane i złośliwe aplikacje.BackDoor.IRC.NgrBot.42

Dość powszechny trojan, znany analitykom bezpieczeństwa informacji od 2011 roku. Złośliwe programy z tej rodziny są zdolne do wykonywania na zainfekowanej maszynie komend wydawanych przez intruzów, kontrolowanej przez cyberprzestępców poprzez protokół wiadomości tekstowych IRC (Internet Relay Chat).JS.Redirector

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do przekierowywania użytkowników na różne strony www (włączając złośliwe i fałszywe).JS.Downloader

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów.Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych. Dodatkowo malware potrafi podmieniać reklamy wyświetlane na różnych stronach internetowych.

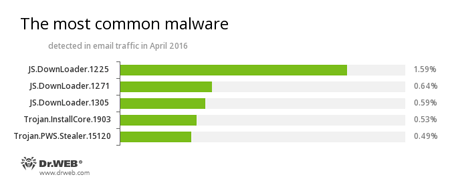

Statystyki dotyczące złośliwych programów wykrytych w ruchu poczty elektronicznej

JS.Downloader

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów.Trojan.InstallCore.1903

Trojan potrafiący instalować niepożądane i złośliwe aplikacje.Trojan.PWS.Stealer

Rodzina trojanów zaprojektowanych do wykradania haseł i innych poufnych informacji zapisanych na zainfekowanym komputerze.

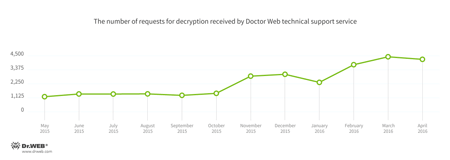

Ransomware szyfrujące pliki

Trojan.Encoder.858 był najczęściej wykrywanym trojanem kwietnia 2016.

Dr.Web Security Space 11.0 dla Windows

chroni przed ransomware szyfrującym pliki

Ta funkcja nie jest dostępna w Antywirusie Dr.Web dla Windows

| Zapobieganie Utracie Danych | |

|---|---|

|  |

Niebezpieczne strony www

W kwietniu 2016 Doctor Web dodał do bazy danych z niezalecanymi stronami www 749173 adresów URL.

| marzec 2016 | kwiecień 2016 | Dynamika |

|---|---|---|

| + 458 013 | + 749 173 | +63,6% |

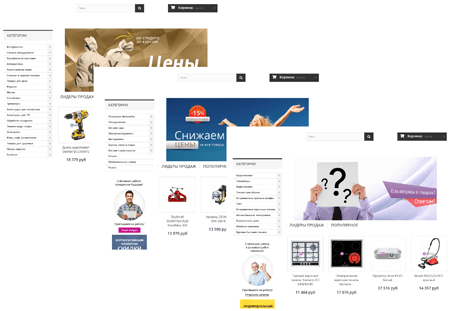

Kwiecień był świadkiem zarejestrowania dużej liczby użytkowników Internetu, którzy stali się ofiarami oszustw w sklepach online. Liczne fałszywe sklepy online posiadały wszystkie typowe cechy prawdziwych sklepów internetowych, ale projekt i układ tych fałszywych stron www był zawsze identyczny.

Aby dowiedzieć się więcej o tym, jak działa schemat tworzenia takich fałszywych sklepów online, zajrzyj do naszego artykułu.

Inne zagrożenia

Aby nielegalnie zinfiltrować systemy komputerowe i zdalne sieci, agresorzy często używają podatności oprogramowania, ale nieprawidłowa konfiguracja aplikacji serwera i innych programów może stanowić bardziej niebezpieczne zagrożenie. W kwietniu specjaliści Doctor Web wykryli kilka błędów w konfiguracji sprzętu należącego do dużej firmy świadczącej usługi DNS i hostingu www. W ten sposób jej klienci ujawnili w publicznym Internecie listę swoich zarejestrowanych poddomen, w szczególności tych przeznaczonych do użytku wewnętrznego. Te domeny mogą być używane do organizowania wewnętrznych, niepublicznych serwerów, systemów kontroli wersji (VCS), systemów śledzenia błędów (bug tracker), różnych usług monitorujących, zasobów wiki, itp. Posiadając taką listę domen agresorzy mogą z łatwością przebadać sieć potencjalnej ofiary w celu wykrycia podatności. Aby uzyskać więcej szczegółów, zajrzyj do artykułu.

Poza tym analitycy bezpieczeństwa Doctor Web wykryli nowego backdoora dla Linuxa — Linux.BackDoor.Xudp.1. Jego główna funkcja leży w fakcie, że infiltruje on systemy poprzez jedno z narzędzi hakerskich zaprojektowane do wysyłania pakietów UDP na określony adres. Oznacza to, że użytkownik Linuxa, próbując zaatakować inny serwer, sam staje się ofiarą trojana.

Analitycy bezpieczeństwa zarejestrowali, że Linux.BackDoor.Xudp.1 potrafi w sposób ciągły wysyłać różne żądania na określony zdalny serwer, przeprowadzać ataki DDoS i wykonywać samodzielne komendy. Dodatkowo potrafi skanować porty w określonym zakresie adresów IP, uruchamiać pewne pliki, wysyłać dowolne pliki do cyberprzestępców i wykonywać inne funkcje. Wszystkie funkcje tego trojana zostały opisane w naszym przeglądzie.

Pod koniec miesiąca analitycy bezpieczeństwa wykryli wirusa Trojan.BPlug.1074, złośliwy program wysyłający wiadomości typu spam do użytkowników Facebooka i ukrywający się pod postacią wtyczki dla Google Chrome. Ten trojan został użyty do dystrybucji innych niebezpiecznych rozszerzeń dla Chrome. Począwszy od 29 kwietnia 2016, ponad 12000 użytkowników Facebooka zostało ofiarami trojana Trojan.BPlug.1074. Aby dowiedzieć się więcej na temat tego incydentu, zajrzyj do wiadomości.

Złośliwe i niepożądane programy dla urządzeń mobilnych

Na podstawie statystyk zebranych przez Antywirusa Dr.Web dla Androida, agresywne moduły reklamowe stały się w kwietniu najczęściej wykrywanymi programami spośród innych złośliwych i niepożądanych aplikacji. Te moduły są często zaprojektowane nie tylko do wyświetlania denerwujących reklam, ale również do wykradania poufnych informacji i do pobierania oraz instalowania różnego oprogramowania, co pomaga cyberprzestępcom w zarabianiu pieniędzy na swoich ofiarach. Dodatkowo w zeszłym miesiącu wykryto nowego trojana, nazwanego Android.GPLoader.1.origin i zaprojektowanego do skrytego instalowania innych aplikacji.

Pośród najbardziej wartych zauważenia wydarzeń kwietnia powiązanych z malware dla urządzeń mobilnych możemy wymienić:

- Wzrost aktywności agresywnych modułów reklamowych dla Androida.

- Pojawienie się nowych trojanów w skrycie instalujących różne oprogramowanie.

Dowiedz się więcej razem z Dr.Web

Statystyki wirusów Opisy wirusów Miesięczne przeglądy wirusów