Zagrożenia kwietnia 2015 - komputery PC

5 maja 2015

Główne trendy i incydenty odnotowane w tym czasie to:

- atak cyberprzestępców na kilka rosyjskich przedsiębiorstw powiązanych z obronnością

- nowy, wielokomponentowy Trojan bankowy wymierzony w klientów kilku organizacji finansowych

- dystrybucja niebezpiecznych backdoorów dla Windows i Linuxa

Zagrożenie miesiąca

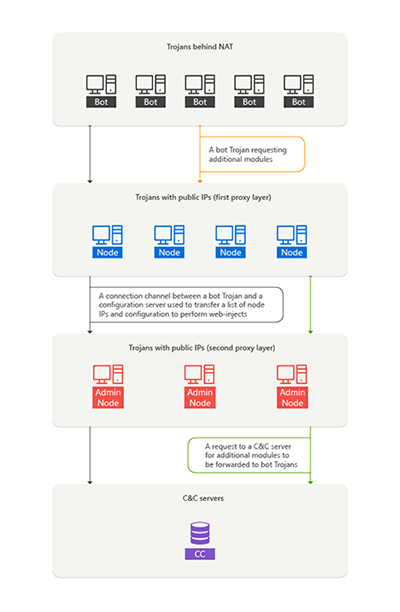

Z początkiem kwietnia analitycy bezpieczeństwa Doctor Web zakończyli badania wielokomponentowego Trojana bankowego nazwanego Trojan.Dridex.49. Jego cechą szczególną jest posiadanie komponentu generującego konfigurację wymaganą do działania Trojana i rozpoczynającego jego pracę. Zawiera on również silnik wirusa i dodatkowe moduły. Poza tym Trojan używa protokołu P2P do zestawienia połączenia z serwerem.

W zależności od określonych parametrów Trojan.Dridex.49 wbudowuje siebie w procesy Eksploratora Windows (explorer.exe) lub przeglądarek (chrome.exe, firefox.exe, iexplore.exe). Wszystkie informacje przesyłane pomiędzy serwerem i Trojanem są szyfrowane. Trojan potrafi na zainfekowanym komputerze spełniać jedną z następujących ról:

- bota - jeśli zostanie uruchomiony na komputerze bez zewnętrznego adresu IP

- węzła - gdy zostanie uruchomiony na PC z zewnętrznym adresem IP, Trojan otrzymuje wiadomości od Trojanów pierwszego rodzaju i przesyła je do Trojanów trzeciego rodzaju

- węzła Administracyjnego - gdy zostanie uruchomiony na komputerze z zewnętrznym adresem IP, Trojan przesyła wiadomości odebrane od "podległych" Trojanów do innych węzłów Administracyjnych lub na serwer kontrolno-zarządzający.

Innymi słowy botnet wirusa Trojan.Dridex.49 wykorzystuje następujący schemat wymiany informacji: bot -> węzeł -> węzeł administracyjny -> inne węzły administracyjne -> serwer C&C. Dla zwiększenia bezpieczeństwa Trojan wymienia klucze szyfrujące. Schemat interakcji zachodzących w botnecie został przedstawiony na poniższej ilustracji:

Głównym celem Trojan.Dridex.49 jest przeprowadzanie "web-iniekcji" - wstrzykiwania samodzielnej zawartości w strony www przeglądane przez klientów organizacji finansowych.

Trojan potrafi pozyskiwać poufne dane wprowadzane do formularzy www, co pozwala cyberprzestępcom na uzyskiwanie dostępu do kont bankowych ofiar i wykradanie ich pieniędzy. Analitycy bezpieczeństwa Doctor Web dowiedzieli się o ponad 80 stronach www banków i innych zasobów internetowych z których Trojan potrafi wykradać poufne dane; spośród nich można wymienić dobrze znane organizacje finansowe, takie jak Royal Bank of Scotland, TCB, Santander, Bank of Montreal, Bank of America, HSBC, Lloyds Bank, Barclays i wiele innych. Sygnatura Trojan.Dridex.49 została dodana do bazy wirusów Dr.Web, więc użytkownicy oprogramowania Dr.Web są chronieni przed tym malware.

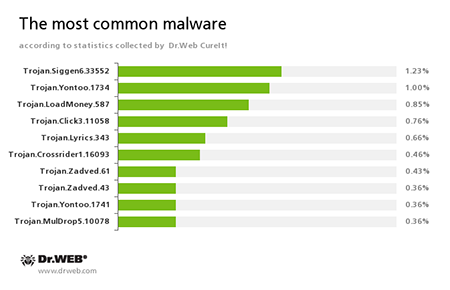

Najpopularniejsze zagrożenia kwietnia zebrane przez narzędzie Dr.Web CureIt!

W kwietniu Dr.Web CureIt! wykrył na komputerach użytkowników 73 149 430 złośliwych i potencjalnie niebezpiecznych programów i modułów.

Najpopularniejsze z nich to:

Trojan.Siggen6.33552

złośliwy program zaprojektowany do instalowania innych malware.

Trojan.Yontoo

wtyczki do popularnych przeglądarek wyświetlające reklamy na stronach www przeglądanych przez użytkowników.

Trojan.LoadMoney

programy typu "Downloader" stworzone przez serwery "zarażone" programem LoadMoney. Ich celem jest ładowanie i instalowanie różnych niechcianych programów na komputerach ofiar.

Trojan.Click

złośliwy program zaprojektowany do generowania ruchu na różnych stronach www poprzez przekierowywanie użytkowników na odpowiednie strony.

Trojan.Lyrics

- rodzina Trojanów wyświetlająca denerwujące reklamy i otwierająca niestosowne strony www bez zgody użytkowników.

Trojan.Zadved

wtyczki do przeglądarek wyświetlające fałszywe wyniki wyszukiwania i wiadomości pop-up z sieci społecznościowych. Co więcej, ich "arsenał" pozwala na podmienianie reklam na różnych stronach www.

Trojan.MulDrop5.10078

złośliwy program instalujący różne niechciane aplikacje i programy reklamowe na zainfekowanym komputerze.

Trojan.Crossrider1.16093

Trojan zaprojektowany do wyświetlania różnych reklam użytkownikom Internetu.

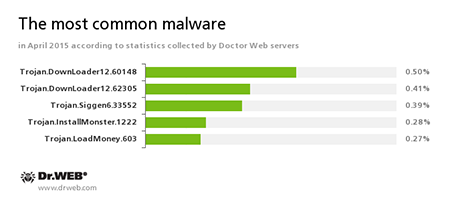

Najpopularniejsze zagrożenia według danych zebranych przez serwery statystyk Dr.Web:

Trojan.DownLoader

rodzina złośliwych programów zaprojektowanych do ładowania na zarażony komputer innego malware.

Trojan.Siggen6.33552

złośliwy program zaprojektowany do instalowania innych malware.

Trojan.LoadMoney

programy typu "Downloader" stworzone przez serwery "zarażone" programem LoadMoney. Ich celem jest ładowanie i instalowanie różnych niechcianych programów na komputerach ofiar.

Trojan.Installmonster

rodzina złośliwych programów zaprojektowana z użyciem programu stowarzyszonego Installmonster. Programy te instalują różne niechciane oprogramowanie na komputerach ofiar.

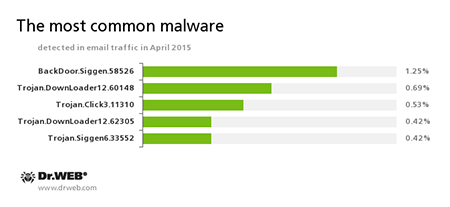

Najpopularniejsze zagrożenia wykryte w wiadomościach e-mail:

BackDoor.Siggen.58526

Trojan, który w ukryciu ładuje i uruchamia inne złośliwe programy na zainfekowanym komputerze i wykonuje polecenia cyberprzestępców

Trojan.DownLoader

rodzina złośliwych programów zaprojektowanych do ładowania na zarażony komputer innego malware.

Trojan.Click

złośliwy program zaprojektowany do generowania ruchu na różnych stronach www poprzez przekierowywanie użytkowników na odpowiednie strony.

Trojan.Siggen6.33552

złośliwy program zaprojektowany do instalowania innych malware.

Botnety

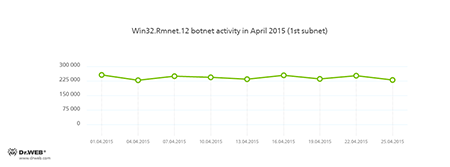

Analitycy bezpieczeństwa Doctor Web kontynuują monitorowanie botnetu stworzonego przez przestępców z użyciem wirusa infekującego pliki Win32.Rmnet.12.

Rmnet to rodzina wirusów rozpowszechniająca się bez interwencji użytkownika. Mogą wbudowywać zadane treści w załadowane strony www (teoretycznie pozwala to cyberprzestępcom na uzyskanie dostępu do informacji o kontach bankowych ofiar) jak i wykradać ciasteczka (cookies) i hasła zapisane w popularnych klientach FTP, oraz wykonywać polecenia wydawane przez cyberprzestępców.

Przypominamy, że to malware potrafi przeprowadzać następujące działania:

- pobierać różne pliki wykonywalne poprzez sieć P2P i uruchamiać je na zainfekowanych maszynach

- wstrzykiwać swój kod do pracujących procesów

- utrudniać i blokować działanie niektórych antywirusów i blokować dostęp do stron www ich twórców

- infekować pliki na dyskach lokalnych, nośnikach wymiennych (podczas infekcji tworzony jest plik autorun.inf) i w folderach współdzielonych

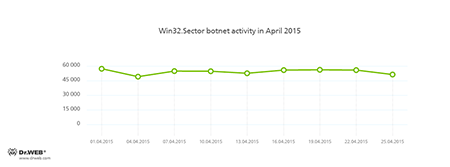

Botnet składający się z komputerów zarażonych wirusem Win32.Sector wciąż pozostaje aktywny.

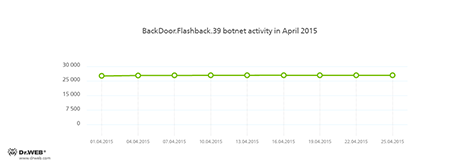

Również botnet złożony z komputerów Apple zarażonych wirusem BackDoor.Flashback.39 pozostaje bez zmian i utrzymuje swoją liczebność na poziomie 25.000 sztuk.

BackDoor.Flashback.39

Trojan dla Mac OS X rozdystrybuowany na szerszą skalę w kwietniu 2012. Do infekcji dochodzi poprzez podatności Java. Celem Trojana jest pobieranie i uruchamianie szerokiego spektrum programów - może on załadować i uruchomić dowolny plik wykonywalny wskazany przez hakerów kontrolujących Trojana.

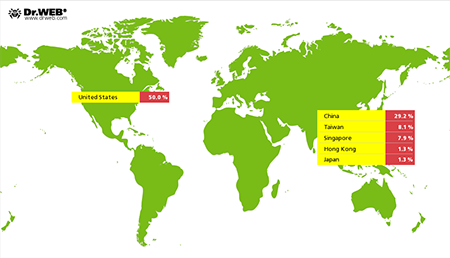

W kwietniu 2015 cyberprzestępcy zintensyfikowali ataki na zasoby Internetu z użyciem wirusa Linux.BackDoor.Gates.5. W porównaniu do poprzedniego miesiąca liczba zaatakowanych adresów IP zwiększyła się o ponad 48% i osiągnęła 3.320 przypadków. Co interesujące, większość celów ataków było zlokalizowanych w USA, a nie, tak jak poprzednio, w Chinach. Poniższa mapa ilustruje rozkład geograficzny ataków tego Trojana:

Ransomware szyfrujące pliki

Liczba zgłoszeń do Pomocy Technicznej Doctor Web z prośbą o rozszyfrowanie plików zaatakowanych przez tego typu wirusy wyniosła w kwietniu tego roku 1359 przypadków (wobec 2361 zgłoszeń w marcu 2015), co stanowi spadek o 42,4%.

Najpopularniejsze wirusy tego typu w kwietniu 2015 to:

- Trojan.Encoder.761;

- Trojan.Encoder.567;

- Trojan.Encoder.741;

- Trojan.Encoder.888;

- BAT.Encoder.

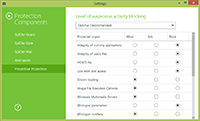

Dr.Web Security Space 10.0 dla Windows

chroni przed programami szyfrującymi i żądającymi okupu

Ta funkcja nie jest dostępna w podstawowym Antywirusie Dr.Web dla Windows

| Ochrona zapobiegawcza: | Zapobieganie Utracie Danych: |

|---|---|

|  |

Zagrożenia dla Linuxa

W kwietniu analitycy bezpieczeństwa Doctor Web przebadali nowego Trojana infekującego komputery z systemem Linux - Linux.BackDoor.Sessox.1. Pisaliśmy już na jego temat, ale warto przypomnieć, że cyberprzestępcy do komunikacji z botami wirusa użyli protokołu czatu IRC działającego na kontrolowanym przez nich serwerze. W celu rozpowszechniania się Trojan skanuje zdalne komputery pod kątem podatności zezwalającej na uruchamianie obcych skryptów na niechronionym serwerze - skrypt instaluje kopię Trojana w zainfekowanym systemie, a sam wirus potrafi dokonać ataku wysyłając powtarzające się żądania GET na stronę określoną przez cyberprzestępców.

Inne zagrożenia kwietnia 2015

Na początku miesiąca analitycy bezpieczeństwa Doctor Web wykryli masowy mailing wymierzony w służbowe i prywatne adresy e-mail pracowników rosyjskich firm powiązanych z obronnością Federacji Rosyjskiej. Zawierał on niebezpiecznego Trojana.

Po otrzymaniu polecenia od cyberprzestępców, złośliwy program, nazwany BackDoor.Hser.1, potrafił wysyłać na zdalny serwer listę aktywnych procesów działających na zainfekowanym komputerze, jak i załadować i wykonać inny złośliwy program, otwierać konsolę systemową (cmd.exe) i wykonywać przekierowania wejścia/wyjścia na serwer cyberprzestępców, co pozwalało im na uzyskanie kontroli nad zainfekowanym komputerem. Pisaliśmy już o tym zagrożeniu w osobnej notce.

Inny złośliwy program przebadany w zeszłym miesiącu został nazwany VBS.BackDoor.DuCk.1. Potrafi on wykonywać polecenia cyberprzestępców i wysyłać na zdalny serwer zrzuty ekranu z zainfekowanego komputera. Backdoor potrafi też sprawdzić komputer pod kątem obecności środowiska wirtualnego i programów antywirusowych. Również i ten temat był opisywany na naszym profilu.

Niebezpieczne strony www

W ciągu kwietnia 2015 do bazy Dr.Web dodano 129 199 adresów URL niezalecanych stron www. W marcu było ich 74 108, co stanowi wzrost o 74,3%.

Więcej o niezalecanych przez Dr.Web stronachZłośliwe i niechciane oprogramowanie na Android

W kwietniu cyberprzestępcy kontynuowali ataki na urządzenia z systemem Android. Ten miesiąc był bogaty w incydenty wirusowe. Spośród najbardziej zauważalnych zdarzeń związanych z atakami złośliwych programów można wymienić:

- dystrybucję Android.Toorch.1.origin - bardzo groźnego Trojana zdolnego do pozyskania uprawnień root'a i skrytej instalacji oraz usuwania aplikacji

- wykrycie w Google Play aplikacji z agresywnym modułem reklamowym

- wysoką aktywność Trojanów bankowych

Więcej informacji na temat złośliwych programów dla systemu Android znajduje się tutaj.

[% END %]