Przegląd aktywności wirusów w listopadzie 2017 według Doctor Web

30 listopada 2017

W listopadzie specjaliści Doctor Web przeanalizowali nowego reprezentanta rodziny trojanów bankowych Trojan.Gozi. W odróżnieniu od swoich poprzedników, nowy trojan w całości składa się z zestawu modułów i nie posiada już mechanizmu służącego do generowania nazw domenowych serwera zarządzającego. Adresy serwera są teraz zakodowane bezpośrednio w konfiguracji złośliwego programu.

Również w listopadzie wykryto nowego backdoora dla Linuxa i kilka „oszukańczych” stron www. Cyberprzestępcy używali tych stron www do wyłudzania pieniędzy od użytkowników Internetu w imieniu nieistniejącego funduszu publicznego.

GŁÓWNE TRENDY LISTOPADA

- Pojawienie się nowego trojana bankowego

- Dystrybucja nowego backdoora dla Linuxa

- Pojawienie się nowych schematów oszustw w Internecie

Zagrożenie miesiąca

Rodzina trojanów bankowych Gozi jest dobrze znana analitykom bezpieczeństwa: jeden z jej reprezentantów jest sławny z przyczyny użycia pliku tekstowego pobranego z serwera NASA jako słownika do generowania adresów serwera zarządzającego. Nowa wersja trojana bankowego nazwana Trojan.Gozi.64, potrafi infekować komputery działające w 32- i 64-bitowych wersjach Windows 7 i nowszych systemów Microsoftu. Ten złośliwy program nie działa na wcześniejszych wersjach Windows.

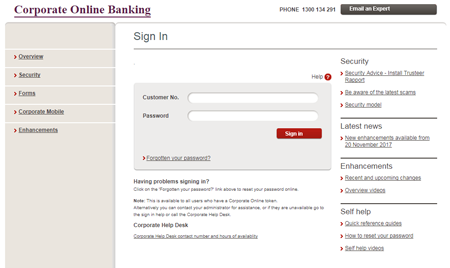

Głównym celem wirusa Trojan.Gozi.64 jest dokonywanie wstrzyknięć kodu w strony www, co oznacza, że potrafi on wstrzykiwać samodzielną zawartość w strony www aktualnie przeglądane przez użytkowników— na przykład, fałszywe formularze autoryzacyjne na stronach www banków i w systemach bankowości online.

Dodatkowo, z przyczyny faktu, że modyfikacja strony www jest dokonywana bezpośrednio na zainfekowanym komputerze, URL zaatakowanej strony www widoczny w pasku adresowym przeglądarki pozostaje nietknięty. Może to zapobiec zorientowaniu się użytkownika w tym, że coś jest nie w porządku. Wszystkie dane, które użytkownik wprowadzi do fałszywego formularza, są wysyłane do cyberprzestępców, co skutkuje możliwym naruszeniem stanu i bezpieczeństwa konta ofiary trojana.

Aby uzyskać więcej informacji na temat działania Trojan.Gozi.64 I jego procedur operacyjnych, zajrzyj do tego artykułu na naszej stronie www.

Najpopularniejsze zagrożenia na podstawie statystyk z Antywirusa Dr.Web

- Trojan.DownLoader

- Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware.

- Trojan.Starter.7394

- Trojan którego głównym celem jest uruchamianie w zainfekowanym systemie pliku wykonywalnego posiadającego określony zestaw złośliwych funkcji.

- Trojan.Encoder.11432

- Wielokomponentowy robak sieciowy znany jako WannaCry. Potrafi infekować komputery pracujące pod kontrolą Microsoft Windows bez żadnego udziału użytkownika. Malware szyfruje pliki na zainfekowanym komputerze i żąda okupu. Pliki testowe i pozostałe pliki na dysku są odszyfrowywane z użyciem różnych kluczy, tym samym nie ma gwarancji, że dane zmienione przez enkoder będą mogły być z powodzeniem przywrócone, nawet jeśli okup zostanie zapłacony.

- Trojan.Zadved

- Ten trojan wyświetla fałszywe wyniki wyszukiwania w oknie przeglądarki i imituje wiadomości wyskakujące (pop-up) ze stron sieci społecznościowych. Dodatkowo, malware potrafi zamieniać reklamy wyświetlane w różnych zasobach Internetu.

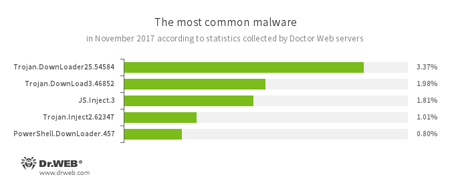

Najpopularniejsze zagrożenia na podstawie danych z serwerów statystyk Doctor Web

- Trojan.DownLoader25.54584, Trojan.DownLoad3.46852

- Reprezentanci rodzin trojanów zaprojektowanych do pobierania na zaatakowany komputer innego malware.

- JS.Inject

- Rodzina złośliwych skryptów JavaScript, które wstrzykują złośliwy skrypt w kod HTML stron www.

- Trojan.Inject

- Rodzina złośliwych programów wstrzykujących złośliwy kod w procesy innych programów.

- PowerShell.DownLoader

- Rodzina złośliwych plików napisanych jako skrypty PowerShell i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów.

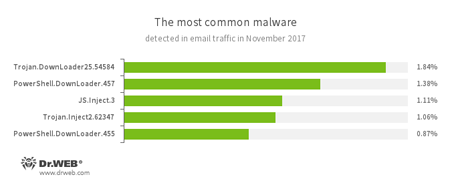

Statystyki dotyczące złośliwych programów wykrytych w ruchu poczty elektronicznej

- Trojan.DownLoader

- Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware.

- PowerShell.DownLoader

- Rodzina złośliwych plików napisanych jako skrypty PowerShell i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów.

- JS.Inject

- Rodzina złośliwych skryptów JavaScript, które wstrzykują złośliwy skrypt w kod HTML stron www.

- Trojan.Inject

- Rodzina złośliwych programów wstrzykujących złośliwy kod w procesy innych programów.

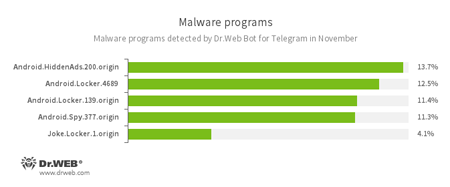

Najpopularniejsze zagrożenia na podstawie danych z Bota Dr.Web dla aplikacji Telegram

- Android.HiddenAds.200.origin

- Trojan zaprojektowany do wyświetlania reklam. Jest dystrybuowany pod płaszczykiem popularnych aplikacji przez inne złośliwe programy, które w niektórych przypadkach w skrycie instalują go w katalogu systemowym.

- Android.Locker

- Rodzina trojanów ransomware dla Androida. Potrafią one zablokować urządzenie po wyświetleniu na ekranie ostrzeżenia zarzucającego jego posiadaczowi dokonanie czynów kolidujących z prawem. Aby odblokować urządzenie, jego właściciel musi zapłacić okup.

- Android.Spy.337.origin

- Rodzina trojanów ransomware dla Androida. Potrafią one zablokować urządzenie po wyświetleniu na ekranie ostrzeżenia zarzucającego jego posiadaczowi dokonanie czynów kolidujących z prawem. Aby odblokować urządzenie, jego właściciel musi zapłacić okup.

- Joke.Locker.1.origin

- Program-żart dla Androida blokujący ekran urządzenia i wyświetlający na nim “niebieski ekran śmierci” systemu Windows (BSOD – Blue Screen of Death).

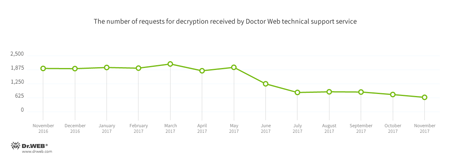

Ransomware szyfrujące pliki

W listopadzie do wsparcia technicznego Doctor Web najczęściej docierały zgłoszenia pochodzące od ofiar następujących modyfikacji ransomware szyfrującego pliki:

- Trojan.Encoder.3953 — 17,88% zgłoszeń;

- Trojan.Encoder.858 — 8,39% zgłoszeń;

- Trojan.Encoder.11539 — 6,39% zgłoszeń;

- Trojan.Encoder.567 — 5,66% zgłoszeń;

- Trojan.Encoder.3976 — 2,37% zgłoszeń;

- Trojan.Encoder.761 — 2,37% zgłoszeń.

Dr.Web Security Space dla Windows chroni przed ransomware szyfrującym pliki

Niebezpieczne strony www

W listopadzie 2017 do bazy Dr.Web dodano 331895 adresów URL niezalecanych stron www.

| Październik 2017 | Listopad 2017 | Dynamika |

|---|---|---|

| +256429 | +331895 | +29,4% |

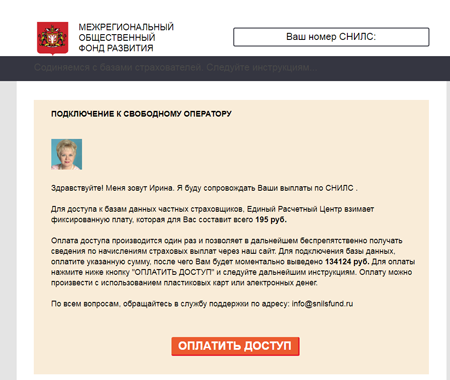

W listopadzie Doctor Web opisał nowy, złośliwy schemat, który rozpowszechnił się w rosyjskim segmencie Internetu. Cyberprzestępcy rozsyłali wiadomości typu spam z linkiem do strony www rzekomo należącej do pewnego “Międzyregionalnego funduszu rozwoju społecznego”. Odwołując się do nieistniejącego Dekretu Rządu Federacji Rosyjskiej, cyberprzestępcy oferowali odwiedzającym stronę możliwość sprawdzenia, czy przysługują im jakieś należności od różnych firm ubezpieczeniowych. W tym celu odwiedzający musieli podać numer swojej osobistej polisy ubezpieczeniowej (SNILS) lub numer paszportu. Niezależnie od tego, jakie dane zostały wprowadzone przez ofiary (mogła to być dowolna sekwencja cyfr), to otrzymywały one wiadomość mówiącą o tym, że przyznano im płatności z tytułu ubezpieczenia w dość dużej sumie—kilkaset rubli. Jednakże, za wycofanie tych oszczędności, cyberprzestępcy żądali niewielkiej wpłaty.

Analitycy wirusów wykryli wiele innych fałszywych projektów na serwerach zawierających strony www “Międzyregionalnego funduszu rozwoju społecznego”. Aby uzyskać więcej szczegółów na ten temat, proszę zajrzyj do przeglądu na naszej stronie www.

Malware dla Linuxa

Pod koniec listopada analitycy bezpieczeństwa Doctor Web przeanalizowali nowego backdoora dla Linuxa nazwanego Linux.BackDoor.Hook.1.Trojan ten potrafi pobierać pliki wskazane w poleceniu otrzymanym od cyberprzestępców, uruchamiać aplikacje, lub łączyć się z określonym zdalnym hostem. Wszystkie funkcjonalności Linux.BackDoor.Hook.1 zostały opisane w naszym przeglądzie.

Złośliwe i niepożądane programy dla urządzeń mobilnych

W listopadzie analitycy bezpieczeństwa Doctor Web wykryli w Google Play trojana Android.RemoteCode.106.origin. Trojan ten pobiera dodatkowe złośliwe moduły ładujące strony www i naciskające na reklamy i linki. Dodatkowo w tym katalogu wykryto złośliwe programy z rodziny Android.SmsSend. Trojan ten pobiera dodatkowe złośliwe moduły ładujące strony www i naciskające na reklamy i linki. Dodatkowo w tym katalogu wykryto złośliwe programy z rodziny Android.CoinMine.3. Używał on zainfekowanych urządzeń mobilnych do pozyskiwania kryptowaluty Monero. Co więcej, w Google Play wykryto też dużą liczbę trojanów bankowych z rodziny Android.Banker. Trojany te zostały zaprojektowane do wykradania prywatnych wiadomości użytkownika i pieniędzy z kont bankowych należących do użytkownika urządzenia z Androidem.

Pośród najbardziej godnych uwagi wydarzeń listopada powiązanych z mobilnym malware możemy wymienić:

- wykrycie dużej liczby trojanów w Google Play.

Dowiedz się więcej na temat złośliwych i niepożądanych programów dla urządzeń mobilnych z naszego specjalnego przeglądu.