31 sierpnia 2017

Na początku sierpnia Doctor Web wykrył masową wysyłkę wiadomości e-mail wymierzoną w administratorów stron internetowych. W szczególności, oszuści wysyłali listy, rzekomo w imieniu Regionalnego Centrum Informacji o Sieci (Regional Network Information Center – RU-CENTER) i najwyraźniej używali w tym celu informacji z bazy zawierającej dane kontaktowe do administratorów domen. Odbiorcy tych e-maili byli proszeni o umieszczenie na serwerze specjalnego pliku PHP – przeprowadzenie działania, które mogło narazić na niebezpieczeństwo dany zasób internetowy. Również w sierpniu wykryto trojana górniczego. Kod jego programu ładującego zawierał adres strony www będącej własnością dobrze znanego eksperta z zakresu cyberbezpieczeństwa – Bryana Krebsa. Co więcej, do bazy wirusów Dr.Web dodano wersje programów ładujących trojana Linux.Hajime przeznaczone dla urządzeń opartych na architekturze MIPS i MIPSEL.

Główne trendy sierpnia

- Wzrost liczby wysyłek fałszywych wiadomości e-mail

- Pojawienie się nowego trojana górniczego

- Wykrycie programów ładujących trojana Linux.Hajime dla urządzeń MIPS i MIPSEL

Zagrożenie miesiąca

Robaki sieciowe z rodziny Linux.Hajime są znane od 2016 roku. Do dystrybucji tych robaków cyberprzestępcy używają protokołu Telnet. Po uzyskaniu loginu i hasła do atakowanego urządzenia i zalogowaniu się na nie, wtyczka infekująca zapisuje program ładujący zawarty w tej wtyczce i napisany w Assemblerze. Następnie program ładujący pobiera główny moduł trojana z komputera użytego do ataku, który to moduł łączy zainfekowane urządzenie ze zdecentralizowanym botnetem P2P. Do niedawna antywirusy wykrywały tylko programy ładujące trojana Linux.Hajime dla sprzętu opartego na architekturze ARM, ale analitycy wirusów Doctor Web dodali do bazy wirusów podobnie działające złośliwe aplikacje dla urządzeń MIPS i MIPSEL.

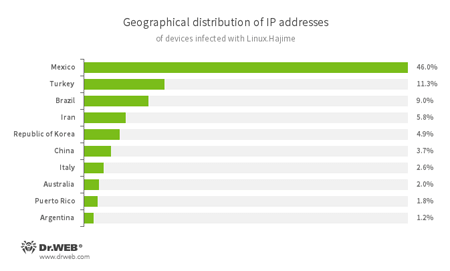

Statystyki zebrane przez specjalistów Doctor Web pokazują, że większość przypadków infekcji Linux.Hajime zostało odnotowanych w Meksyku; Turcja zajęła drugie, a Brazylia trzecie miejsce. Aby dowiedzieć się więcej na temat Linux.DownLoader.506 i Linux.DownLoader.356, zajrzyj do artykułu opublikowanego na naszej stronie www.

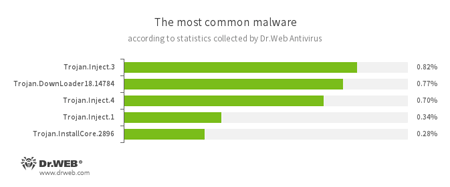

Najpopularniejsze zagrożenia na podstawie statystyk z Antywirusów Dr.Web

- Trojan.Inject

- Rodzina złośliwych programów wstrzykujących złośliwy kod w procesy innych programów.

- Trojan.DownLoader

- Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware.

- Trojan.InstallCore

- Rodzina programów instalujących niepożądane i złośliwe aplikacje.

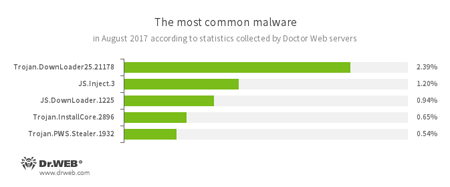

Najpopularniejsze zagrożenia na podstawie danych z serwerów statystyk Doctor Web

- Trojan.DownLoader

- Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware.

- JS.Inject.3

- Rodzina złośliwych skryptów JavaScript. Wstrzykują złośliwy skrypt do kodu HTML stron www.

- JS.DownLoader

- Rodzina złośliwych skryptów JavaScript. Pobierają i instalują na komputerze złośliwe oprogramowanie.

- Trojan.InstallCore

- Rodzina trojanów instalujących niepożądane i złośliwe aplikacje.

- Trojan.PWS.Stealer

- Rodzina trojanów zaprojektowanych do wykradania haseł i innych poufnych danych zapisanych na zainfekowanym komputerze.

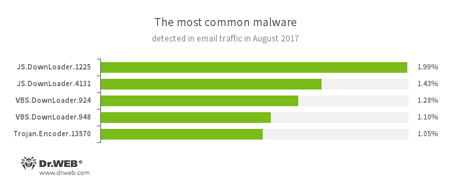

Statystyki dotyczące złośliwych programów wykrytych w ruchu poczty elektronicznej

- JS.DownLoader

- Rodzina złośliwych skryptów JavaScript. Pobierają i instalują na komputerze złośliwe oprogramowanie.

- VBS.DownLoader

- Rodzina złośliwych skryptów VisualBasic. Pobierają i instalują na komputerze złośliwe oprogramowanie.

- Trojan.Encoder.13570

- Złośliwy program należący do rodziny trojanów ransomware szyfrujących pliki i żądających okupu za odszyfrowanie zaatakowanych danych.

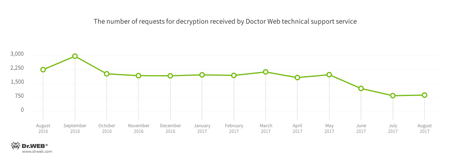

Ransomware szyfrujące pliki

W sierpniu do wsparcia technicznego Doctor Web najczęściej docierały zgłoszenia pochodzące od ofiar następujących modyfikacji ransomware szyfrującego pliki:

- Trojan.Encoder.858 — 29,21% zgłoszeń;

- Trojan.Encoder.567 — 4,02% zgłoszeń;

- Trojan.Encoder.761 — 1,85% zgłoszeń;

- Trojan.Encoder.11464 — 1,85% zgłoszeń;

- Trojan.Encoder.741 — 1,55% zgłoszeń;

- Trojan.Encoder.3976 — 1,08% zgłoszeń.

Dr.Web Security Space dla Windows chroni przed ransomware szyfrującym pliki

Niebezpieczne strony www

W sierpniu 2017 do bazy Dr.Web dodano 275399 adresów URL niezalecanych stron www.

| Lipiec 2017 | Sierpień 2017 | Dynamika |

|---|---|---|

| + 327 295 | + 275 399 | -15,8% |

Często listy niezalecanych zasobów Internetu zawierają strony www zaatakowane przez cyberprzestępców. Oszuści publikują na zaatakowanych stronach www skrypty generujące ruch sieciowy i skrypty przekierowujące użytkowników na “trzecie” strony www, czasami w rezultacie tych działań dystrybuują też złośliwe oprogramowanie. Atakując strony www w celu narażenia ich na niebezpieczeństwo, cyberprzestępcy zbierają najpierw informacje o zasobach internetowych które biorą sobie za cel. W szczególności, próbują określić rodzaj i wersję serwera www obsługującego daną stronę. Próbują również zidentyfikować wersję systemu zarządzania treścią (CMS), użyty język programowania i inne informacje techniczne, włączając listę poddomen domeny głównej zaatakowanej strony www. Jeśli serwery DNS obsługujące stronę są prawidłowo skonfigurowane, cyberprzestępcy nie będą w stanie pozyskać żądanych informacji o strefie domeny. Jednakże, jeśli ustawienia serwera DNS są nieprawidłowe, to specjalne żądanie AXFR pozwala cyberprzestępcom na pozyskanie wszystkich danych o poddomenach zarejestrowanych w strefie domeny. Posiadanie nieprawidłowych ustawień serwera DNS nie jest samo z siebie podatnością, jednakże może być bezpośrednią przyczyną narażenia zasobów internetowych na niebezpieczeństwo. Aby dowiedzieć się więcej na ten temat, zajrzyj do naszego artykułu.

Inne wydarzenia z zakresu bezpieczeństwa informacji

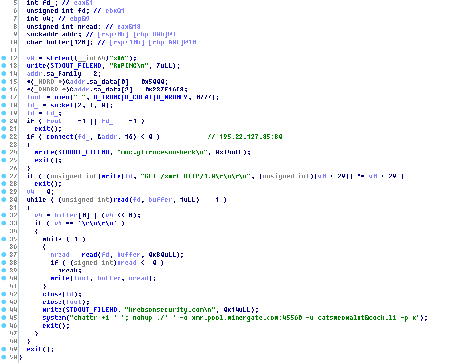

W sierpniu analitycy wirusów Doctor Web dodali do bazy wirusów nowego trojana górniczego dla systemu Linux, Linux.BtcMine.26. Ten złośliwy program jest przeznaczony do wydobywania kryptowaluty Monero (XMR) i jest dystrybuowany w podobny sposób do Linux.Mirai. Cyberprzestępcy łączą się z atakowanym urządzeniem z użyciem protokołu Telnet i po ustaleniu loginu i hasła zapisują na urządzeniu program ładujący. Następnie, używając polecenia konsoli, cyberprzestępcy uruchamiają program z poziomu terminala i w efekcie trojan zostaje pobrany na urządzenie.

Program ładujący trojana górniczego Linux.BtcMine.26 wyróżnia się jedną cechą w swojej architekturze — w jego kodzie kilka razy wymieniony jest adres krebsonsecurity.com. Ta strona www jest własnością dobrze znanego eksperta z zakresu cyberbezpieczeństwa, Bryana Krebsa. Aby uzyskać więcej szczegółów na temat tego złośliwego programu, zajrzyj do naszego artykułu.

Złośliwe i niepożądane programy dla urządzeń mobilnych

W ostatnim letnim miesiącu tego roku wykryto w Google Play kilka złośliwych aplikacji dla Androida. Trojany Android.Click.268 i Android.Click.274, które zostały dodane do bazy wirusów Dr.Web, dokonywały ataków DDoS na zasoby sieci. Inny trojan, Android.Click.269, w skrycie ładował strony www określone przez agresorów i klikał na banerach znajdujących się na tych stronach www, generując dochody dla cyberprzestępców. Kolejny złośliwy program dla Androida, dystrybuowany w sierpniu poprzez Google Play, został dodany do bazy wirusów jako Android.BankBot.225.origin. Wyświetlał on fałszywe formularze w programach bankowych i w innym uruchomionym oprogramowaniu i wykradał wszystkie wprowadzane informacje. Również w sierpniu wykryto w Google Play trojana typu dropper, Android.MulDrop.1067, zaprojektowanego do instalowania innych trojanów.

Najbardziej godne uwagi wydarzenia sierpnia z zakresu bezpieczeństwa urządzeń mobilnych to:

- Wykrycie trojanów dla Androida przeprowadzających ataki DDoS;

- Wykrycie w Google Play nowych trojanów bankowych;

- Wykrycie w Google Play złośliwych programów zaprojektowanych do instalowania innych trojanów.

Dowiedz się więcej o bieżących złośliwych i niepożądanych programach dla urządzeń mobilnych z naszego sierpniowego przeglądu