Przegląd aktywności wirusów w czerwcu 2017 według Doctor Web

3 czerwca 2017

Najbardziej godnym zauważenia w pierwszym miesiącu lata był wybuch epidemii wirusa Trojan.Encoder.12544, nowego robaka szyfrującego zwanego również przez różne źródła w mediach jako Petya, Petya.A, ExPetya, i WannaCry-2. Ten złośliwy program zainfekował komputery w wielu firmach i u użytkowników prywatnych w różnych krajach. W czerwcu analitycy bezpieczeństwa Doctor Web przebadali dwa nowe złośliwe programy dla Linuxa. Jeden z nich instalował na zainfekowanych przez siebie urządzeniach aplikację górniczą do pozyskiwania kryptowalut, drugi uruchamiał serwer proxy. W połowie czerwca wykryliśmy jeszcze jednego trojana górniczego, ale tym razem stanowił on zagrożenie dla użytkowników systemu Windows. Również w czerwcu wykryto kilka nowych złośliwych programów dla Androida.

Główne trendy czerwca

- Wybuch epidemii robaka szyfrującego Trojan.Encoder.12544

- Dystrybucja trojana górniczego dla Windows

- Wykrycie nowych złośliwych programów dla Linuxa

Zagrożenie miesiąca

Rankiem 27 czerwca pojawiły się pierwsze raporty mówiące o rozpowszechnianiu się niebezpiecznego robaka szyfrującego. Massmedia nazwały go Petya, Petya.A, ExPetya i WannaCry-2. Analitycy bezpieczeństwa Doctor Web nawali go jako Trojan.Encoder.12544. W rzeczywistości ten złośliwy program nie ma aż tak wiele wspólnego z trojanem Petya (Trojan.Ransom.369): są one podobne tylko w zakresie procedury szyfrowania tablicy plików. Trojan infekuje komputery wykorzystując te same podatności, które były użyte przez cyberprzestępców podczas ataku wirusem WannaCry. Trojan.Encoder.12544 otrzymuje listę użytkowników lokalnych i domenowych zautoryzowanych na zainfekowanym komputerze. Następnie przeszukuje foldery sieciowe dostępne do zapisu, próbuje je otworzyć używając pozyskanych danych konta i zapisuje w nich swoją kopię. Niektórzy badacze zakładają, że utworzenie pliku perfc w folderze Windows jest wystarczające do zapobieżenia uruchomieniu się enkodera, ale tak nie jest. W rzeczywistości robak sprawdza swoje drugie uruchomienie się na podstawie dostępności w folderze systemowym pliku o nazwie odpowiadającej nazwie trojana bez rozszerzenia. Jednakże, jeśli cyberprzestępcy zmienią oryginalną nazwę trojana, utworzenie pliku C:\Windows\perfc (jak doradza wielu twórców antywirusów) nie zabezpieczy komputera przed infekcją. Dodatkowo, trojan sprawdza obecność tego pliku tylko w przypadku, gdy posiada wystarczające uprawnienia do wykonania tej operacji.

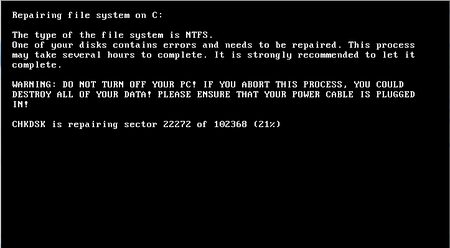

Trojan.Encoder.12544 uszkadza VBR (Volume Boot Record), szyfruje oryginalny rekord rozruchowy Windows używając algorytmu XOR, a następnie kopiuje go na inną partycję dysku i zastępuje swoim własnym. Następnie tworzy zadanie ponownego uruchomienia systemu i szyfruje pliki na dyskach twardych komputera. Po ponownym uruchomieniu komputera, na ekranie zainfekowanej maszyny robak wyświetla tekst podobny do standardowego tekstu narzędzia CHKDSK.

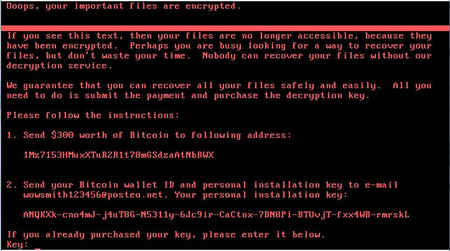

Tymczasem Trojan.Encoder.12544 szyfruje tablicę MFT (Master File Table). Gdy Trojan.Encoder.12544 zakończy szyfrowanie, wyświetla na ekranie żądanie okupu.

Analitycy bezpieczeństwa Doctor Web są przekonani, że Trojan.Encoder.12544 został opracowany nie w celu zażądania okupu, ale po to, aby zniszczyć zainfekowane komputery: po pierwsze, cyberprzestępcy do kontaktu z ofiarami użyli jednego adresu e-mail i został on zablokowany wkrótce po wybuchu epidemii. Po drugie, klucz wyświetlany na ekranie zainfekowanego komputera to losowy zestaw symboli nie mający nic wspólnego z prawdziwym kluczem szyfrującym. Po trzecie, klucz wysłany do cyberprzestępców nie ma nic wspólnego z kluczem użytym do zaszyfrowania tabeli alokacji plików, więc cyberprzestępcy nie mają szans na zapewnienie ofierze klucza do odszyfrowania dysku. Szczegóły działania procedur wirusa Trojan.Encoder.12544 można znaleźć w artykule lub opisie technicznym.

Trojan rozpoczął swoje rozpowszechnianie się od systemu aktualizacyjnego programu MEDoc — popularnego na Ukrainie oprogramowania do zarządzania podatkami. Specjaliści Doctor Web zetknęli się już ze złośliwymi programami rozpowszechniającymi się w ten sam sposób. W 2012 roku nasi analitycy bezpieczeństwa wykryli atak skierowany na apteki i firmy farmaceutyczne w którym użyto wirusa BackDoor.Dande. Wykradał on zamówienia medykamentów ze specjalnych programów używanych w przemyśle farmaceutycznym. Trojan był pobierany ze strony http://ws.eprica.ru, należącej do “Spargo Tekhnologii” i zaprojektowanej do aktualizacji ePrica, programu do monitorowania cen medykamentów. Możesz dowiedzieć się więcej na temat tego incydentu z naszego artykułu, a szczegóły śledztwa są w opisie technicznym wirusa.

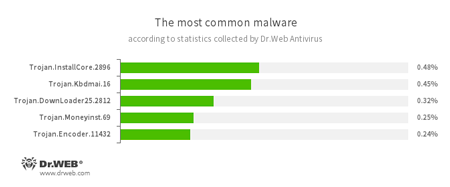

Najpopularniejsze zagrożenia na podstawie statystyk Antywirusa Dr.Web

- Trojan.InstallCore

Rodzina programów instalujących niepożądane i złośliwe aplikacje. - Trojan.Kbdmai.16

Trojan reklamowy. Jedną z funkcji tego złośliwego programu jest otwieranie różnych stron www w oknie przeglądarki. - Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware. - Trojan.Moneyinst.69

Złośliwy program instalujący na komputerze ofiary różne oprogramowanie, włączając inne trojany. - Trojan.Encoder.11432

Robak sieciowy uruchamiający na komputerze ofiary niebezpiecznego trojana ransomware. Znany również jako WannaCry.

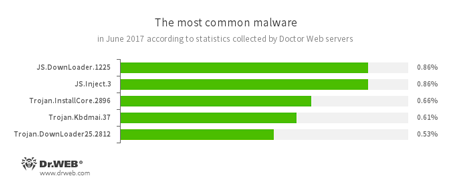

Najpopularniejsze zagrożenia na podstawie danych z serwerów statystyk Doctor Web

- JS.DownLoader

Rodzina złośliwych skryptów JavaScript. Pobierają i instalują złośliwe oprogramowanie. - JS.Inject.3

Rodzina złośliwych skryptów JavaScript. Wstrzykują złośliwy skrypt do kodu HTML stron www. - Trojan.InstallCore

Rodzina trojanów instalujących niepożądane i złośliwe aplikacje. - Trojan.Kbdmai.37

Trojan reklamowy. Jedną z funkcji tego złośliwego programu jest otwieranie różnych stron www w oknie przeglądarki. - Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware.

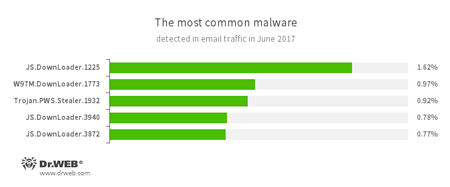

Statystyki dotyczące złośliwych programów wykrytych w ruchu poczty e-mail

- JS.DownLoader

Rodzina złośliwych skryptów JavaScripts. Pobierają i instalują złośliwe oprogramowanie. - W97M.DownLoader

Rodzina trojanów typu downloader wykorzystujących podatności w aplikacjach biurowych i potrafiących pobierać na zaatakowany komputer inne złośliwe programy. - Trojan.PWS.Stealer

Rodzina trojanów zaprojektowanych do wykradania haseł i innych poufnych danych zapisanych na zainfekowanym komputerze.

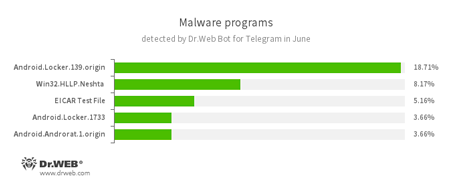

Najpopularniejsze zagrożenia na podstawie danych z Bota Dr.Web dla aplikacji Telegram

- Android.Locker.139.origin, Android.Locker.1733

Trojan ransomware dla Androida. Jego różne modyfikacje potrafią blokować urządzenie wyświetlając ostrzeżenie o pewnym naruszeniu prawa. Aby odblokować urządzenie, użytkownik musi zapłacić okup. - Win32.HLLP.Neshta

Wirus plikowy znany analitykom bezpieczeństwa już od 2005 roku. Infekuje pliki EXE PE o rozmiarze nie mniejszym niż 41472 bajty. Podczas procesu infekcji zapisuje siebie samego na początku zainfekowanego pliku, a oryginalny początek jest przenoszony na koniec pliku. Zawiera on następujący ciąg znaków: «Neshta 1.0 Made in Belarus». - EICAR Test File

Specjalny plik tekstowy zaprojektowany do testowania efektywności antywirusów. Po wykryciu tego pliku skanery antywirusowe powinny zareagować dokładnie w ten sam sposób, jakby ten plik rzeczywiście był wirusem. - Android.Androrat.1.origin

Program szpiegujący dla urządzeń z Androidem.

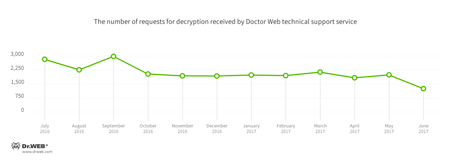

W czerwcu ze służbą wsparcia technicznego Doctor Web najczęściej kontaktowały się ofiary następujących modyfikacji ransomware szyfrującego pliki:

- Trojan.Encoder.858 — 28.51% zgłoszeń;

- Trojan.Encoder.10103 — 8.10% zgłoszeń;

- Trojan.Encoder.567 — 5.54% zgłoszeń;

- Trojan.Encoder.11432 — 4.10% zgłoszeń;

- Trojan.Encoder.10144 — 2.36% zgłoszeń.

Dr.Web Security Space for Windows protects against encryption ransomware

W czerwcu 2017 dodano do bazy Dr.Web 229381 URL-i niezalecanych stron www

| maj 2017 | czerwiec 2017 | Dynamika |

|---|---|---|

| + 1,129,277 | + 229,381 | - 79.68% |

Malware dla Linuxa

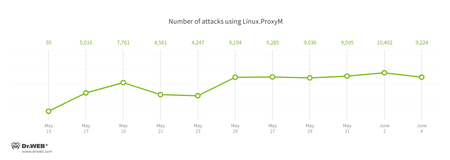

W czerwcu analitycy bezpieczeństwa Doctor Web przebadali dwa trojany dla Linuxa. Jednym z nich był Linux.MulDrop.14. Atakuje on tylko minikomputery Raspberry Pi. Trojan ten jest skryptem zawierającym skompresowaną i zaszyfrowaną aplikację zaprojektowaną do wydobywania kryptowaluty. Drugi trojan, dodany do baz wirusów jako Linux.ProxyM, atakował użytkowników od lutego 2017, ale szczyt jego aktywności nastąpił pod koniec maja. Specjaliści Doctor Web przedstawili aktywność ataków Linux.ProxyM na poniższym diagramie:

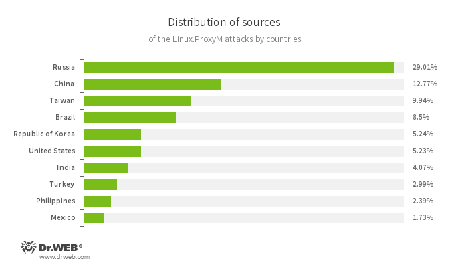

Znacząca część zaatakowanych adresów IP jest zlokalizowana w Rosji. Drugie miejsce zajmują Chiny, a trzecie — Taiwan. Poniższa ilustracja pokazuje rozkład geograficzny lokalizacji z których uruchamiano ataki z użyciem wirusa

Więcej informacji o tym złośliwym programie można znaleźć w artykule opublikowanym przez Doctor Web.

Inne informacje o wydarzeniach z zakresu bezpieczeństwa

Złośliwe programy używające zasobów zainfekowanych komputerów i urządzeń do wydobywania kryptowalut pojawiły się wkrótce po samym pojawieniu się kryptowalut: pierwszy trojan z tej rodziny nazwany Trojan.BtcMine został dodany do baz wirusów Dr.Web już w 2011 roku. Trojan.BtcMine.1259, który został wykryty w czerwcu, jest kolejnym reprezentantem tej złośliwej rodziny. Trojan.BtcMine.1259 został zaprojektowany do pozyskiwania kryptowaluty Monero (XMR) i jest ładowany na komputer przez Trojan.DownLoader24.64313. Ten trojan typu downloader jest z kolei dystrybuowany przez backdoora DoublePulsar.

Dodatkowo, oprócz jego głównej funkcji, Trojan.BtcMine.1259 odszyfrowuje i ładuje do pamięci bibliotekę będącą zmodyfikowaną wersją programu do zdalnego administrowania komputerem dostępnego na zasadzie open source (z kodem źródłowym). Ten program jest znany jako Gh0st RAT (Antywirus Dr.Web wykrywa go jako BackDoor.Farfli.96). Używając tej biblioteki cyberprzestępcy mogą kontrolować zainfekowany komputer i wykonywać różne polecenia. Moduł pozyskujący jednostki Monero (XMR) może wykorzystać podczas wykonywania swoich operacji do 80% mocy obliczeniowej zainfekowanej maszyny. Trojan zawiera zarówno 32- jak i 64- bitowe wersje programu górniczego. Która implementacja trojana zostanie użyta na zainfekowanym komputerze zależy od długości słowa systemu operacyjnego. Więcej informacji o tym złośliwym programie można znaleźć w artykule opublikowanym przez Doctor Web.

Złośliwe i niepożądane programy dla urządzeń mobilnych

W czerwcu analitycy bezpieczeństwa Doctor Web wykryli wirusa Android.Spy.377.origin atakującego użytkowników urządzeń mobilnych w Iranie. Ten złośliwy program wysyłał do cyberprzestępców poufne informacje i mógł wykonywać ich polecenia. Również w czerwcu specjaliści Doctor Web wykryli w Google Play nowe programy typu riskware zaprojektowane w celu umożliwienia użytkownikom łączenia się ze stronami www serwisów “VK” i “Odnoklassniki”, które to zostały zablokowane na Ukrainie. Te aplikacje, dodane do bazy wirusów Dr.Web jako Program.PWS.1, używały serwera anonimizującego do ominięcia ograniczeń dostępu i nie robiły nic w celu ochrony przesyłanych danych użytkownika.

Również w zeszłym miesiącu i także poprzez Google Play były dystrybuowane takie trojany jak Android.SmsSend.1907.origin i Android.SmsSend.1908.origin. Wysyłały one Wiadomości SMS na numery premium i zapisywały użytkowników do kosztownych usług. Dodatkowo do bazy wirusów dodano sygnatury trojanów z rodziny Android.Dvmap. Te złośliwe aplikacje próbowały uzyskać dostęp na poziomie root’a, zainfekować biblioteki systemowe, zainstalować dodatkowe komponenty i, zarządzane przez cyberprzestępców, były zdolne do pobierania i uruchamiania oprogramowania bez wiedzy użytkownika.

Jeszcze jeden wykryty w czerwcu trojan dla Androida został nazwany Android.Encoder.3.origin. Został on zaprojektowany do atakowania użytkowników w Chinach. Gdy zainfekował urządzenie mobilne, to szyfrował pliki na karcie SD i żądał okupu za ich odszyfrowanie.

Pośród najbardziej godnych uwagi wydarzeń czerwca powiązanych z urządzeniami mobilnymi możemy wymienić:

- Wykrycie trojana dla Androida szpiegującego użytkowników w Iranie;

- Wykrycie nowych zagrożeń w Google Play;

- Dystrybucję trojana typu enkoder szyfrującego pliki na karcie SD i żądającego okupu za ich przywrócenie.

Dowiedz się więcej o złośliwych i niepożądanych programach dla urządzeń mobilnych z naszego specjalnego przeglądu.