Przegląd malware dla urządzeń mobilnych według Doctor Web – czerwiec 2017

3 czerwca 2017

W czerwcu analitycy bezpieczeństwa Doctor Web wykryli trojana dla Androida atakującego użytkowników urządzeń mobilnych w Iranie i wykonującego polecenia wydawane przez cyberprzestępców. Również w zeszłym miesiącu wykryto w Google Play kilka nowych złośliwych aplikacji. Jedna z nich próbuje uzyskać uprawnienia root’a, przeniknąć do bibliotek systemowych i potrafi w skrycie instalować inne oprogramowanie. Inna aplikacja wysyła wiadomości SMS na numery premium i zapisuje użytkowników do kosztownych serwisów mobilnych. Również przez Google Play było dystrybuowane riskware, które, jeśli zostało użyte, mogło doprowadzić do wycieku poufnych informacji. Dodatkowo w czerwcu wykryto nowego trojana szyfrującego dla Androida.

GŁÓWNE TRENDY CZERWCA

- Wykrycie trojana dla Androida zaprojektowanego do przeprowadzania cyber-szpiegostwa

- Wykrycie zagrożeń w Google Play

- Dystrybucja ransomware szyfrującego pliki dla Androida

Mobilne zagrożenie miesiąca

W czerwcu analitycy bezpieczeństwa Doctor Web wykryli wirusa Android.Spy.377.origin, rozpowszechniającego się pośród użytkowników urządzeń mobilnych w Iranie. Ten złośliwy program wykradał poufne informacje i wysyłał je do cyberprzestępców. Dodatkowo mógł wykonywać ich polecenia.

Cechy Android.Spy.377.origin:

- Jest dystrybuowany pod płaszczykiem niegroźnych programów;

- Wykrada korespondencję SMS, kontakty z listy kontaktów i dane konta Google;

- Może robić zdjęcia z użyciem przedniej kamery urządzenia;

- Cyberprzestępcy kontrolują go z użyciem protokołu aplikacji Telegram.

Aby uzyskać więcej informacji dotyczących tego trojana, zajrzyj do tego artykułu.

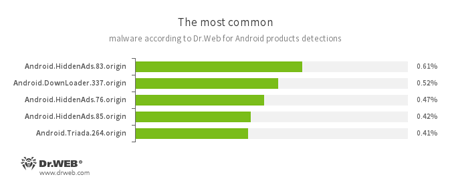

Najpopularniejsze zagrożenia na podstawie statystyk zebranych przez Dr.Web dla Androida

- Android.HiddenAds.83.origin

- Android.HiddenAds.76.origin

- Android.HiddenAds.85.origin

- Trojany zaprojektowane do wyświetlania na urządzeniach mobilnych niepożądanych reklam. Są dystrybuowane pod płaszczykiem popularnych aplikacji przez inne złośliwe program, które czasami w skrycie instalują je w katalogu systemowym.

- Android.DownLoader.337.origin

- Trojan zaprojektowany do pobierania innych aplikacji.

- Android.Triada.264.origin Android.Triada.264.origin

- Wielokomponentowy trojan realizujący różne złośliwe funkcje.

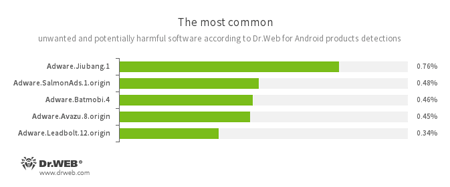

Najpopularniejsze zagrożenia typu riskware na podstawie statystyk zebranych przez Dr.Web dla Androida

- Adware.Jiubang.1

- Adware.SalmonAds.1.origin

- Adware.Batmobi.4

- Adware.Avazu.8.origin

- Adware.Leadbolt.12.origin

- Niepożądane moduły programowe wbudowane w aplikacje dla Androida i zaprojektowane do wyświetlania denerwujących reklam na urządzeniach mobilnych.

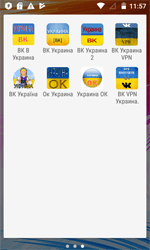

Zagrożenia w Google Play

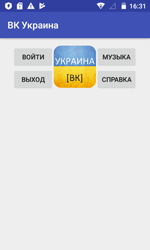

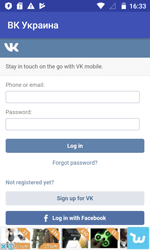

W zeszłym miesiącu specjaliści Doctor Web wykryli w Google Play riskware pozwalające użytkownikom na dostęp do stron serwisów społecznościowych “VK” i “Odnoklassniki”, które zostały zablokowane na Ukrainie. Te aplikacje, dodane do bazy wirusów Dr.Web jako Program.PWS.1, używały serwerów anonimizujących do ominięcia ograniczeń dostępu i nie szyfrowały loginu, hasła i innych poufnych informacji użytkownika. Aby uzyskać więcej informacji na temat tego incydentu, zajrzyj do tego artykułu opublikowanego przez Doctor Web.

Również w czerwcu i również w Google Play wykryto trojany z rodziny Android.Dvmap. Po uruchomieniu te złośliwe programy próbowały uzyskać uprawnienia root’a na zaatakowanych urządzeniach mobilnych. Jeśli im się to udało, infekowały niektóre biblioteki systemowe i instalowały dodatkowe komponenty. Te trojany potrafią wykonywać polecenia wydawane przez cyberprzestępców i pobierać oraz uruchamiać inne aplikacje bez żadnego udziału użytkownika.

Inne trojany dla Androida dystrybuowane w czerwcu poprzez Google Play zostały dodane do bazy wirusów Dr.Web jako Android.SmsSend.1907.origin i Android.SmsSend.1908.origin. Cyberprzestępcy wstrzykiwali je do niegroźnych programów. Te złośliwe aplikacje wysyłały wiadomości SMS na numery premium, tym samym subskrybując klientów operatorów mobilnych do płatnych usług sieciowych. Następnie trojany zaczynały usuwanie wszystkich wiadomości przychodzących, więc użytkownicy nie byli w stanie odebrać powiadomień informujących ich, że zostali z powodzeniem zapisani do niechcianych serwisów premium.

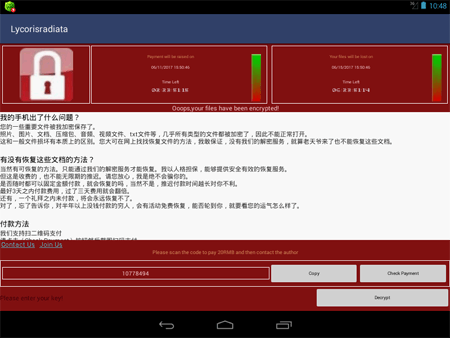

Trojan ransomware

W czerwcu wykryto też trojana ransomware Android.Encoder.3.origin. Zaatakował on chińskich użytkowników systemu Android szyfrując pliki na kartach SD. Autorzy tego enkodera zainspirowali się ransomware szyfrującym pliki WannaCry, który w maju 2017 zainfekował setki tysięcy komputerów na całym świecie. Twórcy tego wirusa stworzyli wiadomości z żądaniem okupu w podobnym stylu.

Cyberprzestępcy żądali okupu w kwocie 20 juanów, a co każde trzy dni kwota ta ulegała podwojeniu. Jeśli cyberprzestępcy nie otrzymali okupu w ciągu jednego tygodnia od chwili gdy Android.Encoder.3.origin zainfekował urządzenie mobilne, ransomware kasowało zaszyfrowane pliki.

Złośliwe programy i riskware dla Androida infekują urządzenia mobilne nie tylko poprzez pobieranie plików z różnych stron www, ale również poprzez pobrania aplikacji z Google Play. Doctor Web zaleca posiadaczom urządzeń zachowanie ostrożności podczas instalowania nieznanych aplikacji i zainstalowanie oraz używanie antywirusa Dr.Web dla Androida.

Twój Android wymaga ochrony

Użyj Dr.Web

- Pierwszy rosyjski Antywirus dla Androida

- Ponad 100 milionów pobrań tylko w Google Play

- Darmowy dla użytkowników produktów Dr.Web dla domu