31 maja 2017

Najbardziej godnym uwagi wydarzeniem w maju 2017 była masowa dystrybucja złośliwego programu WannaCry, wykrywanego przez Antywirusa Dr.Web jako Trojan.Encoder.11432. Ten robak dystrybuował się samodzielnie, infekując węzły sieci poprzez podatność w protokole SMB. Następnie szyfrował pliki na komputerach swoich ofiar i żądał okupu za ich odszyfrowanie. Co więcej, w maju specjaliści Doctor Web przebadali skomplikowanego, wielokomponentowego trojana dla Linuxa napisanego w Lua. Wykryto również nowego backdoora dla macOS.

Główne trendy maja

- Dystrybucja niebezpiecznego ransomware szyfrującego pliki WannaCry

- Wykrycie nowego backdoora dla macOS

- Pojawienie się wielokomponentowego trojana dla Linuxa

Zagrożenie miesiąca

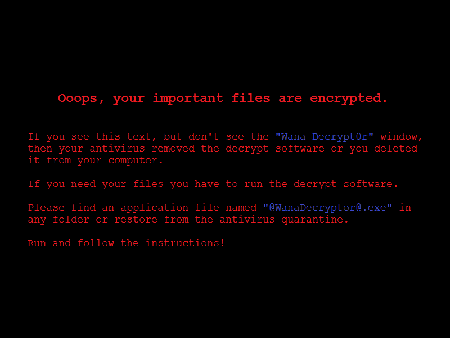

Złośliwy program, szeroko znany jako WannaCry, został wykryty w wielu outletach ze sprzętem multimedialnym. Ta niebezpieczna aplikacja jest robakiem sieciowym infekującym komputery pracujące pod kontrolą Microsoft Windows. Rozpoczęła ona swoje rozpowszechnianie się około 10.00, 12 maja 2017. W charakterze swojego „arsenału” robak zawiera trojana szyfrującego. Antywirus Dr.Web wykrywa wszystkie komponenty robaka jako Trojan.Encoder.11432.

Uruchomiony, robak rejestruje się jako usługa systemowa i zaczyna odpytywać węzły sieci w sieci lokalnej i w Internecie, o przypadkowo wybranych adresach IP. Jeśli połączenie zostanie zestawione z powodzeniem, robak próbuje zainfekować te komputery. Jeśli zdoła je zainfekować, robak uruchamia trojana szyfrującego używającego losowego klucza do zaszyfrowania plików na tych komputerach. Działając, Trojan.Encoder.11432 usuwa ukryte kopie plików i wyłącza funkcję przywracania systemu. Trojan tworzy oddzielną listę plików, które zostały zaszyfrowane odrębnym kluczem: złośliwy program potrafi za darmo odszyfrować te pliki do wglądu dla swoich ofiar. Ponieważ te pliki testowe i wszystkie pozostałe pliki w komputerze są zaszyfrowane z użyciem różnych kluczy, to posiadacz komputera nie ma gwarancji, że jego pliki będą z powodzeniem odszyfrowane w sytuacji, gdy zdecyduje się na zapłacenie okupu. Szczegółowe informacje na temat tego trojana można znaleźć w przeglądzie i w szczegółowym opisie technicznym tego robaka.

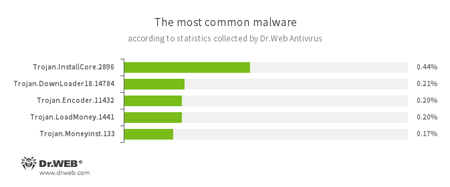

Najpopularniejsze zagrożenia na podstawie statystyk Antywirusa Dr.Web

- Trojan.InstallCore

Rodzina programów instalujących niepożądane i złośliwe aplikacje. - Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware. - Trojan.Encoder.11432

Robak sieciowy uruchamiający na komputerze ofiary niebezpiecznego trojana ransomware. Znany również jako WannaCry. - Trojan.LoadMoney

Rodzina trojanów typu downloader generowana przez serwery przynależne do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują na komputerze ofiary różne niechciane programy. - Trojan.Moneyinst.133

Złośliwy program instalujący na komputerze ofiary różne oprogramowanie, włączając inne trojany.

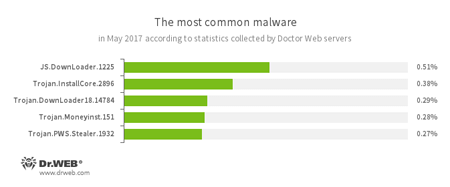

Najpopularniejsze zagrożenia na podstawie danych z serwerów statystyk Doctor Web

- JS.DownLoader

Rodzina złośliwych skryptów JavaScripts. Pobierają i instalują złośliwe oprogramowanie. - Trojan.InstallCore

Rodzina trojanów instalujących niepożądane i złośliwe aplikacje. - Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware. - Trojan.Moneyinst.151

Złośliwy program instalujący na komputerze ofiary różne oprogramowanie, włączając inne trojany. - Trojan.PWS.Stealer

Rodzina trojanów zaprojektowanych do wykradania haseł i innych poufnych danych zapisanych na zainfekowanym komputerze.

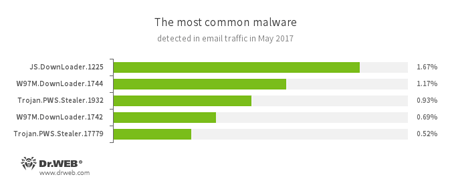

Najpopularniejsze zagrożenia na podstawie statystyk dotyczących złośliwych programów wykrytych w ruchu poczty elektronicznej

- JS.DownLoader

A Rodzina złośliwych skryptów JavaScripts. Pobierają i instalują złośliwe oprogramowanie. - W97M.DownLoader

Rodzina trojanów typu downloader wykorzystujących podatności w aplikacjach biurowych i potrafiących pobierać na zaatakowany komputer inne złośliwe programy. - Trojan.PWS.Stealer

Rodzina trojanów zaprojektowanych do wykradania haseł i innych poufnych danych zapisanych na zainfekowanym komputerze.

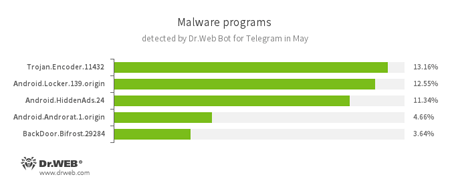

Najpopularniejsze zagrożenia na podstawie danych z Dr.Web Bot dla Telegram

- Trojan.Encoder.11432

Robak sieciowy uruchamiający na komputerze ofiary niebezpiecznego trojana ransomware. Znany również jako WannaCry. - Android.Locker.139.origin

Trojan ransomware dla Androida. Jego różne modyfikacje potrafią blokować urządzenie wyświetlając ostrzeżenie o pewnym naruszeniu prawa. Aby odblokować urządzenie, użytkownik musi zapłacić okup. - Android.HiddenAds.24

Trojan zaprojektowany do wyświetlania niepożądanych reklam na urządzeniach mobilnych. - Android.Androrat.1.origin

Program szpiegujący (spyware) dla urządzeń z Androidem. - BackDoor.Bifrost.29284

Trojan typu backdoor wykonujący polecenia otrzymywane od cyberprzestępców.

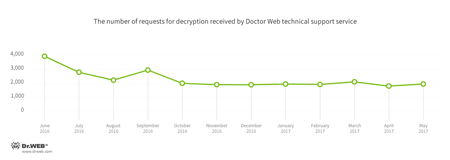

W maju pomoc techniczna Doctor Web otrzymała najwięcej zgłoszeń od ofiar następujących modyfikacji ransomware szyfrującego pliki:

- Trojan.Encoder.858 — 14.39% zgłoszeń;

- Trojan.Encoder.11432 — 8.36% zgłoszeń;

- Trojan.Encoder.3953 — 7.41% zgłoszeń;

- Trojan.Encoder.761 — 2.62% zgłoszeń;

- Trojan.Encoder.10144 — 2.60% zgłoszeń;

- Trojan.Encoder.567 — 2.47% zgłoszeń.

Dr.Web Security Space 11.0 dla Windows chroni przed ransomware

szyfrującym pliki

Ta funkcjonalność nie jest dostępna w Antywirusie Dr.Web dla Windows.

| Zapobieganie Utracie Danych | |

|---|---|

|  |

W maju 2017 Doctor Web dodał 1129277 adresów URL do bazy Dr.Web z niezalecanymi stronami www.

| kwiecień 2017 | maj 2017 | Dynamika |

|---|---|---|

| + 568,903 | + 1,129,277 | + 98.5% |

Inne wydarzenia z zakresu bezpieczeństwa informacji

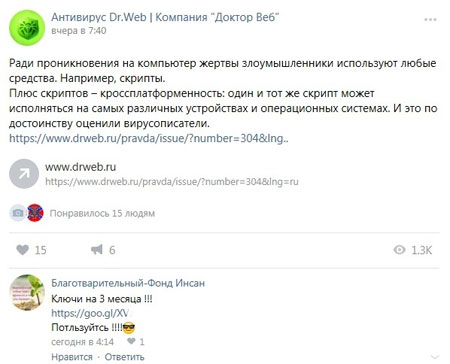

Z początkiem maja Doctor Web wykrył trojana dystrybuowanego poprzez linki w komentarzach pozostawianych przez cyberprzestępców na oficjalnej grupie “Doctor Web” w sieci społecznościowej “VK”. W swoich wiadomościach oszuści oferowali użytkownikom możliwość pobrania darmowych kluczy licencyjnych do antywirusa Dr. Web, jednakże każdy kto skorzystał z tego linku w rzeczywistości kończył pobraniem na swój komputer wirusa Trojan.MulDrop7.26387

Ten złośliwy program potrafi wykonywać różne polecenia wydawane przez cyberprzestępców: przykładowo potrafi zmienić tapetę Pulpitu Windows, otworzyć i zamknąć szufladę napędu optycznego, zamienić miejscami funkcje klawiszy myszki, odtworzyć określoną frazę z użyciem syntezatora głosu i głośników, a nawet wyświetlać przerażające pliki wideo. Aby uzyskać więcej informacji na jego temat, zajrzyj do tego artykułu opublikowanego na naszej stronie www.

Malware dla Linuxa

W maju specjaliści Doctor Web przebadali wielokomponentowego trojana dla Linuxa napisanego w Lua. Ten złośliwy program, nazwany jako Linux.LuaBot, składa się z 31 skryptów Lua I potrafi infekować nie tylko komputery, ale również urządzenia typu “smart”: macierze sieciowe, routery, dekodery TV, kamery IP, itp. Trojan generuje listę adresów IP do zaatakowania, a następnie próbuje zestawić połączenie ze zdalnym urządzeniem z tej listy i zalogować się na nie korzystając z metody logowania brute-force i specjalnego słownika. Jeśli mu się to powiedzie, to pobiera swoją własną kopię na zainfekowany komputer i uruchamia ją.

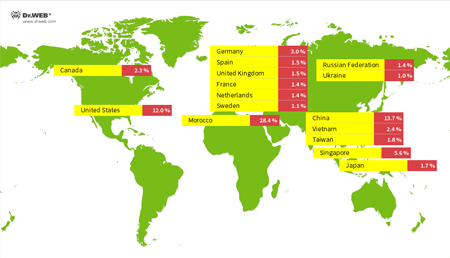

Ten Trojan jest w rzeczywistości backdoorem; innymi słowy wykonuje polecenia wydawane przez cyberprzestępców. Dodatkowo trojan uruchamia na zainfekowanym urządzeniu serwer www Ten serwer pozwala cyberprzestępcom na ładowanie różnych plików. Specjaliści Doctor Web zebrali statystyki na temat unikalnych adresów IP urządzeń zainfekowanych przez Linux.LuaBot — są one pokazane na poniższym diagramie.

Aby uzyskać bardziej szczegółowe informacje o tym wielokomponentowym trojanie, zajrzyj do naszego artykułu lub do opisu technicznego tego zagrożenia.

Złośliwe programy dla macOS

Ostatni miesiąc wiosny 2017 odznaczył się dystrybucją backdoora dla macOS. Trojan ten został dodany do baz wirusów Dr.Web pod nazwą Mac.BackDoor.Systemd.1. Niniejszy backdoor potrafi wykonywać następujące polecenia:

- Odbierz listę zawartości określonego katalogu;

- Odczytaj plik;

- Zapisz do pliku;

- Uzyskaj zawartość pliku;

- Usuń plik lub folder;

- Zmień nazwę pliku lub folderu;

- Zmień uprawnienia dla pliku lub folderu (polecenie chmod);

- Zmień posiadacza obiektu plikowego (polecenie chown);

- Utwórz folder;

- Wykonaj polecenie w powłoce bash;

- Zaktualizuj trojana;

- Ponownie zainstaluj trojana;

- Zmień adres IP serwera kontrolno-zarządzającego;

- Zainstaluj wtyczkę

Więcej informacji o tym złośliwym programie można znaleźć w artykule opublikowanym przez Doctor Web.

Złośliwe i niepożądane programy dla urządzeń mobilnych

W maju w Google Play wykryto wirusa Android.RemoteCode.28. Pobierał on inne programy i współdzielił informacje z serwerem kontrolno-zarządzającym. Aplikacje które skrywał Android.Spy.308.origin zostały również wykryte w tym katalogu. Trojan ten pobierał i uruchamiał dodatkowe moduły programowe i wyświetlał reklamy. W zeszłym miesiącu cyberprzestępcy dystrybuowali też wirusa Android.BankBot.186.origin pod postacią wiadomości MMS. Ten trojan bankowy wykradał pieniądze z kont użytkowników.

Pośród najbardziej godnych zauważenia wydarzeń maja powiązanych z malware dla urządzeń mobilnych, możemy wymienić następujące przypadki:

- Wykrycie trojanów dla Androida w Google Play;

- Dystrybucję trojana bankowego w skrycie wykradającego pieniądze z kont użytkowników i przesyłającego je na rachunek cyberprzestępców.

Dowiedz się więcej o złośliwych i niepożądanych programach dla urządzeń mobilnych z naszego specjalnego przeglądu.

Dowiedz się więcej razem z Dr.Web

Statystyki wirusów Opisy wirusów Comiesięczne przeglądy wirusów