28 kwietnia 2017

Kwiecień okazał się być dość pracowitym miesiącem, patrząc nań przez pryzmat wydarzeń dotyczących bezpieczeństwa informacji. Na początku miesiąca cyberprzestępcy zorganizowali masową wysyłkę wiadomości poczty elektronicznej i użyli jej do rozpowszechniania wielokomponentowego trojana, zaprojektowanego do wykradania poufnych informacji z zainfekowanych komputerów. W połowie kwietnia specjaliści Doctor Web przebadali fałszywy schemat oparty na złośliwym programie użytym przez cyberprzestępców do oszukiwania użytkowników. Pod koniec miesiąca wykryto podatność w Microsoft Office; była ona użyta do rozpowszechniania trojana wykradającego hasła z zainfekowanych komputerów.

Główne trendy kwietnia

- Dystrybucja złośliwego mailingu zawierającego wielokomponentowego trojana

- Wykrycie podatności w Microsoft Office

- Dystrybucja nowych trojanów dla Windows

Zagrożenie miesiąca

Wielokomponentowy trojan, nazwany Trojan.MulDrop7.24844, był rozpowszechniany jako zarchiwizowany załącznik do wiadomości email.

To archiwum zawiera spakowany kontener stworzony z użyciem języka Autoit. Jeden z komponentów uruchamianych przez wirusa Trojan.MulDrop7.24844 na zainfekowanych komputerach to aplikacja do zdalnego administrowania PC. Antywirus Dr.Web wykrywa ją jako Program.RemoteAdmin.753. Dodatkowo trojan zapisuje na dysku dwie inne aplikacje. Te programy to 32- i 64-bitowe wersje narzędzia Mimikatz. Jest ono zaprojektowane do przechwytywania haseł do otwartych sesji Windows. Trojan.MulDrop7.24844 aktywuje aplikację keylogger’a która zapisuje do pliku każdą informację o klawiszach naciskanych przez użytkownika. Realizuje ona również kilka innych funkcji zdefiniowanych przez parametr ustawiany w chwili uruchomienia. Trojan oferuje cyberprzestępcom dostęp poprzez protokół RDP (Remote Desktop Protocol), pozwalając im na kontrolowanie zainfekowanego komputera. Więcej informacji o tym złośliwym programie można znaleźć w stosownym przeglądzie opublikowanym przez Doctor Web.

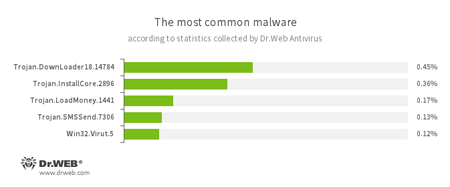

Najpopularniejsze zagrożenia na podstawie statystyk z Antywirusów Dr.Web

- Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware. - Trojan.InstallCore

Rodzina programów instalujących niepożądane i złośliwe aplikacje. - Trojan.LoadMoney

Rodzina trojanów typu downloader generowana przez serwery przynależne do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują na komputerze ofiary różne niechciane programy. - Trojan.SMSSend.7306

Reprezentant rodziny złośliwych programów przyjmujących zazwyczaj formę archiwum z osadzonym instalatorem. Malware zachęca użytkownika do wysłania wiadomości na krótki numer usługi premium w celu rozpoczęcia instalacji i, tym samym, uzyskania dostępu do zawartości archiwum, lub do wybrania numeru telefonu i wprowadzenia kodu otrzymanego w wiadomości przychodzącej, potwierdzającej akceptację reguł świadczenia płatnej subskrypcji. Główną “specjalizacją” trojanów SMSSend jest wymuszanie okupu. - Win32.Virut.5

Złożony wirus polimorficzny infekujący pliki wykonywalne i zawierający funkcje pozwalające na zdalne sterowanie i kontrolę zainfekowanych komputerów.

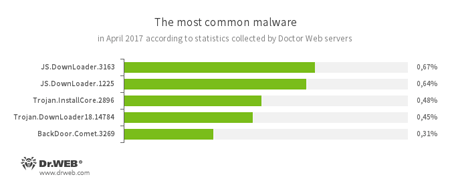

Najpopularniejsze zagrożenia na podstawie danych z serwerów statystyk Doctor Web

- JS.DownLoader

Rodzina złośliwych skryptów JavaScripts. Pobierają i instalują złośliwe oprogramowanie. - Trojan.InstallCore

Rodzina trojanów instalujących niepożądane i złośliwe aplikacje. - Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware. - BackDoor.Comet.3269

Reprezentant rodziny malware wykonującego na zainfekowanym urządzeniu polecenia otrzymywane od cyberprzestępców i zapewniającego im nieautoryzowany dostęp do zaatakowanego komputera.

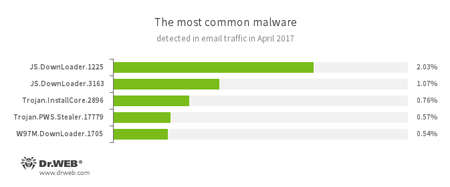

Najpopularniejsze zagrożenia na podstawie statystyk dotyczących złośliwych programów wykrytych w ruchu poczty elektronicznej

- JS.DownLoader

Rodzina złośliwych skryptów JavaScripts. Pobierają i instalują złośliwe oprogramowanie. - Trojan.InstallCore

Rodzina trojanów potrafiących instalować niepożądane i złośliwe aplikacje. - Trojan.PWS.Stealer

Rodzina trojanów zaprojektowanych do wykradania haseł i innych poufnych informacji zapisanych na zainfekowanym komputerze. - W97M.DownLoader

Rodzina trojanów typu downloader wykorzystujących podatności w aplikacjach biurowych i potrafiących pobierać na zaatakowany komputer inne złośliwe programy.

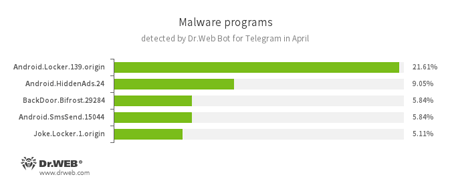

Najpopularniejsze zagrożenia na podstawie danych z Dr.Web Bot dla Telegram

- Android.Locker.139.origin

Trojan ransomware dla Androida. Jego różne modyfikacje potrafią blokować urządzenie wyświetlając ostrzeżenie o pewnym naruszeniu prawa. Aby odblokować urządzenie, użytkownik musi zapłacić okup. - Android.HiddenAds.24

Trojan zaprojektowany do wyświetlania niepożądanych reklam na urządzeniach mobilnych. - BackDoor.Bifrost.29284

Trojan typu backdoor wykonujący polecenia otrzymywane od cyberprzestępców. - Android.SmsSend.15044

Jeden z trojanów należących do rodziny złośliwych programów zaprojektowanych do wysyłania wiadomości SMS na numery premium i subskrybowania w imieniu użytkowników płatnych usług i usług oferujących płatne treści. - Joke.Locker.1.origin

Program-żart dla Androida blokujący ekran domowy urządzenia i wyświetlający ekran błędu BSOD (Blue Screen of Death – “niebieski ekran”) Microsoft Windows.

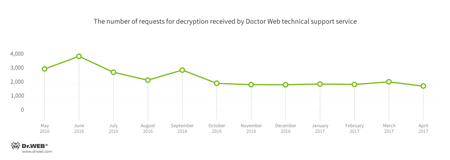

W kwietniu do wsparcia technicznego Doctor Web najczęściej docierały zgłoszenia pochodzące od ofiar następujących modyfikacji ransomware szyfrującego pliki:

- Trojan.Encoder.858 — 33.57% zgłoszeń;

- Trojan.Encoder.3953 — 8.97% zgłoszeń;

- Trojan.Encoder.567 — 3.80% zgłoszeń;

- Trojan.Encoder.10144 — 3.59% zgłoszeń;

- Trojan.Encoder.761 — 2.58% zgłoszeń.

Dr.Web Security Space 11.0 dla Windows

chroni przed ransomware szyfrującym pliki

Ta funkcjonalność nie jest dostępna w Antywirusie Dr.Web dla Windows.

| Zapobieganie Utracie Danych | |

|---|---|

|  |

W kwietniu 2017, Doctor Web dodał 568903 adresów URL do bazy Dr.Web z niezalecanymi stronami www.

| marzec 2017 | kwiecień 2017 | Dynamika |

| + 223 173 | + 568 903 | + 154.91% |

W połowie kwietnia Doctor Web opisał fałszywy schemat używany od jakiegoś czasu przez cyberprzestępców zaangażowanych w “pewne” zakłady bukmacherskie.

Zazwyczaj cyberprzestępcy wysyłają niesprawdzone informacje a temat rezultatów nadchodzących wydarzeń sportowych. Ta informacja wygląda na całkowicie pewną i zapewniającą bezwarunkową wygraną w zakładach zawartych w biurach bukmacherów. Teraz cyberprzestępcy oferują swoim potencjalnym ofiarom możliwość pobrania chronionego hasłem, samorozpakowującego się archiwum RAR rzekomo zawierającego plik tekstowy z wynikami danego wydarzenia sportowego. Cyberprzestępcy wysyłają hasło do tego archiwum dopiero po zakończeniu rozgrywki — w ten sposób ofiara może być pewna, że prognoza jest ważna. Jednakże, zamiast archiwum, cyberprzestępcy wysyłają swoim ofiarom swój własny program, który w pełni imituje interfejs i zachowanie się archiwum SFX stworzonego z użyciem WinRAR. To fałszywe “archiwum” zawiera szablon pliku tekstowego który, z pomocą specjalnego algorytmu, wstawia wymagane wyniki meczu zależne od tego, jakie hasło zostało wprowadzone przez użytkownika. Ten program został dodany do bazy wirusów Dr.Web pod nazwą Trojan.Fraudster.2986, a strony www które go dystrybuowały zostały dodane do listy niezalecanych stron www.

Dowiedz się więcej na temat niezalecanych stron www według Dr.WebInne informacje na temat wydarzeń z zakresu bezpieczeństwa

Pod koniec kwietnia dystrybuowany był złośliwy program nazwany Trojan.DownLoader23.60762. Został on zaprojektowany do wykradania haseł z popularnych przeglądarek i do pobierania różnych plików bez autoryzacji. Na zainfekowanym komputerze trojan wstrzykuje się do przeglądarek i przechwytuje funkcje odpowiedzialne za pracę z siecią. Potrafi wykonywać następujące polecenia:

- Uruchomienie pliku z folderu tymczasowego na dysku zainfekowanego komputera;

- Samowstrzyknięcie się w działający proces;

- Usunięcie określonego pliku;

- Uruchomienie określonego pliku wykonywalnego;

- Zapisanie bazy danych SQLite używanej przez Google Chrome i wysłanie jej do cyberprzestępców;

- Zmiana serwera kontrolno-zarządzającego na inny, określony w komendzie;

- Usunięcie ciasteczek (cookies);

- Ponowne uruchomienie systemu operacyjnego;

- Wyłączenie komputera.

Więcej informacji na temat tego złośliwego programu można znaleźć w przeglądzie opublikowanym przez Doctor Web.

Również w kwietniu wykryto podatność w edytorze tekstów Microsoft Office Word. Cyberprzestępcy stworzyli exploita Exploit.Ole2link.1 wykorzystującego tą podatność. Ten exploit został zaimplementowany jako dokument Microsoft Word z rozszerzeniem DOCX. Gdy ten dokument zostanie otwarty, ładowany jest kolejny plik o nazwie doc.doc. Zawiera om osadzony skrypt HTA, wykrywany przez Dr.Web jako PowerShell.DownLoader.72. Ten skrypt HTA, napisany w oparciu o składnię Windows Script, wywołuje interpreter poleceń PowerShell. PowerShell przetwarza kolejny złośliwy skrypt pobierający na zaatakowany komputer plik wykonywalny. Aby uzyskać więcej informacji na temat tej podatności, zajrzyj do następującego artykułu.

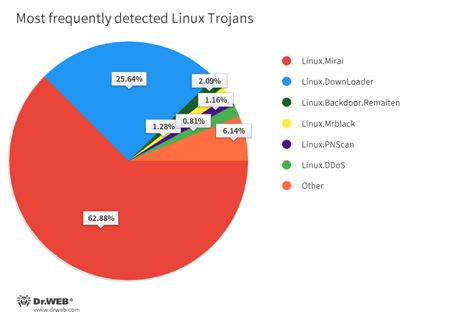

Malware dla Linuxa

W kwietniu specjaliści Doctor Web zarejestrowali 1317388 ataków na różne urządzenia z systemem Linux — 147401 z nich zostało dokonanych z użyciem protokołu SSH, a 1169987 z nich z użyciem protokołu Telnet. Poniższy diagram pokazuje proporcje pomiędzy najczęściej wykrywanymi trojanami dla Linuxa:

- Linux.Mirai

Trojan dla Linuxa zaprojektowany do przeprowadzania ataków DDoS. Trojan potrafi wyłączyć mechanizm watchdog zapobiegający zawieszaniu się systemu, aby zablokować możliwość ponownego uruchomienia komputera. - Linux.DownLoader

Rodzina złośliwych programów i skryptów dla Linuxa zaprojektowanych do pobierania i instalowania na zainfekowanych komputerach innych złośliwych aplikacji. - Linux.BackDoor.Remaiten

Rodzina trojanów dla Linuxa zaprojektowana do przeprowadzania ataków DDoS. Trojany z tej rodziny potrafią hakować urządzenia używając protokołu Telnet i łamiąc hasło poprzez atak brute force. Jeśli się on powiedzie, trojan zapisuje w komputerze program ładujący napisany w Assemblerze. Pobiera on i instaluje inne trojany na zaatakowanym urządzeniu. - Linux.Mrblack

Trojan zaprojektowany do przeprowadzania ataków DDoS ukierunkowany do działania na dystrybucjach Linuxa dla procesorów ARM. Trojan posiada wbudowany interpreter poleceń pozwalający na wykonywanie instrukcji odebranych z serwera C&C. - Linux.DDoS

Malware dla Linuxa. Zaprojektowane do przeprowadzania ataków DDoS. - Linux.PNScan

Rodzina robaków sieciowych zaprojektowanych do infekowania routerów z systemem Linux. Robak potrafi samodzielnie infekować urządzenia, otwierać porty 9000 i 1337, przetwarzać żądania odbierane poprzez te porty i łączyć się z serwerem C&C.

W kwietniu specjaliści Doctor Web przebadali zaktualizowaną wersję złośliwego programu z rodziny Linux.UbntFM. Program został nazwany Linux.UbntFM.2. Cyberprzestępcy opracowali tego trojana dla systemów operacyjnych Linux, włączając Air OS, który firma Ubiquiti Networks produkuje i instaluje na swoich urządzeniach. Jest zaimplementowany jako skrypty powłoki bash dystrybuowane w archiwum tgz.

Linux.UbntFM.2 tworzy nowe konta na zainfekowanym urządzeniu oraz pobiera i uruchamia dowolne pliki. Co więcej, trojan potrafi atakować zdalne urządzenia używając podatności w interfejsie www systemu Air OS, co pozwala mu na pobranie dowolnego pliku poprzez dowolną ścieżkę bez autoryzacji. Jeśli trojan nie może określić protokołu (lub Air OS nie jest zainstalowany na zainfekowanym urządzeniu), to może przeprowadzić próbę wygenerowania szczegółów konta dla połączenia SSH używając specjalnego słownika i loginów “root”, “admin” i “ubnt” oraz haseł zapisanych w pliku “passlst”. Szczegóły na temat sposobu działania procedur tego złośliwego programu można znaleźć w jego opisie technicznym.

Dodatkowo w kwietniu wykryto nową wersję trojana z rodziny Fgt — Linux.BackDoor.Fgt.645. Ta modyfikacja tego złośliwego programu odróżnia się od wcześniejszej wersji ograniczonym zestawem funkcji (pozostały tylko moduł do łamania haseł dla potrzeb hakowania zdalnych serwerów sieci i moduł droppera); nowa wersja potrafi również wysyłać żądanie pobrania i uruchomienia skryptu .sh.

Złośliwe i niepożądane programy dla urządzeń mobilnych

W kwietniu do bazy wirusów Dr.Web dodano nowego trojana szpiegującego Trojan Android.Chrysaor.1.origin. Cyberprzestępcy mogą używać go do ataków skierowanych w celu wykradania poufnych informacji od użytkowników urządzeń z Androidem. Również w kwietniu wykryto w Google Play kilka nowych trojanów bankowych. Jeden z nich otrzymał nazwę Android.BankBot.179.origin. Był dystrybuowany pod płaszczykiem programów oferujących możliwość oglądania filmów online i w rzeczywistości te programy posiadały taką funkcjonalność. Inny trojan bankowy dla Androida wykryty w Google Play został dodany do bazy wirusów jako Android.BankBot.180.origin. Ten trojan prezentował się jako aplikacja realizująca funkcję latarki.

Pośród najbardziej godnych uwagi wydarzeń kwietnia powiązanych z urządzeniami mobilnymi możemy wymienić:

- Wykrycie trojana dla Androida zaprojektowanego do wykorzystania w cyber-szpiegostwie;

- Wykrycie trojanów bankowych w Google Play wykradających poufne informacje i fundusze od użytkowników systemu Android.

Dowiedz się więcej o złośliwych i niepożądanych programach dla urządzeń mobilnych z naszego specjalnego przeglądu.

Dowiedz się więcej razem z Dr.Web

Statystyki wirusów Opisy wirusów Comiesięczne przeglądy wirusów