31 października 2016

W październiku specjaliści Doctor Web przebadali pierwszego trojana ransomware napisanego w języku Go i opracowali technikę odszyfrowywania plików zaatakowanych przez tego trojana. Wkrótce potem odkryli backdoora dla Linuxa zdolnego do wykonywania komend odbieranych od cyberprzestępców. Dodatkowo, w ciągu całego miesiąca trojany dla urządzeń z Androidem kontynuowały swoje rozpowszechnianie się.

GŁÓWNE TRENDY PAŹDZIERNIKA

- Pojawienie się trojana ransomware napisanego w języku Go

- Nowe złośliwe programy dla Linuxa

- Nowe złośliwe programy dla Androida

Zagrożenie miesiąca

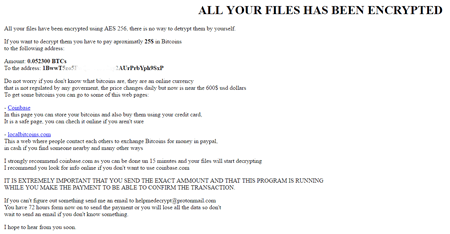

Trojany ransomware są słusznie uważane za najbardziej niebezpieczne złośliwe programy. Nowe wersje tych programów pojawiają się każdego miesiąca, jednakże aż do dzisiaj specjaliści Doctor Web nigdy nie spotkali się z programami ransomware napisanymi w języku Go. Pierwszy trojan tego rodzaju, nazwany Trojan.Encoder.6491, został dodany do baz wirusów Dr.Web w październiku.

Trojan używa algorytmu AES do szyfrowania 140 różnych typów plików. Trojan.Encoder.6491 szyfruje oryginalne nazwy plików z użyciem metody Base64 i dodaje rozszerzenie .enc do zaatakowanych przez siebie plików. Przykładowo, nazwa pliku Test_file.avi jest zmieniana na VGVzdF9maWxlLmF2aQ==.enc. Następnie w oknie przeglądarki trojan otwiera plik Instructions.html, który żąda od użytkownika zapłacenia okupu w kryptowalucie Bitcoin:

Trojan.Encoder.6491 regularnie sprawdza portfel Bitcoin na który ofiara ma przesłać kwotę okupu. Gdy płatność zostanie dokonana, trojan używa swojej wewnętrznej funkcji do automatycznego odszyfrowania plików. Analitycy bezpieczeństwa Doctor Web opracowali nową technikę która pomaga odszyfrować pliki zaatakowane przez to malware. Możesz przeczytać o tej technice w artykule opublikowanym przez Doctor Web.

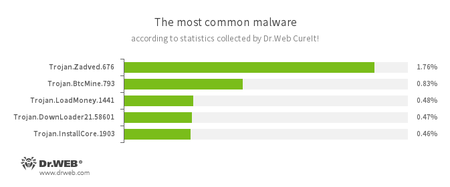

Najpopularniejsze zagrożenia na podstawie statystyk zebranych przez Dr.Web CureIt!

- Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych. Dodatkowo malware potrafi podmieniać reklamy wyświetlane na różnych stronach internetowych. - Trojan.BtcMine.793

Trojan zaprojektowany do skrytego wykorzystywania zasobów zainfekowanego komputera w celu pozyskiwania kryptowaluty, na przykład Bitcoinów. - Trojan.LoadMoney

Rodzina trojanów typu downloader generowana przez serwery przynależne do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują na komputerze ofiary różne niechciane programy. - Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware. - Trojan.InstallCore.1903

Trojan potrafiący instalować niepożądane i złośliwe aplikacje.

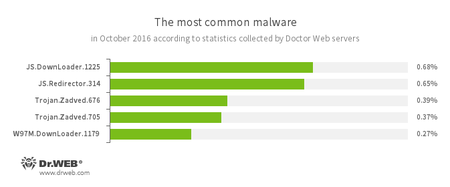

Najpopularniejsze zagrożenia na podstawie danych z serwerów statystyk Doctor Web

- JS.Downloader

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów. - JS.Redirector

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do automatycznego przekierowywania użytkowników na inne strony www. - Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych. Dodatkowo malware potrafi podmieniać reklamy wyświetlane na różnych stronach internetowych. - W97M.DownLoader

Rodzina trojanów typu downloader wykorzystujących podatności w aplikacjach biurowych i potrafiących pobierać na zaatakowany komputer inne złośliwe programy.

Statystyki dotyczące złośliwych programów wykrytych w ruchu poczty elektronicznej

- JS.Downloader

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów. - JS.Redirector

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do automatycznego przekierowywania użytkowników na inne strony www.

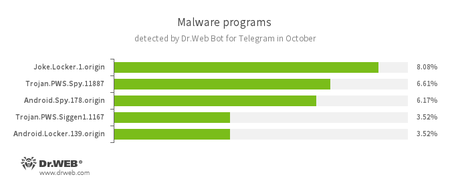

Najpopularniejsze zagrożenia na podstawie statystyk zebranych przez Dr.Web Bot dla Telegram

- Joke.Locker.1.origin

Program-żart dla Androida blokujący ekran domowy urządzenia i wyświetlający błąd BSOD (Blue Screen of Death – “niebieski ekran”) w Microsoft Windows. - Trojan.PWS.Spy.11887

Trojan dla Windows wykradający prywatne informacje użytkownika, włączając hasła. - Android.Spy

Rodzina wielofunkcyjnych trojanów dla Androida zaprojektowanych do odczytywania i zapisywania kontaktów, odbierania i wysyłania wiadomości SMS, określania koordynatów GPS, odczytywania i zapisywania zakładek w przeglądarce, oraz pozyskiwania IMEI urządzenia i numeru telefonu. - Trojan.PWS.Siggen1.1167

Trojan dla Windows wykradający hasła użytkownika. - Android.Locker.139.origin

Trojan ransomware dla Androida. Jego różne modyfikacje potrafią blokować urządzenie wyświetlając ostrzeżenie o pewnym naruszeniu prawa. Aby odblokować urządzenie, użytkownik musi zapłacić okup.

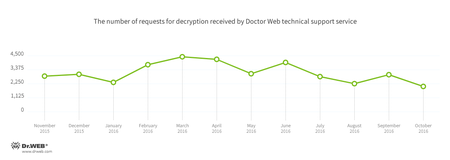

Ransomware szyfrujące pliki

W październiku służba wsparcia technicznego Doctor Web zarejestrowała następujące modyfikacje programów ransomware:

- Trojan.Encoder.858 — 26,85% zgłoszeń

- Trojan.Encoder.761 — 21,01% zgłoszeń

- Trojan.Encoder.3953 — 5,25% zgłoszeń

- Trojan.Encoder.567 — 4,61% zgłoszeń

- Trojan.Encoder.3976 — 2,92% zgłoszeń

Dr.Web Security Space 11.0 dla Windows

chroni przez ransomware szyfrującym pliki

Ta funkcja nie jest dostępna w Antywirusie Dr.Web dla Windows.

| Zapobieganie Utracie Danych | |

|---|---|

|  |

Niebezpieczne strony www

W ciągu października 2016 do bazy Dr.Web dodano 338670 URL-i niezalecanych stron www.

| wrzesień 2016 | październik 2016 | Dynamika |

|---|---|---|

| + 298985 | + 338670 | +13,27% |

Pośród niezalecanych stron www które zostały dodane do bazy znalazły się też fałszywe zasoby www. Oszuści kontynuują opracowywanie nowych sposobów oszukiwania użytkowników Internetu — jeden z nich został opisany w naszym przeglądzie.

Twórcy fałszywej strony www “Detektor Milionera” używa masowych mailingów typu spam w celu pozyskiwania łatwowiernych użytkowników do przetestowania swojego programu “Detektor Milionera.” To oszustwo do tej pory podobno przyniosło twórcom programu kilka milionów dolarów. Aby rozpocząć korzystanie z programu, potencjalna ofiara musi przesłać określoną sumę pieniędzy na konto cyberprzestępców. Oczywiście wszystkie te zdeponowane pieniądze bezpowrotnie przepadały. Dodatkowo proste przeszukanie bazy rejestracyjnej domen wykazuje, że detektor-millionera.com jest administrowana przez niejakiego Boba Douglasa, który posiada wiele innych podejrzanych zasobów www.

Dowiedz się więcej o niezalecanych stronach www według Dr.Web

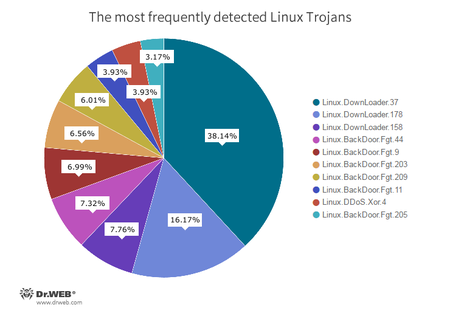

Linux

Od początku października specjaliści Doctor Web zarejestrowali 40756 ataków przeprowadzonych przez trojany dla Linuxa — 35423 z nich było przeprowadzonych z użyciem protokołu SSH, a 5333 z nich z użyciem protokołu Telnet. Poniższy diagram pokazuje proporcjonalne zależności pomiędzy najczęściej wykrywanymi trojanami dla Linuxa:

- Linux.Downloader

Rodzina złośliwych programów i skryptów dla Linuxa zaprojektowanych do pobierania i instalowania na zainfekowanym komputerze innych złośliwych aplikacji. - Linux.BackDoor.Fgt

Rodzina trojanów dla Linuxa zaprojektowanych do przeprowadzania ataków DDoS. Liczne wersje tych trojanów istnieją dla różnych dystrybucji Linuxa, włączając architektury MIPS i SPARC. - Linux.DDoS.Xor

Rodzina trojanów dla Linuxa zaprojektowana do przeprowadzania ataków DDoS na różnych węzłach sieci.

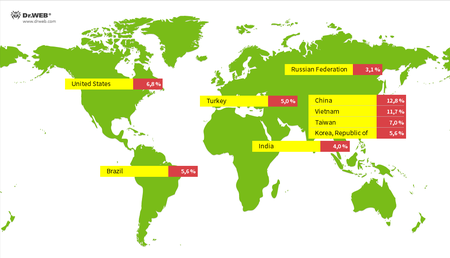

Poniżej można zobaczyć rozkład geograficzny adresów IP z których te złośliwe programy były instalowane na urządzeniach z systemem Linux:

Koniec października odznaczył się pojawieniem się wirusa Linux.BackDoor.FakeFile.1, trojana typu backdoor dla Linuxa, rozpowszechnianego jako plik PDF, Microsoft Office, lub Open Office. Ten trojan potrafi:

- Wysyłać na serwer C&C ilość wiadomości przesłanych podczas sesji;

- Wysyłać listę zawartości określonego folderu;

- Wysyłać na serwer C&C określony plik lub folder razem z całą jego zawartością;

- Usunąć katalog;

- Usunąć plik;

- Zmienić nazwę folderu;

- Usunąć siebie samego;

- Uruchomić nową kopię procesu;

- Zamknąć bieżącą sesję;

- Zestawić połączenie zwrotne i uruchomić powłokę sh;

- Zakończyć połączenie zwrotne;

- Otworzyć plik wykonywalny dla procesu zapisu;

- Zamknąć plik procesu;

- Utworzyć plik lub folder;

- Zapisać do pliku przesyłane wartości;

- Pozyskać nazwy, uprawnienia, rozmiary i daty utworzenia plików w określonym katalogu;

- Ustawić uprawnienia 777 dla określonego pliku;

- Zakończyć działanie backdoora.

Aby uzyskać więcej informacji na temat Linux.BackDoor.FakeFile.1, zajrzyj do artykułu opublikowanego przez Doctor Web.

Złośliwe i niepożądane programy dla urządzeń mobilnych

Październik rozpoczął się od pojawienia się wirusa Android.SockBot.1, trojana potrafiącego przekierowywać ruch internetowy przez zainfekowane urządzenia mobilne, zmieniając je w serwery proxy.

Najbardziej warte zauważenia października powiązane z malware dla urządzeń mobilnych to:

- Wykrycie nowego trojana w Google Play — Android.SockBot.1 — zdolnego do przekształcania urządzeń mobilnych w serwery proxy.

Dowiedz się więcej o złośliwych i niepożądanych programach dla urządzeń mobilnych z naszego specjalnego przeglądu.

Dowiedz się więcej razem z Dr.Web

Statystyki wirusów Opisy wirusów Comiesięczne przeglądy wirusów