24 listopada 2017

Nowy trojan bankowy nazwany Trojan.Gozi.64, jest oparty na kodzie źródłowym poprzedniej wersji Trojan.Gozi; której kod został upubliczniony dość dawno temu. Tak jak inni reprezentanci tej rodziny, Trojan.Gozi.64 potrafi infekować komputery pracujące w 32- i 64-bitowych wersjach Windows. Trojan posiada modułową architekturę, jednakże w odróżnieniu od poprzednich modyfikacji, w całości składa się z oddzielnie pobieranych wtyczek. Trojan.Gozi.64 nie posiada również algorytmów do generowania serwerów zarządzających. Adresy serwera są zakodowane w jego konfiguracji, natomiast jako słownika, jedna z pierwszych wersji Gozi używa pliku tekstowego pobranego z serwera NASA.

Twórcy trojana wbudowali ograniczenie w złośliwym programie które pozwala mu na działanie w Microsoft Windows 7 i nowszych. Złośliwy program nie działa na wcześniejszych wersjach Windows. Dodatkowe moduły są pobierane z serwera kontrolno-zarządzającego z użyciem specjalnej biblioteki ładującej. Dodatkowo, protokół wymiany danych wirusa używa szyfrowania. Program ładujący wirusa Trojan.Gozi.64 potrafi wykonywać na zainfekowanej maszynie następujące złośliwe funkcje:

- Sprawdzanie dostępności aktualizacji trojana;

- Pobieranie ze zdalnego serwera wtyczek dla przeglądarek używanych do wstrzykiwania kodu w strony www;

- Pobieranie ze zdalnego serwera konfiguracji dla operacji wstrzykiwania kodu w strony www;

- Pozyskiwanie osobistych zadań, włączając te wymagające pobierania dodatkowych wtyczek;

- Zdalne zarządzanie komputerem.

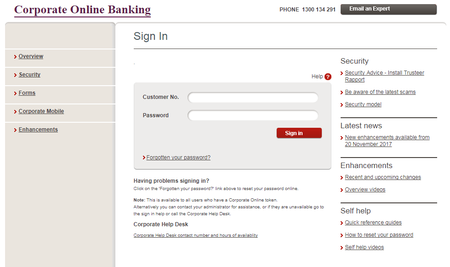

W celu przeprowadzania wstrzyknięć kodu w strony www, Trojan.Gozi.64 używa swojej własnej konfigurowalnej wtyczki. Na chwilę obecną nasi analitycy bezpieczeństwa posiadają wiedzę o istnieniu wtyczek dla Microsoft Internet Explorer, Microsoft Edge, Google Chrome i Mozilla Firefox. Gdy zainstaluje ona stosowny moduł, trojan odbiera z serwera kontrolno-zarządzającego archiwum ZIP zawierające konfigurację dla operacji wstrzykiwania kodu w strony www. W rezultacie, Trojan.Gozi.64 potrafi wstrzykiwać niezależny kontent w strony www przeglądane przez użytkownika. Ten kontent potrafi, na przykład, działać jako fałszywy formularze autoryzacyjne na stronach www banków i systemów bankowości on-line. Dodatkowo, z przyczyny faktu, że ta modyfikacja strony www jest dokonywana bezpośrednio na zainfekowanym komputerze, to URL zmienionej strony www widoczny w pasku adresowym przeglądarki pozostaje nietknięty, coś, co mogłoby powstrzymać użytkownika przed realizowaniem pewnych kroków tu nie występuje. Wszystkie dane wprowadzane przez użytkownika w fałszywym formularzu są wysyłane do cyberprzestępców, co skutkuje naruszeniem bezpieczeństwa konta bankowego ofiary trojana.

Co więcej, na zainfekowanym komputerze mogą być pobierane i instalowane dodatkowe moduły; te moduły mogą zawierać wtyczkę keylogger’a, moduł do zdalnego dostępu do zainfekowanej maszyny (VNC), komponent serwera proxy SOCKS, wtyczkę do wykradania danych autoryzacyjnych z klientów poczty i parę innych.

Sygnatury trojana bankowego Trojan.Gozi.64 i jego modułów zostały dodane do bazy wirusów Dr.Web I tym samym nie stanowią one zagrożenia dla komputerów chronionych przez programy Dr.Web.

| Więcej na temat tego trojana |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments