4 sierpnia 2015, Warszawa

Schemat dystrybucji trojana czyni go dość unikalnym — analitycy Doctor Web przypuszczają, że początkowo Linux.PNScan.1 został zainstalowany na zaatakowanych routerach, przez samych twórców wirusa. W tym celu wykorzystali oni podatność ShellShock, wykonując skrypt z odpowiednimi ustawieniami. Następnie, malware było ładowane i instalowane na urządzeniach przez trojany, należące do rodziny Linux.BackDoor.Tsunami, które z kolei są dystrybuowane z użyciem Linux.PNScan.1. Ten złośliwy program oferuje realizację tylko jednego celu — złamania haseł dostępu do routera. Jeśli ta próba zhakowania urządzenia powiedzie się, trojan ładuje złośliwy skrypt, który pobiera i instaluje backdoory dopasowane do architektury routera (ARM, MIPS lub PowerPC). Ten skrypt potrafi również pobrać odpowiedniego backdoora, jeśli wykorzystanie podatności Shellshock przez cyberprzestępców zaowocuje zhakowaniem komputera z procesorem Intel (x86).

Gdy Linux.PNScan.1 zostanie uruchomiony, natychmiast otrzymuje parametry pracy określające typ ataku i zakres adresów IP do przeskanowania. Podczas ataków trojan wykorzystuje podatności RCE do uruchomienia odpowiedniego skryptu powłoki SH; tj. do zestawienia ataku na routery firmy Linksys, gdzie złośliwy program wykorzystuje podatność w protokole HNAP (Home Network Administration Protocol) i podatność CVE-2013-2678. Malware próbuje również złamać kombinację loginu i hasła używając specjalnego słownika. Co więcej, podatność ShellShock (CVE-2014-6271) i podatność w podsystemie zdalnego wywoływania poleceń routerów Fritz!Box może być wykorzystana przez Linux.PNScan.1 w ten sam sposób.

Złośliwe aplikacje załadowane na zainfekowane urządzenie przez Linux.PNScan.1 są wykrywane przez antywirusa Dr.Web jako Linux.BackDoor.Tsunami.133 i Linux.BackDoor.Tsunami.144. Gdy te programy penetrują zaatakowany router, rejestrują siebie na liście automatycznego uruchamiania (autorun). Następnie pozyskują z listy adres serwera kontrolno-zarządzającego i zestawiają połączenie z tym serwerem poprzez IRC. Te backdoory to wielokomponentowe programy, które potrafią zestawiać różne ataki DDoS (włączając ACK Flood, SYN Flood i UDP Flood) i wykonywać polecenia wydawane przez intruzów. Przykładowo, po otrzymaniu komendy od cyberprzestępców, aplikacje potrafią pobrać narzędzie Tool.Linux.BrutePma.1. Jest ono wykorzystywane do zhakowania panelu administracyjno-zarządzającego PHPMyAdmin, używanego do zarządzania relacyjnymi bazami danych. Po uruchomieniu, skrypt otrzymuje dane o zakresie adresów IP i dwa pliki; jeden z nich to słownik par login:hasło, natomiast drugi zawiera ścieżkę do panelu administracyjnego PMA.

Trojan nazwany Linux.BackDoor.Tsunami.150 i zaprojektowany do montowania ataków DDoS i wykonywania innych złośliwych działań, jest także dystrybuowany poprzez komendy wydawane przez cyberprzestępców. Ten backdoor może być użyty do złamania haseł dostępu do zdalnego węzła poprzez SSH. Jeśli ta próba zhakowania urządzenia powiedzie się, to w zależności od rodzaju ataku, Linux.BackDoor.Tsunami.150 może również wykonać skrypt w celu pobrania Linux.BackDoor.Tsunami.133 lub Linux.BackDoor.Tsunami.144, lub pozyskania informacji o systemie operacyjnym urządzenia. Aktualnie, z pomocą backdoorów należących do rodziny Linux.BackDoor.Tsunami, na zaatakowane urządzenie może być załadowany dowolny trojan.

Co więcej, analitycy bezpieczeństwa Doctor Web wykryli również inną modyfikację wirusa Linux.PNScan.1, która została dodana do bazy wirusów Dr.Web jako Linux.PNScan.2. W przeciwieństwie do swojego poprzednika, ta konkretna wersja nie wykorzystuje podatności, ale używa standardowych haseł do uzyskania nieautoryzowanego dostępu do zdalnych urządzeń. Trojan generuje listę adresów IP i próbuje połączyć się z nimi poprzez SSH używając jednej z następujących kombinacji: root;root; admin;admin; lub ubnt;ubnt. Jeśli połączenie zostanie zestawione, trojan rozsiewa do folderu “/tmp/.xs/” zaatakowanego urządzenia zestaw plików (w zależności od modelu routera używane są różne zestawy plików przeznaczone dla platform ARM, MIPS, MIPSEL i x86) i uruchamia je. Okresowo Linux.PNScan.2 skanuje urządzenia z listy aby sprawdzić, czy są wciąż zainfekowane. Jeśli któreś z nich zostanie wyleczone, trojan zainfekuje je ponownie.

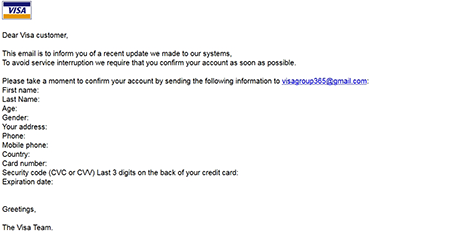

Na serwerze używanym przez cyberprzestępców, analitycy Doctor Web wykryli inne złośliwe programy, pośród których znajduje się trojan Trojan.Mbot, którego głównym celem jest hakowanie stron www stworzonych na platformach WordPress i Joomla, jak i stron www używających takich systemów zarządzania sklepami on-line jak osCommerce. Inny wykryty trojan został nazwany Perl.Ircbot.13ю Oferuje on możliwość wyszukiwania podatności na stronach www stworzonych na platformach WordPress, Joomla, e107 i WHMCS, jak i na stronach www używających takich systemów zarządzania sklepami on-line jak Zen Cart i osCommerce. Zhakowane strony www są używane jako serwery proxy i do dystrybuowania narzędzi używanych przez cyberprzestępców do przeprowadzania ataków. Analitycy bezpieczeństwa Doctor Web wykryli również złośliwy program nazwany Tool.Linux.BruteSmtp.1, zaprojektowany do łamania serwerów SMTP. Co więcej, aplikacja do przeprowadzania masowych mailingów typu spam również podległa szczegółowym badaniom analityków Doctor Web. Malware nazwane Perl.Spambot.2 zostało użyte do rozpowszechniania wiadomości phishingowych, które rzekomo były wysyłane przez konsorcjum VISA.

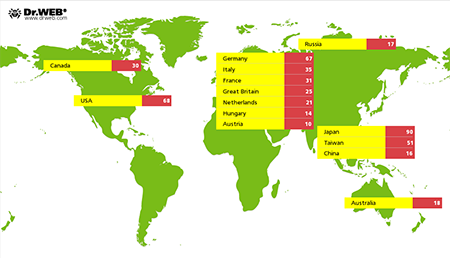

1439 urządzeń uległo zainfekowaniu wymienionymi złośliwymi programami; co więcej, w 649 przypadkach położenie geograficzne zainfekowanych urządzeń również było określone — podczas gdy główna część incydentów miała miejsce w Japonii, to znacząca liczba użytkowników w Niemczech, USA i na Tajwanie również ucierpiała na skutek tych ataków. Szczegółowe informacje o lokalizacji zhakowanych urządzeń przedstawia poniższa ilustracja:

Sygnatury tych złośliwych programów zostały już dodane do baz wirusów Dr.Web dla Linuxa.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments