2 sierpnia 2016

Trojan nazwany Trojan.Kasidet.1 jest zmodyfikowaną wersją wirusa Trojan.MWZLesson. Aby dowiedzieć się więcej o tym zagrożeniu, przeczytaj ten artykuł opublikowany przez Doctor Web we wrześniu 2015. Trojan.MWZLesson potrafi również przechwytywać żądania GET i POST wysyłane z przeglądarek Mozilla Firefox, Google Chrome, Internet Explorera i Maxthon.

Trojan.Kasidet.1 jest dystrybuowany jako archiwum ZIP zawierające plik SCR, będący samorozpakowującym się archiwum SFX-RAR. To z tego pliku wyodrębnia się i uruchamia główny złośliwy “arsenał” wirusa.

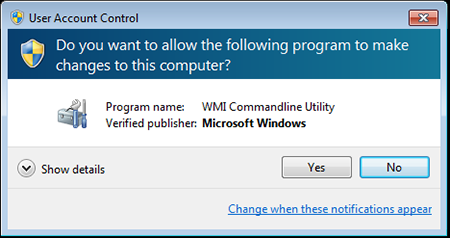

Najpierw trojan sprawdza, czy w zainfekowanym systemie obecna jest jego kopia i dowolne maszyny wirtualne, emulatory i debuggery. Jeśli Trojan.Kasidet.1 wykryje program, który w jakikolwiek sposób może ograniczyć jego działanie, to zakończy swoją pracę. W przeciwnym wypadku pozyska uprawnienia administratora i uruchomi się. Nawet jeśli system Kontroli Konta Użytkownika (User Account Control – UAC) wyświetli na ekranie ostrzeżenie, to potencjalna ofiara będzie zaskoczona, ponieważ uruchomiona aplikacja (wmic.exe) wygląda na opracowaną przez Microsoft:

Trojan.Kasidet.1 #drweb"/>

Trojan.Kasidet.1 #drweb"/>

Następnie narzędzie wmic.exe uruchamia plik wykonywalny wirusa Trojan.Kasidet.1. Tak jak Trojan.MWZLesson, skanuje on pamięć komputera pod kątem danych kart bankowych pozyskanych za pomocą terminala POS i przesyła je na serwer kontrolno-zarządzający (C&C) trojana. Dodatkowo wykrada hasła z programów pocztowych Outlook, Foxmail i Thunderbird, oraz może być wbudowywany w przeglądarki Mozilla Firefox, Google Chrome, Microsoft Internet Explorer i Maxthon w celu przechwytywania żądań GET i POST. Ten złośliwy program może również pobierać i uruchamiać na zainfekowanym komputerze inne aplikacje lub złośliwe biblioteki, wyszukiwać konkretne pliki na dysku, lub generować listę uruchomionych procesów i wysyłać ją na serwer C&C.

Jednak, w przeciwieństwie do wirusa Trojan.MWZLesson, adresy serwerów C&C trojana Trojan.Kasidet.1 znajdują się w zdecentralizowanej strefie domenowej —.bit (Namecoin). Jest to system alternatywnych głównych serwerów DNS opartych na technologii Bitcoin. Zwykłe przeglądarki nie mają dostępu do tych zasobów sieciowych, jednakże Trojan.Kasidet.1 używa swoich własnych algorytmów do uzyskiwania adresów IP swoich serwerów C&C. Mimo że złośliwe programy używające technologii Namecoin są znane już od 2013 roku, to nie są zbyt często wykrywane „na wolności”, w przeciwieństwie do innych trojanów.

Antywirusy Dr.Web z powodzeniem wykrywają i usuwają tego trojana, dlatego ten złośliwy program nie stanowi zagrożenia dla użytkowników oprogramowania Dr.Web.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments