30 grudnia 2015

Ostatni rok okazał się być kolejnym, stawiającym wyzwania okresem dla właścicieli smartfonów i tabletów. Cyberprzestępcy kontynuowali branie sobie za cel użytkowników urządzeń z Androidem — tym samym większość “mobilnych” zagrożeń i niechcianego oprogramowania wykrytego w 2015 roku była przeznaczona dla tej platformy. W szczególności trojany bankowe, ransomware dla Androida, moduły reklamowe i trojany SMS nadal powiększały swoją aktywność. Ponadto w tym roku byliśmy świadkami rosnącej liczby malware preinstalowanego w firmware systemu Android. Duża liczba trojanów próbowała uzyskać uprawnienia root’a w urządzeniach z Androidem i zainfekować katalog systemowy różnymi rootkitami. Co więcej, cyberprzestępcy skupili również swoją uwagę na właścicielach produktów firmy Apple — w 2015 roku wykryto całkiem dużą liczbę zagrożeń dla smartfonów i tabletów z systemem iOS.

GŁÓWNE TRENDY ROKU

- Dystrybucja trojanów bankowych dla Androida

- Rosnąca liczba trojanów uzyskujących uprawnienia root’a i infekujących katalog systemowy w urządzeniach z Androidem

- Rosnąca liczba malware wbudowanego w firmware systemu Android

- Pojawienie się nowych złośliwych programów dla systemu iOS

Sytuacja wirusowa a urządzenia mobilne

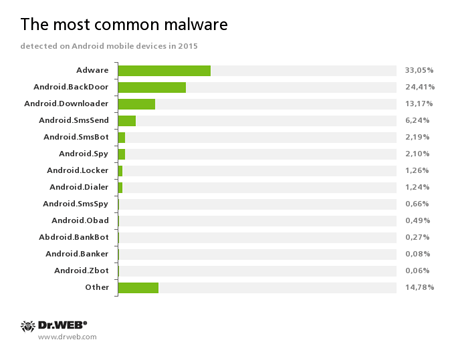

W 2015 roku cyberprzestępcy kontynuowali branie sobie za cel urządzeń mobilnych z Androidem. Głównym celem cyberprzestępców wciąż było osiąganie dochodów kosztem wydatków innych osób, jednakże w ciągu 12 miesięcy taktyka twórców wirusów uległa znaczącym zmianom — jeśli poprzednio wysyłali wiadomości SMS na numery premium, to teraz coraz częściej wykorzystują inne sposoby zarabiana pieniędzy. Zgodnie ze statystykami pozyskanymi przez antywirusy Dr.Web dla Androida, najpopularniejszymi złośliwymi programami dla Androida w 2015 roku były ich następujące rodzaje:

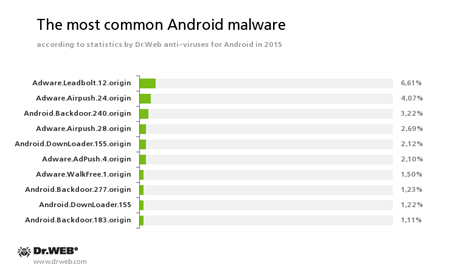

Ta statystyka pokazuje, że najczęściej wykrywanymi zagrożeniami “mobilnymi” są różne moduły reklamowe wyświetlające denerwujące powiadomienia. Backdoory i trojany typu downloader również są popularne. Instalują niechciane oprogramowanie na zainfekowanych urządzeniach mobilnych. Do tego, te złośliwe programy często próbują pozyskać uprawnienia root’a w celu przeprowadzania skrytych instalacji oprogramowania. Możemy zdecydowanie powiedzieć, że liczba tych trojanów stale wzrastała w ciągu roku. Zostało to udowodnione przez statystyki pokazujące dynamikę detekcji wirusów przez antywirusy Dr.Web dla Androida: Android.BackDoor.240.origin i Android.DownLoader.155.origin, które próbowały uzyskać uprawnienia root’a w celu skrytego instalowania dowolnego oprogramowania, znalazły się pośród dziesięciu najbardziej popularnych malware w 2015 roku.

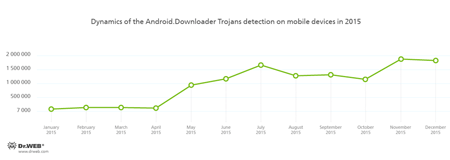

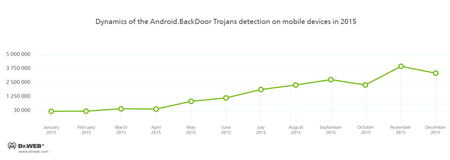

Następujące diagramy ilustrują dynamikę detekcji backdoorów dla Androida I programów typu downloader za rok 2015. Większość z nich próbuje uzyskiwać uprawnienia root’a.

Trojany uzyskujące uprawnienia root’a

Jak wspomnieliśmy wcześniej, jednym z głównych trendów w zakresie bezpieczeństwa informacji w 2015 roku jest rosnąca liczba trojanów próbujących uzyskać uprawnienia root’a w urządzeniach mobilnych z systemem Android. Jeśli im się to powiedzie, trojany uzyskują pełną kontrolę nad urządzeniem i są zdolne do skrytego instalowania dowolnego oprogramowania, włączając osadzanie go w katalogu systemowym, co jest równoważne infekowaniu urządzeń mobilnych rootkitami.

Jednym z pierwszych trojanów tego typu został wykryty w marcu, gdy analitycy bezpieczeństwa wykryli trojany należące do rodziny Android.Toorch, które były dystrybuowane poprzez popularne chińskie strony www z oprogramowaniem do pobrania. Co więcej, to malware może być pobrane na urządzenie mobilne z pomocą licznych agresywnych modułów reklamowych wbudowanych w różne aplikacje. Tuż po uruchomieniu rzeczone trojany próbują pozyskać uprawnienia root’a i zainstalować jeden ze swoich komponentów w katalogu systemowym. Po otrzymaniu komendy od cyberprzestępców, Android.Toorch potrafił pobierać, instalować i usuwać różne oprogramowanie bez wiedzy użytkownika.

Kolejny trojan, Android.Backdoor.176.origin, próbował uzyskać uprawnienia root’a używając zmodyfikowanej wersji narzędzia Root Master. Gdy mu się to udało, trojan kopiował kilka złośliwych modułów do katalogu systemowego, co dawało mu możliwość instalowania i usuwania aplikacji na komendę cyberprzestępców. Co więcej, Android.Backdoor.176.origin był zdolny do przesyłania na serwer informacji o zainfekowanym urządzeniu i monitorowania przychodzących i wychodzących połączeń i wiadomości. Osobliwą cechą tego trojana jest to, że ustawia on specjalne atrybuty systemowe, dzięki którym niemożliwe jest usunięcie go z zainfekowanego urządzenia.

Jakiś czas później analitycy bezpieczeństwa wykryli nową modyfikację tego złośliwego programu i nazwali ją Android.Backdoor.176.origin. Podobnie do pierwszej wersji, ona również próbuje uzyskać uprawnienia root’a. Jeśli ten krok się powiedzie, to trojan uruchamia swój drugi component który, w zależności od modyfikacji Android.Backdoor.196.origin, jest pobierany ze zdalnego serwera lub wypakowany z pliku trojana, a następnie odszyfrowywany. Ten moduł, wykrywany przez Dr.Web dla Androida jako Adware.Xinyin.1.originwykonuje wszystkie złośliwe aktywności. Przykładowo, jest zdolny do pobierania i instalowania różnych programów, wysyłania wiadomości tekstowych, monitorowania przychodzących i wychodzących połączeń i wiadomości.

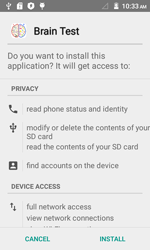

Android.Backdoor.273.origin, kolejny trojan dla urządzeń z Androidem próbujący pozyskiwać uprawnienia root’a, był dystrybuowany poprzez Google Play pod płaszczykiem niegroźnej aplikacji nazwanej Brain Test. Trojan pobierał z serwera kilka exploitów w celu podniesienia swoich uprawnień. Gdy mu się to udało, trojan pobierał kolejny złośliwy komponent, który był instalowany w folderze systemowym. Po otrzymaniu komendy od cyberprzestępców, ten moduł potrafi w skrycie pobierać i instalować na zaatakowanym urządzeniu inne malware. Co więcej, aby pozostać na urządzeniu tak długo, jak to tylko możliwe, Android.Backdoor.273.origin instaluje w folderze systemowym kilka dodatkowych złośliwych komponentów które w sposób ciągły sprawdzają wzajemnie swoją integralność i jeśli jeden z nich (lub sam Android.Backdoor.273.origin) zostanie usunięty, to trojan zainstaluje je ponownie.

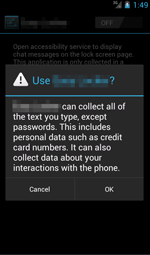

Inny niebezpieczny trojan dla urządzeń z Androidem nazwany Android.DownLoader.244.origin był dystrybuowany poprzez strony www hostujące różne oprogramowanie dla urządzeń mobilnych i był wbudowany w oryginalnie niegroźne gry i aplikacje. Trojan próbuje uzyskać uprawnienia root’a, a następnie, po otrzymaniu komendy od cyberprzestępców, jest zdolny do pobierania oprogramowania z serwera i instalowania go w katalogu systemowym. Warto zauważyć, że gdy trojan zostanie uruchomiony, to zachęca użytkownika do włączenia złośliwej usługi dostępowej. Jeśli ofiara zastosuje się do instrukcji i udzieli trojanowi wymaganych uprawnień, to Android.DownLoader.244.origin stanie się zdolny do monitorowania wszystkich zdarzeń systemowych i instalowania w imieniu użytkownika i bez jego zgody różnych aplikacji. W rezultacie trojan ma “plan B” dla swojej złośliwej aktywności, który zostanie wdrożony jeśli nie uda się pozyskanie uprawnień root’a.

Trojany w firmware

Również w ciągu ostatniego roku trojany zawarte w firmware znów stały się ważnym problemem. Ten sposób rozpowszechniania się malware stanowi poważne zagrożenie, ponieważ właściciele urządzeń mobilnych często nic nie wiedzą o takim “prezencie” wewnątrz systemu, słusznie wierząc, że ich urządzenia są niezłośliwe. Gdy złośliwy program zostanie wykryty, użytkownik będzie musiał uzyskać uprawnienia root’a lub zainstalować ponownie oryginalny system operacyjny, co bywa bardzo problematyczne. Jednak użytkownik może mieć też problem po świadomej instalacji firmware od firm trzecich, bo są spore szanse, że twórcy wirusów zdołali osadzić trojany nawet i tutaj.

Jeden z takich złośliwych programów — Android.CaPson.1 — został wykryty w styczniu 2015. Został osadzony w różnych obrazach firmware dla platformy Android i był zdolny do wysyłania i przechwytywania wiadomości SMS, otwierania stron www, przesyłania na zdalny serwer informacji o zaatakowanym urządzeniu i pobierania innych programów.

Później, we wrześniu, analitycy bezpieczeństwa Doctor Web wykryli, że trojan Android.Backdoor.114.origin był preinstalowany na tablecie Oysters T104 HVi 3G. To malware potrafi w ukryciu pobierać, instalować i usuwać aplikacje po otrzymaniu komendy z serwera kontrolno-zarządzającego. Co więcej, trojan potrafi aktywować wyłączoną opcję instalacji aplikacji z niepewnych źródeł. Android.Backdoor.114.origin zbiera również i wysyła na serwer kontrolno-zarządzający informacje na temat zainfekowanego urządzenia. Aby uzyskać więcej informacji na temat tego incydentu, zajrzyj do przeglądu opublikowanego przez Doctor Web.

Już w październiku 2015, preinstalowany trojanAndroid.Cooee.1 został wykryty na kilku urządzeniach mobilnych. Był on wbudowany w aplikację uruchamiającą (powłokę graficzną systemu Android) i był zaprojektowany do wyświetlania reklam. Co więcej, był zdolny do pobierania i uruchamiania nie tylko dodatkowych pakietów reklamowych, ale i innych aplikacji, włączając te złośliwe.

Moduły reklamowe

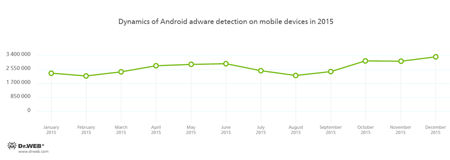

Twórcy modułów reklamowych wbudowanych w aplikacje dla Androida osiągają z nich dochody, podczas gdy samo oprogramowanie wciąż pozostaje darmowe, co odpowiada większości użytkowników, ponieważ pozwala na zaoszczędzenie pieniędzy. Jednakże nieuczciwi deweloperzy tych aplikacji i, szczerze mówiąc, twórcy wirusów coraz częściej używają agresywnych modułów reklamowych wyświetlających denerwujące reklamy, wykradających poufne informacje i przeprowadzających inne złośliwe aktywności. Ta tendencja utrzymała się w 2015 roku. Liczbę adware dla Androida wykrytych na urządzeniach mobilnych w 2015 roku pokazuje poniższy diagram:

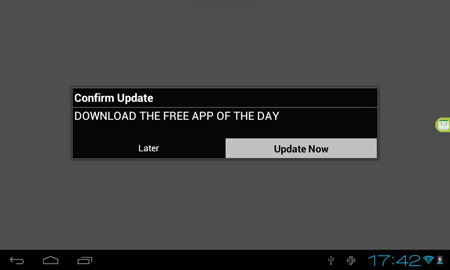

W styczniu niepożądana wtyczka reklamowa — Adware.HideIcon.1.origin — została znaleziona na Google Play. Gdy tylko te aplikacje zostały zainstalowane, użytkownicy natykali się na zaporę denerwujących wiadomości. W szczególności ten niechciany moduł wyświetlał powiadomienia o aktualizacji na pasku statusowym urządzeń mobilnych i imitował proces pobierania ważnych plików, które po otwarciu przekierowywały użytkownika na “płatne” strony www. Co więcej, podczas uruchamiania innych aplikacji Adware.HideIcon.1.origin był zdolny do wyświetlania pełnoekranowych reklam.

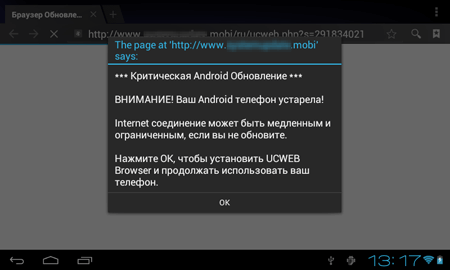

Później, w lutym, wykryto kilka nowych niepożądanych modułów. Jeden z tych modułów nazwany Adware.MobiDash.1.origin był wbudowany w aplikacje opublikowane na Google Play I pobrane przez dziesiątki milionów użytkowników. Za każdym razem gdy ekran zaatakowanego urządzenia został odblokowany, program ładował w przeglądarce strony www z różnymi reklamami, jak i wyświetlał podejrzane wiadomości o rzekomo wykrytych problemach i nakłaniał użytkownika do zainstalowania aktualizacji lub pewnych aplikacji. Był również zdolny do pokazywania reklam lub innych wiadomości w pasku statusowym lub do wyświetlania reklam na wierzchu interfejsu systemu operacyjnego i uruchomionych aplikacji. Taka specjalna funkcjonalność Adware.MobiDash.1.origin leżała w rzeczywistości w fakcie, że jego niepożądana aktywność uruchamiała się nie od razu po instalacji lub uruchomieniu złośliwej aplikacji zawierającej ten moduł, ale dopiero po pewnym czasie, co utrudniało użytkownikom znalezienie prawdziwego źródła niepożądanej aktywności w ich urządzeniach.

W kwietniu wykryto, również w Google Play, nową wersję tego modułu nazwaną Adware.MobiDash.2.origin. Sumarycznie te aplikacje zostały zainstalowane ponad 2500000 razy. Po więcej informacji na temat Adware.MobiDash.2.origin, zapraszamy do naszego przeglądu.

Również w lutym wykryto inne agresywne moduły reklamowe dla Androida. Jeden z nich — Adware.HiddenAds.1 — był instalowany poprzez inne złośliwe programy. Nie posiada on ikony lub GUI, działa w ukryciu i wyświetla reklamy w pasku statusowym. Kolejny moduł — Adware.Adstoken.1.origin — był osadzony w aplikacjach, pokazywał reklamy, wyświetlał wiadomości w pasku statusowym i był w stanie otwierać w przeglądarce strony www z reklamami. Pod koniec roku analitycy bezpieczeństwa Doctor Web wykryli kolejną wtyczkę reklamową dla Androida rozpowszechniającą się z pomocą trojana Android.Spy.510 i dodaną do bazy wirusów Dr.Web jako Adware.Adstoken.1.origin. Ten złośliwy program wyświetlał reklamy na wierzchu większości dopiero co uruchomionych aplikacji. W rezultacie użytkownicy mogli pomyśleć, że to uruchamiane aplikacje były odpowiedzialne za owe denerwujące powiadomienia.

Trojany bankowe

Trojany w ukryciu wykradające loginy i hasła do kont bankowości mobilnej i pieniądze z kont bankowych użytkowników wciąż stanowiły zagrożenie dla użytkowników urządzeń z Androidem i ich dobrego samopoczucia w sferze finansów. W 2015 roku cyberprzestępcy kontynuowali używanie tych programów do swoich ataków, co zostało udowodnione dynamiką dodawania wpisów w bazie wirusów Dr. Web. Tym samym, w ciągu 12 miesięcy, Antywirusy Dr.Web dla Androida wykryły 880000 przypadków narażenia na szwank urządzeń mobilnych przez trojany bankowe. Co więcej, pośród nich byli reprezentanci dobrze znanych rodzin Android.BankBot, Android.Banker, jak i inne wirusy.

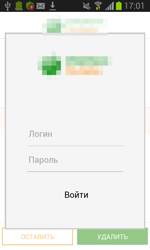

Jednakże w ciągu roku analitycy bezpieczeństwa Doctor Web wykryli wiele nowych trojanów bankowych z rodziny Android.ZBot. Oprócz skrytego przesyłania pieniędzy z kont użytkowników na konta cyberprzestępców, te niebezpieczne złośliwe programy potrafią wyświetlać na wierzchu działających aplikacji fałszywe okienka dialogowe i formularze do wprowadzania poufnych danych (zazwyczaj są to loginy i hasła do usług bankowości mobilnej).

Ofiara może ulec błędnemu wrażeniu, że te formularze należą do uruchomionych programów i, w ten sposób, może przekazać te ważne informacje cyberprzestępcom. Po pozyskaniu wymaganych danych trojany bankowe Android.ZBot przesyłają je na serwer cyberprzestępców — tym samym twórcy wirusa uzyskują pełną kontrolę nad kontami ofiar i mogą w skryty sposób wykradać ich pieniądze.

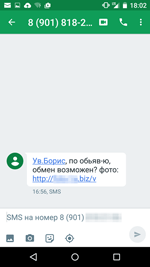

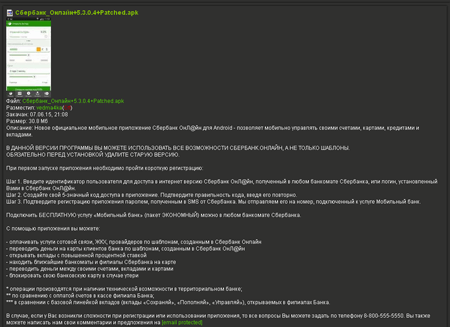

Jednym z popularnych sposobów rozpowszechniania trojanów bankowych jest dystrybucja niechcianych wiadomości tekstowych zachęcających potencjalną ofiarę do kliknięcia pod dowolnym pretekstem w załączony link. Jeśli użytkownik urządzenia z Androidem wpadnie w pułapkę, to albo zobaczy fałszywą stronę www dystrybuującą malware pod płaszczykiem użytecznej aplikacji, albo zostanie przekierowany do automatycznego pobierania pliku trojana z przestępczych zasobów Internetu. W ten sposób w Rosji cyberprzestępcy dystrybuowali wiadomości tekstowe zachęcające potencjalne ofiary do przejrzenia rzekomo otrzymanych MMS ów. Po stuknięciu w link zamieszczony w wiadomości SMS, użytkownicy odwiedzali fałszywe strony www imitujące strony popularnych dostawców usług mobilnych. W ten sposób dystrybuowane były m.in. trojany z rodziny Android.SmsBot, włączając Android.SmsBot.269.origin i Android.SmsBot.291.origin.

Cyberprzestępcy wysyłali również fałszywe wiadomości podszywając się pod rzekomych nabywców zainteresowanych ogłoszeniami i reklamami ofiar oferującymi towary na sprzedaż.

Oprócz dystrybucji niepożądanych wiadomości SMS z linkami do pobrania trojana, cyberprzestępcy używają innych sposobów rozpowszechniania trojanów bankowych. Przykładowo, Android.BankBot.65.origin, złośliwy program wykryty w czerwcu, był zaimplementowany w oficjalnej aplikacji do dostępu do bankowości mobilnej i dystrybuowany pod płaszczykiem aktualizacji tej aplikacji poprzez popularną stronę www dedykowaną urządzeniom mobilnym. Ta stworzona przez cyberprzestępców modyfikacja potrafiła wykonywać wszystkie funkcje oryginalnej aplikacji, więc potencjalne ofiary nie nawet miały powodów do zaniepokojenia i podejrzeń. Po otrzymaniu komendy od cyberprzestępców Android.BankBot.65.origin potrafi w skrycie wysyłać i przechwytywać wiadomości SMS, tym samym jest w stanie zarządzać kontem bankowym użytkownika używając specjalnych komend usług bankowości mobilnej. Poza tym twórcy wirusów mogą używać tego trojana do organizowania fałszywych schematów poprzez wszczepianie różnych wiadomości SMS z określonym tekstem do listy wiadomości przychodzących.

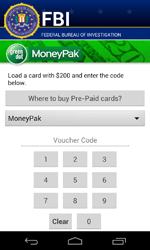

Ransomware dla Androida

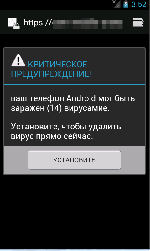

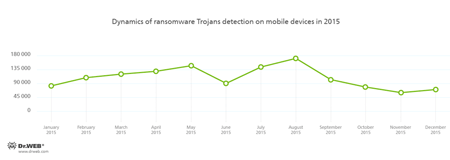

W 2015 roku trojany ransomware stanowiły poważne zagrożenie dla użytkowników Androida. W roku 2015 te złośliwe aplikacje zostały wykryte ponad 1300000 razy.

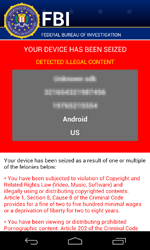

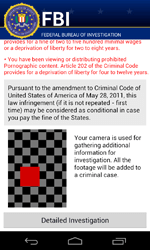

Te trojany blokują urządzenia mobilne i żądają okupu za ich odblokowanie. Większość ransomware dla Androida korzysta z tego schematu, jednak istnieje kilka przykładów tych wirusów, które są wyjątkowo niebezpieczne. Na przykład nowa modyfikacja wirusa Android.Locker.71.origin, która została wykryta w lutym – ten trojan szyfruje wszystkie dostępne pliki, blokuje zainfekowane urządzenie mobilne i żąda 200 USD okupu. Pliki są szyfrowane z unikalnym kluczem szyfrującym dla każdego urządzenia, więc odszyfrowanie zaatakowanych danych jest prawie niemożliwe.

We wrześniu 2015, zostało wykryte kolejne ransomware dla Androida blokujące zainfekowane urządzenia mobilne ustawiając na nich hasło odblokowania. Mimo że ta metoda nie jest nowa i była już użyta wcześniej przez cyberprzestępców, ransomware dla Androida są wciąż wykrywane dość rzadko. Ten program ransomware został dodany do bazy wirusów Dr.Web jako Android.Locker.148.origin. Tuż po uruchomieniu trojan próbuje pozyskać uprawnienia administratora. W tym celu trojan wyświetla powiadomienie na górze standardowego systemowego okienka dialogowego zachęcającego użytkownika do zainstalowania aktualizacji. Wyrażając zgodę użytkownik udziela trojanowi uprawnień administratora. Gdy do tego dojdzie, Android.Locker.148.origin potrafi bez żadnego problemu zablokować urządzenie, ustawić hasło odblokowania i zażądać okupu.

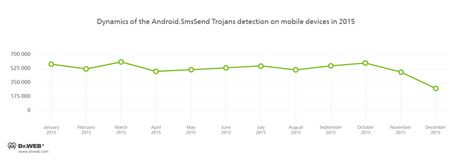

Trojany SMS

Choć trojany SMS wysyłające wiadomości tekstowe na numery premium i zapisujące użytkowników do płatnych usług są wciąż popularnym wśród cyberprzestępców sposobem na zarabianie pieniędzy, to powoli ustępują miejsca innym złośliwym programom. Pomimo faktu, że te trojany zostały wykryte na urządzeniach z Androidem ponad 6000000 razy, to pod koniec roku odnotowano tendencję do spadku ich rozpowszechniania się.

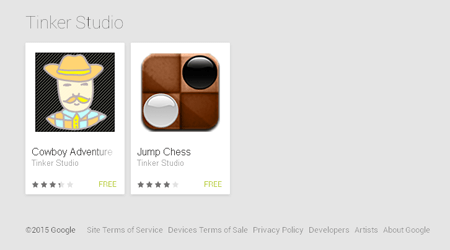

Trojany w Google Play

Pomimo faktu, że Google Play jest oficjalnym i pewnym źródłem oprogramowania dla Androida, to od czasu do czasu różne trojany wciąż są znajdowane w aplikacjach na Google Play. Ten rok nie był wyjątkiem. Co więcej, w lipcu analitycy bezpieczeństwa wykryli trojany Android.Spy.134 i Android.Spy.135 wbudowane w niegroźne gry. Ponadto były one zdolne do wyświetlania fałszywego formularza autentykacyjnego Facebooka, zachęcającego użytkowników do wprowadzenia w nim swojego loginu i hasła. Pozyskane w ten sposób dane były przekazywane na zdalny serwer. Następnie użytkownicy z listy kontaktów ofiary otrzymywali wiadomość od ich “przyjaciela” doradzającą im pobranie kilku gier. Ten schemat pozwalał cyberprzestępcom na dystrybuowanie ich “dzieł” na dużą skalę — dlatego Android.Spy.134 i Android.Spy.135 zostały pobrane z Google Play ponad 500000 razy, zanim zostały usunięte z tego serwisu.

Również w lipcu analitycy Doctor Web wykryli kolejnego trojana w Google Play — Android.DownLoader.171.origin, którego głównym celem było pobieranie i instalowanie różnych aplikacji. Co więcej, był on zdolny do usuwania wcześniej zainstalowanego oprogramowania na podstawie komendy otrzymanej od cyberprzestępców. Android.DownLoader.171.origin był również zdolny do pokazywania reklam w pasku statusowym zainfekowanego urządzenia. Zanim ten trojan został wykryty na Google Play, został pobrany przez ponad 100000 użytkowników, jednakże cyberprzestępcy do dystrybucji tego malware używali również innych zasobów internetowych (zorientowanych głównie na chińskich użytkowników). W rezultacie liczba pobrań przekroczyła 1,5 miliona. Dowiedz się więcej na temat Android.DownLoader.171.origin z artykułu opublikowanego przez Doctor Web.

We wrześniu 2015 został wykryty w Google Play trojan Android.MKcap.1.origin wbudowany w gry. Był on również wykorzystywany do automatycznego zapisywania użytkowników do różnych płatnych usług. W tym celu trojan rozpoznawał obrazy CAPTCHA i przechwytywał oraz przetwarzał wiadomości SMS z kodami potwierdzającymi.

Później w tym samym miesiącu wykryto w Google Play kolejnego niebezpiecznego trojana — Android.MulDrop.67. Uruchomiony trojan wypakowywał ze swojego kodu trojana typu downloader i próbował zainstalować go na urządzeniu. Jego głównym celem było wyświetlanie reklam i pobieranie oraz instalowanie innych trojanów.

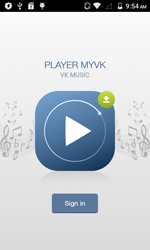

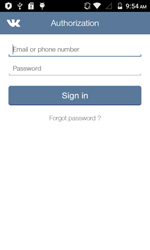

W październiku w Google Play wykryto trojana Android.PWS.3. Ukrywał się pod płaszczykiem niegroźnego odtwarzacza audio przeznaczonego do słuchania muzyki w serwisie VK, jednakże zachęcał potencjalną ofiarę do zalogowania się na swoje konto w VK wyświetlając stosowny formularz autoryzacyjny. Gdy użytkownik wprowadził swój login i hasło, trojan przekazywał te informacje do cyberprzestępców, a następnie automatycznie dodawał użytkownika zaatakowanego urządzenia do różnych grup, „nakręcając” przy tym ich popularność.

Trojany dla iOS

W odróżnieniu od urządzeń mobilnych z Androidem, smartfony z iOS przez dłuższy czas nie przyciągały zainteresowania twórców wirusów, jednakże od 2014 roku analitycy bezpieczeństwa coraz to częściej wykrywają nowe złośliwe i niepożądane aplikacje dla iOS. Ta tendencja obowiązywała również w 2015 roku.

W sierpniu bazy wirusów Dr.Web zostały uzupełnione wpisem dla IPhoneOS.BackDoor.KeyRaider, złośliwego programu dystrybuowanego w zmodyfikowanych aplikacjach atakujących urządzenia Apple z modyfikacją „jailbreak”. IPhoneOS.BackDoor.KeyRaider wykradał poufne dane z zainfekowanych urządzeń i przesyłał je na serwer.

We wrześniu wykryto w App Store IPhoneOS.Trojan.XcodeGhost, niebezpiecznego trojana dla iOS. Cyberprzestępcy znaleźli sposób na ominięcie systemu zabezpieczeń sklepu poprzez zmodyfikowanie jednego z oficjalnych narzędzi deweloperskich nazwanego Xcode. Co więcej, zmodyfikowana wersja wstrzykiwała złośliwy kod do aplikacji już na etapie jej budowy. Prowadziło to do powstania oryginalnie niegroźnych gier i aplikacji, które „zainfekowane” z użyciem tej metody były zdolne do ominięcia rygorystycznego procesu kwalifikacji aplikacji prowadzonego przez Apple i dostania się do App Store. Głównym celem IPhoneOS.Trojan.XcodeGhost jest wyświetlanie fałszywych okienek dialogowych w celu przeprowadzania ataków phishingowych i otwierania linków określonych przez cyberprzestępców. Ponadto trojan pozyskuje informacje o zainfekowanym urządzeniu i przekazuje je na serwer. W listopadzie specjaliści Doctor Web wykryli jedną z modyfikacji trojana IPhoneOS.Trojan.XcodeGhost posiadającą te same funkcjonalności.

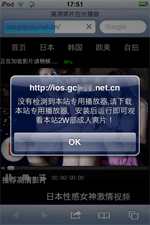

W październiku wykryto kolejnego trojana dla iOS - IPhoneOS.Trojan.YiSpecter.2. Był on dystrybuowany jako niegroźna aplikacja, głównie wśród użytkowników iOS w Chinach. Ponieważ do rozpowszechniania IPhoneOS.Trojan.YiSpecter.2 cyberprzestępcy użyli korporacyjnej metody dystrybucji oprogramowania, to malware mogło być instalowane na smartfonach i tabletach z lub nawet bez modyfikacji „jailbreak”. Ten trojan instalował również dodatkowe złośliwe moduły, był zdolny do wyświetlania reklam i, po odebraniu komendy od cyberprzestępców, do usuwania aplikacji i zamieniania ich na ich fałszywe wersje.

Z końcem roku światło dzienne ujrzał trojan IPhoneOS.Trojan.TinyV. Ten złośliwy program był dystrybuowany poprzez zmodyfikowane niegroźne aplikacje i był pobierany na urządzenie w chwili, gdy użytkownik odwiedzał niektóre strony www poświęcone oprogramowaniu dla urządzeń mobilnych. Opisywany trojan był instalowany na urządzeniu Apple z modyfikacją “jailbreak” i po otrzymaniu komendy z serwera był zdolny do skrytego pobierania i instalowania różnego oprogramowania i modyfikowania pliku hosts. W rezultacie użytkownicy mogli być przekierowywani na niezalecane strony www.

Oprócz trojanów w 2015 roku wykryto Adware.Muda.1, oprogramowanie reklamowe infekujące urządzenia Apple z “jailbreakiem”. Wyświetlało ono reklamy na wierzchu uruchomionych aplikacji i na pasku statusowym, było też w stanie ładować i promować oprogramowanie bez wiedzy użytkownika.

Perspektywy rozwoju sytuacji

Wydarzenia ostatniego roku pokazują, że cyberprzestępcy nadal są zainteresowani braniem sobie za cel użytkowników urządzeń z systemem Android. Co więcej, ich główny cel — “zarobienie” tak dużych sum pieniędzy ja kto tylko możliwe — wciąż pozostaje ten sam. Tym samym możemy przypuszczać, że użytkownicy nadal będą niepokojeni przez liczne złośliwe programy.

W ciągu ostatnich 12 miesięcy trojany próbujące pozyskiwać uprawnienia root’a na urządzeniach z Androidem rozpowszechniały się w bardzo aktywny sposób. Ta tendencja prawdopodobnie będzie się utrzymywać w 2016 roku. Ponadto mogą pojawić się nowe przypadki malware wbudowanego w firmware urządzeń mobilnych.

Bardzo prawdopodobne również jest pojawienie się nowych prób wykradania pieniędzy z kont bankowych ofiar z użyciem specjalnie zaprojektowanych trojanów bankowych.

Co więcej, powinniśmy oczekiwać, że pojawi się duża liczba nowych agresywnych modułów reklamowych wbudowanych w dystrybuowane aplikacje.

W tym czasie właściciele urządzeń firmy Apple powinni przygotować się na możliwy wzrost ataków w 2016 roku, ponieważ twórcy wirusów stają się coraz to bardziej zainteresowani braniem sobie za cel również i urządzeń z systemem iOS. Stąd prawie na pewno pojawią się nowe próby infekowania smartfonów i tabletów Apple. Takie trojany jak IPhoneOS.Trojan.XcodeGhost i IPhoneOS.Trojan.YiSpecter.2 pokazały, że niebezpieczeństwo infekcji urządzeń z iOS bez modyfikacji „jailbreak” stało się zupełnie realne, więc nawet posiadacze niezmodyfikowanych urządzeń mobilnych Apple powinni „stać na straży” swoich urządzeń.