Przegląd aktywności wirusów według Doctor Web – listopad 2015

30 listopada 2015

Listopad 2015 zapadnie nam w pamięć z przyczyny rozpowszechnienia się Linux.Encoder.1, ransomware szyfrującego pliki dla systemów Linux. Ten enkoder jest jednak daleki od tego, aby zostać pierwszym programem tego typu stanowiącym zagrożenie dla użytkowników Linuxa. Już w sierpniu 2014 Doctor Web informował o wirusie Trojan.Encoder.737 zdolnym do szyfrowania plików zapisanych na serwerach Synology NAS. Co więcej, przed rozpowszechnieniem się Linux.Encoder.1 wykryto przynajmniej dwie modyfikacje tego malware. Jednakże to Linux.Encoder.1 był tym, którego złośliwa aktywność rozpowszechniła się w najszerszym stopniu. Na postawie danych z wyszukiwarki Google, ten enkoder zdołał zainfekować ponad 3000 stron www na całym świecie.

GŁÓWNE TRENDY LISTOPADA

- Ponad 3000 komputerów zainfekowanych przez niebezpiecznego Linux.Encoder.1

- Rozpowszechnienie się malware uzyskującego nieautoryzowany dostęp do zaatakowanych komputerów

- Nowe złośliwe programy dla Microsoft Windows i Androida

Zagrożenie miesiąca

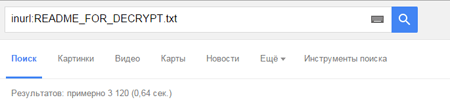

Głównym celem dystrybutorów wirusa Linux.Encoder.1 byli właściciele stron www stworzonych z użyciem systemów zarządzania treścią (CMS) WordPress i Magento. Podczas ataków twórcy wirusa wykorzystywali niezdefiniowane podatności. Eksperci twierdzą, że enkoder nie potrzebuje uprawnień root’a — wystarczają mu uprawnienia konta www-data (tego samego, które jest wykorzystywane przez serwer www Apache). Do 12 listopada Linux.Encoder.1 prawdopodobnie zainfekował ponad 2000 stron www, co można oszacować na podstawie wyników wyszukiwania w Google otrzymanych po podaniu w polu wyszukiwania nazwy pliku z żądaniami cyberprzestępców. Jednakże do 24 listopada liczba zaatakowanych stron www przekroczyła 3000.

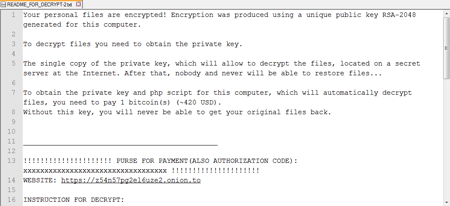

Enkoder pracuje na serwerze z zaatakowaną stroną www, wykorzystując skrypt powłoki wstrzyknięty wcześniej do systemu CMS. Z pomocą tego samego skryptu hakerzy osadzają na serwerze kolejny plik, będący w rzeczywistości programem typu dropper dla Linux.Encoder.1. Przypuszcza się, że po otrzymaniu komendy od cyberprzestępców, dropper identyfikuje architekturę systemu operacyjnego (32 lub 64 bity), wypakowuje ze swojego kodu odpowiednią próbkę ransomware szyfrującego pliki, uruchamia ją i inicjuje swoje własne usunięcie się. Uruchomiony na zaatakowanym serwerze, trojan szyfruje wszystkie pliki w katalogach dla których posiada uprawnienia do zapisu. Następnie złośliwy program zapisuje na dysku serwera plik README_FOR_DECRYPT.txt zawierający instrukcje odszyfrowania plików i żądania cyberprzestępców. Jeśli z jakiegoś powodu trojan uzyska szersze uprawnienia, jego złośliwa aktywność nie będzie ograniczona wyłącznie do katalogów serwera www.

Strona www może być zainfekowana z następujących powodów: nieprawidłowych ustawień wprowadzonych przez administratorów strony, zbyt późnej instalacji aktualizacji bezpieczeństwa systemu CMS, używania przestarzałej wersji CMS-a i zhakowanych komercyjnych elementów i modułów dla WordPress’a i Magento, itp.

Z przyczyny, że kod Linux.Encoder.1 posiada kilka znaczących luk i błędów, dane zaszyfrowane przez trojana mogą być odszyfrowane. Możesz zaznajomić się bliżej z cechami tego malware zaglądając do przeglądu lub szczegółowych badań badań tego trojana opublikowanych przez Doctor Web.

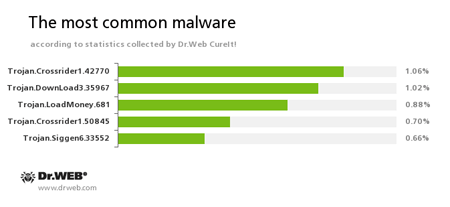

Najpopularniejsze zagrożenia na podstawie statystyk zebranych przez Dr.Web CureIt!

Trojan.Crossrider1.42770, Trojan.Crossrider1.50845

Trojany zaprojektowane do wyświetlania różnego rodzaju reklam.Trojan.DownLoad3.35967

Trojan potrafiący pobierać z Internetu inne złośliwe oprogramowanie i instalować je na zainfekowanym komputerze.Trojan.LoadMoney

Rodzina trojanów typu downloader generowana przez serwery przynależne do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują w zainfekowanym systemie różne niechciane programy.Trojan.Siggen6.33552

Złośliwy program zaprojektowany do instalowania na zainfekowanym komputerze innego malware.

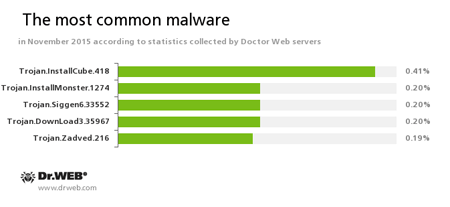

Najpopularniejsze zagrożenia na podstawie danych z serwerów statystyk Doctor Web

Trojan.InstallCube

Rodzina programów typu downloader zaprojektowanych w celu instalowania niepożądanych i bezużytecznych aplikacji na komputerze użytkownika.Trojan.Installmonster

Rodzina złośliwych programów stworzonych w ramach programu partnerskiego Installmonster. Te aplikacje pobierają i instalują w komputerach ofiar różne niechciane programy.Trojan.Siggen6.33552

Złośliwy program zaprojektowany do instalowania na zainfekowanym komputerze innych niebezpiecznych programów.Trojan.DownLoad3.35967

Trojan potrafiący pobierać z Internetu inne złośliwe oprogramowanie i instalować je na zainfekowanym komputerze.Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych.

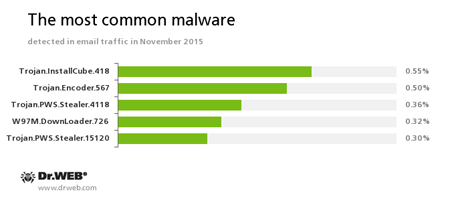

Statystyki dotyczące złośliwych programów wykrytych w ruchu poczty elektronicznej

Trojan.InstallCube

Rodzina programów typu downloader zaprojektowanych do instalowania niechcianych i bezużytecznych aplikacji na komputerze użytkownika.Trojan.Encoder.567

Złośliwy program należący do rodziny trojanów ransomware szyfrujących pliki i żądających okupu za ich odszyfrowanie. Ten program potrafi szyfrować ważne pliki użytkownika, przykładowo należące do następujących typów: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.Trojan.PWS.Stealer

Rodzina trojanów zaprojektowanych do wykradania haseł i innych poufnych informacji zapisanych na zainfekowanym komputerze.W97M.DownLoader.726

Trojan typu downloader wykorzystujący podatności aplikacji biurowych i potrafiący pobierać na zaatakowany komputer inne złośliwe programy.

Botnety

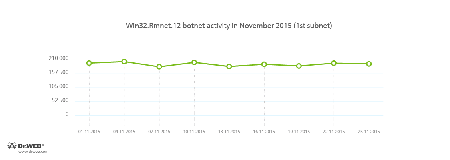

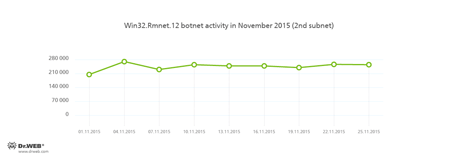

Analitycy bezpieczeństwa Doctor Web kontynuują monitorowanie botnetów stworzonych przez cyberprzestępców z użyciem infektora plików Win32.Rmnet.12. Średnia dzienna aktywność tych botnetów w listopadzie została pokazana na następujących diagramach:

Rmnet to rodzina wirusów rozpowszechniających się bez interwencji użytkownika. Mogą one wbudowywać zawartość w załadowane strony www (co teoretycznie daje cyberprzestępcom możliwość uzyskania dostępu do informacji o kontach bankowych ofiar) jak i wykradać ciasteczka i hasła zapisane w popularnych klientach FTP i wykonywać inne polecenia wydawane przez cyberprzestępców.

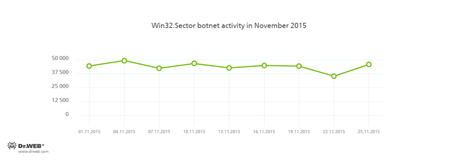

Również botnet składający się z komputerów zainfekowanych wirusem Win32.Sector wciąż pozostaje aktywny. Jego średnią dzienną aktywność można zobaczyć na następującej ilustracji:

To malware potrafi wykonywać następujące działania:

- Pobierać różne pliki wykonywalne poprzez sieć P2P i uruchamiać je na zainfekowanych maszynach.

- Wstrzykiwać swój kod w działające procesy.

- Zapobiegać działaniu niektórych antywirusów i blokować dostęp do stron www ich producentów.

- Infekować pliki na dyskach lokalnych, nośnikach wymiennych (gdzie malware tworzy podczas procesu infekcji plik autorun.inf) i w folderach współdzielonych.

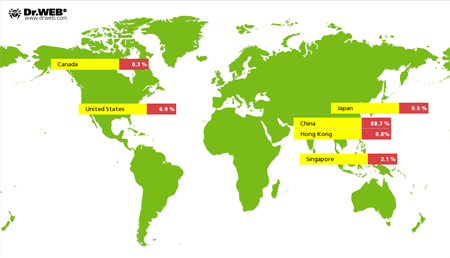

W październiku specjaliści zarejestrowali spadek liczby ataków DDoS z użyciem wirusa Linux.BackDoor.Gates.5. W listopadzie liczba takich ataków nadal kontynuowała ten trend – ilość zaatakowanych stron www spadła o 27,9% i wyniosła 3641. Tym razem pierwsze miejsce przypadło Chinom, a Stany Zjednoczone zajęły drugą pozycję.

Ransomware szyfrujące pliki

Najpopularniejsze programy ransomware w listopadzie 2015

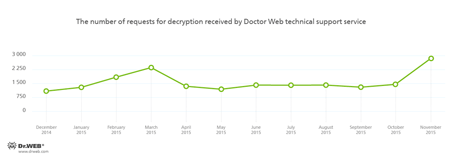

Wsparcie techniczne Doctor Web otrzymuje zgłoszenia z prośbą o odszyfrowanie plików nie tylko od rosyjskich użytkowników, ale i od obcokrajowców. Doctor Web pomaga w odszyfrowaniu informacji użytkownikom z krajów całej Europy. W listopadzie wsparcie techniczne Doctor Web otrzymało pewną ilość zgłoszeń z prośbą o odszyfrowanie plików od właścicieli stron www doświadczonych wirusem Linux.Encoder.1. Warto zauważyć, że wszystkie znane narzędzia plikowe używane do odszyfrowywania plików zmodyfikowanych przez Linux.Encoder.1 nie usuwają skryptu powłoki z zainfekowanego serwera — tym samym cyberprzestępcy mogą później użyć go jeszcze raz w celu ponownego zainfekowania systemu. To dlatego specjaliści pomocy technicznej Doctor Web pomagają wszystkim właścicielom stron www w usunięciu z ich systemów dodatkowych złośliwych programów i w ochronie ich maszyn przed potencjalnymi, przyszłymi atakami przeprowadzanymi z użyciem tego skryptu.

Dr.Web Security Space 11.0 dla Windows

chroni przed ransomware szyfrującym pliki

Ta funkcja nie jest dostępna w Antywirusie Dr.Web dla Windows

| Zapobieganie Utracie Danych | |

|---|---|

|  |

Linux

Linux.Encoder.1 jest daleki od pozostawania jedynym enkoderem stanowiącym zagrożenie dla użytkowników systemu Linux. Analitycy zajmujący się bezpieczeństwem informacji wykryli co najmniej dwóch reprezentantów tego malware, którzy ujrzeli światło dzienne przed Linux.Encoder.1, jednakże przez bardzo długi czas te konkretne modyfikacje nie były poddane szczegółowym badaniom przez analityków bezpieczeństwa.

W szczególności, nowy trojan nazwany Linux.Encoder.2 różni się od swoich odpowiedników wykorzystaniem innego generatora numerów pseudolosowych i szyfrowaniem plików z użyciem biblioteki OpenSSL (nie PolarSSL, jak Linux.Encoder.1). Co więcej, szyfrowanie jest przeprowadzane w trybie AES-OFB-128 z ponowną inicjalizacją kontekstu co każde 128 bajtów, czyli co każde 8 bloków AES. W Linux.Encoder.2 znalazło się również się kilka innych znaczących zmian wynikających z alternatywnego wykonywania się tego enkodera. Po więcej szczegółów na temat tego malware zapraszamy do artykułu.

Co więcej, w listopadzie analitycy bezpieczeństwa Doctor Web wykryli wirusa Linux.Sshcrack.1 łamiącego kombinację loginu i hasła z użyciem specjalnego słownika (technika brute-force) w celu uzyskania nieautoryzowanego dostępu do różnych urządzeń.

Inne złośliwe aplikacje

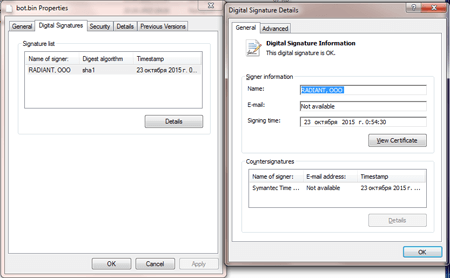

W połowie listopada specjaliści Doctor Web przebadali cały pakiet złośliwych programów dystrybuowanych przez cyberprzestępców. Pakiet ten, ukrywający się pod postacią dokumentu RTF został nazwany BackDoor.RatPack. Z chwilą otworzenia dokumentu następowało rozszyfrowanie złośliwego pliku i zapisanie go na komputerze ofiary. Warto zauważyć, że plik, będący w rzeczywistości instalatorem, posiadał ważny podpis cyfrowy (jak prawie wszystkie pozostałe pliki z pakietu BackDoor.RatPack).

Uruchomiony, instalator skanuje system pod kątem maszyn wirtualnych, programów monitorujących i debuggerów. Następnie inicjuje wyszukiwanie aplikacji bankowych pochodzących od kilku rosyjskich organizacji finansowych. „Arsenał” instalatora zawiera w sobie modyfikację programu shareware nazwanego Remote Office Manager — analitycy bezpieczeństwa Doctor Web wykryli co najmniej trzy wersje tego programu różniące się ustawieniami konfiguracyjnymi. Przechwytując kilka funkcji systemowych złośliwy program jest zdolny do ukrycia skrótów narzędzia w pasku zadań i obszarze powiadomień systemu Windows, uniemożliwiając użytkownikowi wykrycie obecności programu. Można przypuszczać, że cyberprzestępcy wykorzystują BackDoor.RatPack do wkradania informacji bankowych i innych poufnych danych poprzez zdalnie kontrolowanie zaatakowanej maszyny. Po więcej informacji zapraszamy do artykułu opublikowanego przez Doctor Web.

Niebezpieczne strony www

W ciągu listopada 2015 do bazy Dr.Web dodano 670545 URL’i niezalecanych stron www.

| październik 2015 | listopad 2015 | Dynamika |

|---|---|---|

| + 264 970 | + 670 545 | + 153 % |

Złośliwe i niechciane programy dla Androida

Listopad okazał się być dość spokojnym miesiącem dla użytkowników urządzeń mobilnych. Tym niemniej w listopadzie cyberprzestępcy wciąż próbowali infekować tablety i smartfony, jednak wszystkie wykryte złośliwe i niechciane programy były natychmiast dodawane do bazy wirusów Dr.Web. W szczególności analitycy bezpieczeństwa Doctor Web wykryli program reklamowy dla Androida, który był instalowany przez trojana i wyświetlał denerwujące powiadomienia na wierzchu aplikacji uruchamianych przez użytkownika. Co więcej, podczas całego miesiąca urządzenia z Androidem były atakowane przez programy ransomware, trojany bankowe, trojany SMS i inne niebezpieczne aplikacje. Poza tym w listopadzie analitycy bezpieczeństwa wykryli kolejną modyfikację trojana infekującego urządzenia z systemem iOS.

Pośród najbardziej godnych uwagi wydarzeń listopada odnoszących się do malware dla urządzeń mobilnych możemy wymienić:

- Wykrycie niechcianej aplikacji dla Androida wyświetlającej reklamy na wierzchu aplikacji uruchomionych przez użytkownika

- Wykrycie nowych trojanów dla systemu iOS

Dowiedz się więcej na temat złośliwych i niechcianych programów dla urządzeń mobilnych z naszego specjalnego przeglądu.

[% END %]