2 października 2015

Główne trendy września:

- Pierwszy na tak dużą skalę atak na App Store

- Wykrycie dużej liczby Trojanów w Google Play

- Nowe przypadki firmware Androida zainfekowanego złośliwymi aplikacjami

- Pojawienie się nowego ransomware dla Androida

- Trojany bankowe wciąż stanowią zagrożenie dla użytkowników urządzeń mobilnych

Liczba wpisów w bazie wirusów Dr.Web dotycząca złośliwego i niepożądanego oprogramowania dla Androida

| siepień 2015 | wrzesień 2015 | Dynamika |

|---|---|---|

| 12,504 | 14,033 | +12.23% |

Mobilne zagrożenie miesiąca

We wrześniu jednym z najbardziej znaczących wydarzeń z zakresu bezpieczeństwa urządzeń mobilnych było wykrycie w App Store wirusa IPhoneOS.Trojan.XcodeGhost, gdzie samo App Store było dotychczas uważane za najbardziej pewne źródło aplikacji dla urządzeń z systemem iOS. Jednak cyberprzestępcy znaleźli drogę do ominięcia systemów ochrony sklepu firmy Apple, modyfikując jedno z oficjalnych narzędzi deweloperskich zwane Xcode i oferując fałszywy pakiet twórcom legalnego oprogramowania. W rezultacie zmodyfikowana wersja narzędzia wstrzykiwała złośliwy kod do aplikacji już na etapie ich tworzenia. To prowadziło do faktu, że oryginalnie bezpieczne gry i aplikacje, które zostały “zainfekowane” z użyciem tej metody, były zdolne do przejścia rygorystycznego procesu weryfikacji przez Apple i dostania się do App Store. Z przyczyny, że to podrobione oprogramowanie było dystrybuowane wśród chińskich twórców oprogramowania, większość użytkowników dotkniętych aktywnością IPhoneOS.Trojan.XcodeGhost to właściciele urządzeń z iOS z Chin. Jednak użytkownicy z innych krajów również mogli paść ofiarą tego złośliwego programu, jeśli pobrali zainfekowane wersje legalnych aplikacji.

Gdy aplikacja z wbudowanym IPhoneOS.Trojan.XcodeGhost zostanie uruchomiona, trojan rozpoczyna pozyskiwanie informacji o zainfekowanym urządzeniu (włączając jego rodzaj, nazwę modelu i jego UUID, bieżący język systemowy i dane operatora sieci) wysyłając je na serwer kontrolno zarządzający. Jednakże, główne zagrożenie ze strony IPhoneOS.Trojan.XcodeGhostlies leży w fakcie, że potrafi on wyświetlać fałszywe okienka dialogowe w celu przeprowadzania ataków phishingowych, otwierania linków określonych przez cyberprzestępców, a nawet wykradania haseł z historii schowka.

Trojany bankowe

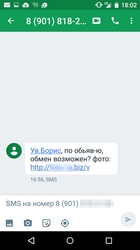

W zeszłym miesiącu cyberprzestępcy kontynuowali ataki na użytkowników urządzeń z systemem Android w celu kradzieży ich pieniędzy. W szczególności na początku miesiąca analitycy bezpieczeństwa Doctor Web zarejestrowali spamową kampanię SMS wymierzoną w użytkowników zamieszczających reklamy i ogłoszenia na niektórych stronach internetowych. Wiadomości pochodzące z tych kampanii oferowały ofiarom możliwość odwiedzenia strony www w celu uzyskania wiadomości na temat potencjalnej transakcji. Warto zauważyć, że w wielu przypadkach do ofiar zwracano się po imieniu, co czyniło ten cały schemat bardzo wiarygodnym. Jeśli użytkownik otworzył link z takiej wiadomości, na jego urządzenie mobilne pobierany był Android.SmsBot.459.origin, zaprojektowany do wykradania pieniędzy z kont bankowych użytkowników. Aby uzyskać więcej informacji na ten temat, zajrzyj do artykułu opublikowanego przez Doctor Web.

Liczba wpisów w bazie wirusów Dr.Web dotycząca trojanów bankowych z rodziny Android.SmsBot:

| siepień 2015 | wrzesień 2015 | Dynamika |

|---|---|---|

| 495 | 520 | +5% |

Trojany w firmware

W połowie września byliśmy świadkami nowego przypadku firmware systemu Android zainfekowanego trojanem. W tym czasie posiadacze tabletu Oysters T104 HVi 3G byli tymi, którzy stali się ofiarami złośliwego programu nazwanego Android.Backdoor.114.origin. Z przyczyny faktu, że ten program jest wbudowany bezpośrednio w firmware urządzenia mobilnego, staje się praktycznie niemożliwy do usunięcia z użyciem typowych narzędzi. Aby móc pozbyć się malware, użytkownik musi uzyskać uprawnienia root’a, co może być trudne (lub nawet niebezpieczne) do spełnienia. Inną drogą do usunięcia problemu jest ponowna instalacja systemu operacyjnego. Głównym celem Android.Backdoor.114.origin jest skryte pobieranie, instalowanie i usuwanie aplikacji po otrzymaniu komendy z serwera kontrolno-zarządzającego. Co więcej, trojan potrafi aktywować wyłączoną opcję instalowania aplikacji z niepewnych źródeł i wysyłać na zdalny serwer kompleksową informację o zainfekowanym urządzeniu. Po więcej informacji na temat tego malware zapraszamy do tego artykułu.

Ransomware dla Androida

We wrześniu niektóre z firm antywirusowych raportowały o wykryciu nowego trojana ransomware dla Androida (nazwanego przez specjalistów Doctor Web Android.Locker.148.origin), który został posądzony o posiadanie nowych metod uzyskiwania uprawnień administratora i ustawiania hasła odblokowania na zaatakowanych urządzeniach mobilnych. Jednakże ten złośliwy program posiada te same funkcje, jak już znane analitykom bezpieczeństwa Doctor Web inne złośliwe programy (wykryte w 2014 roku) — w szczególności takie trojany jak Android.Locker.38.origin i Android.BankBot.29.origin mogą być wymienione w nawiązaniu do tej wiadomości.

Tak jak inne programy należące do tej kategorii, tuż po uruchomieniu się, Android.Locker.148.origin próbuje pozyskać uprawnienia administratora w celu wykonania wszystkich swoich złośliwych działań “na pełną skalę” i w celu ochrony przed usunięciem. Aby to osiągnąć, trojan wyświetla powiadomienie na górze standardowego systemowego okienka dialogowego prosząc użytkownika o zainstalowanie kilku aktualizacji. Dając swoją zgodę użytkownik udziela trojanowi uprawnień administratora. Jeśli do tego dojdzie, trojan będzie zdolny do bezproblemowego zablokowania urządzenia, ustawienia hasła odblokowania i zażądania okupu.

Liczba wpisów w bazie wirusów Dr.Web dotycząca ransomware dla Androida:

| siepień 2015 | wrzesień 2015 | Dynamika |

|---|---|---|

| 431 | 490 | +13.7% |

Trojany w Google Play

Pomimo wszystkich wysiłków podejmowanych przez Google w celu zapewnienia jak najwyższej ochrony w Google Play, cyberprzestępcy kontynuują infiltrację tego serwisu ze wszystkimi rodzajami złośliwych aplikacji. Jedna z tych aplikacji, wykryta w wymienionym serwisie i nazwana Android.MKcap.1.origin, została wbudowana w różne gry i posiada dość interesujący zestaw funkcji. W szczególności, cyberprzestępcy wykorzystują ją do automatycznego zapisywania użytkowników na różne płatne usługi. Procedura wygląda następująco: w pierwszym kroku Android.MKcap.1.origin otrzymuje link do strony www z zawartością premium; następnie kopiuje on kod CAPTCHA z tej strony, ładując go na portal www z dobrze znaną usługą rozpoznawania kodów CAPTCHA. Jak tylko obrazek zostanie rozwiązany, trojan przekierowuje rezultat na stronę www z zawartością premium w celu zakończenia procesu rejestracji. Następnie, jeśli podczas rejestracji zostały odebrane od usługi jakieś dodatkowe wiadomości SMS z kodami potwierdzającym, Android.MKcap.1.origin również przetwarza je i przesyła rezultaty na stronę www usługi.

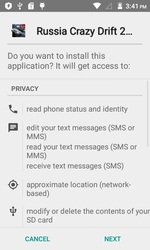

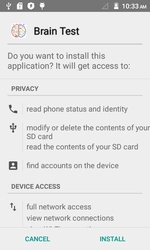

Inny trojan wykryty we wrześniu w Google Play to Android.Backdoor.273.origin. Ten niebezpieczny backdoor używający algorytmu step-by-step do infekowania urządzeń mobilnych został wbudowany w aplikację nazwaną Brain Test. Program sam z siebie nie zawiera złośliwego “arsenału” — jest on ładowany ze zdalnego serwera. Uruchomiony, Android.Backdoor.273.origin pobiera ze zdalnego serwera kilka exploitów i próbuje je wykonać, aby uzyskać uprawnienia root’a. Jeśli się to powiedzie, trojan otrzymuje z serwera drugi złośliwy komponent (wykrywany jako Android.DownLoader.173). Ten komponent jest następnie wykorzystywany przez cyberprzestępców do ładowania i instalowania na urządzeniu innego złośliwego oprogramowania.

Funkcjonalności Android.Backdoor.273.origin są następujące:

- Uruchomiony, trojan sprawdza adres IP domeny używanej do zestawienia połączenia sieciowego na urządzeniu. Jeśli odpowiada adresowi Google, trojan kończy swoje działanie. Ta technika pozwala cyberprzestępcom ominąć usługę Google Bouncer.

- W zależności od modyfikacji, złośliwy program może być chroniony przez specjalny program pakujący, który szyfruje jego kod, lub być dystrybuowany bez tej ochrony.

- Próbuje pozyskać uprawnienia root’a używając czterech exploitów pobranych jeden po drugim z serwera kontrolno-zarządzającego.

- Instaluje innego trojana, który w ukryciu pobiera i instaluje na zaatakowanym urządzeniu inne malware.

- Instaluje dwa dodatkowe złośliwe komponenty, które w sposób ciągły sprawdzają nawzajem swoją integralność i jeśli jeden z nich (lub Android.Backdoor.273.origin) zostanie usunięty, to drugi pobiera potrzebne pliki i ponownie infekuje urządzenie.

Co więcej, we wrześniu wykryto w Google Play kolejnego trojana — ten złośliwy program wbudowany w bezpieczną grę został dodany do bazy wirusów Dr.Web jako Android.MulDrop.67. W zależności od modyfikacji, gdy Android.MulDrop.67 zostanie uruchomiony, potrafi rozpocząć realizację swojej złośliwej aktywności od razu, lub zaczekać 24 godziny aby dopiero wtedy zaskoczyć swoją ofiarę. W obydwóch przypadkach trojan wypakowuje Android.DownLoader.217.origin ze swojego kodu i próbuje zainstalować go na urządzeniu. Co więcej, Android.DownLoader.217.origin prosi użytkownika o udzielenie mu uprawnień administratora, aby uchronić się przed usunięciem. Głównym celem tych złośliwych programów jest wyświetlanie reklam, oraz pobieranie i instalowanie innych trojanów.