2 października 2015

Początek jesieni był naznaczony wysoką aktywnością niektórych twórców wirusów — we wrześniu analitycy bezpieczeństwa Doctor Web wykryli kilka instalatorów niechcianych aplikacji i programów reklamowych zaprojektowanych dla Windows i Mac OS X. Ponadto, pojawiły się złośliwe programy dla Linuxa i Androida oraz nowy trojan wymierzony w terminale POS.

Główne trendy września:

- Pojawienie się nowego trojana dla terminali POS

- Dystrybucja nowych instalatorów programów reklamowych i niechcianych aplikacji dla Windows i Mac OS X

- Dystrybucja nowych złośliwych programów dla Androida i Linuxa

Zagrożenie miesiąca

Od wielu lat terminale POS pracujące w systemie Windows pozostają jednym z ulubionych celów dla twórców wirusów. Różne metody wykradania danych kart bankowych zapisywanych przez te urządzenia są znane cyberprzestępcom już od jakiegoś czasu. We wrześniu analitycy bezpieczeństwa Doctor Web przebadali złośliwy program używany dokładnie w tym celu — trojan, który okazał się być modyfikacją BackDoor.Neutrino.50, został nazwany Trojan.MWZLesson.

Trojan.MWZLesson potrafi wykonywać następujące komendy:

- CMD — przekazanie polecenia do interpretera poleceń (cmd.exe)

- LOADER — pobranie i uruchomienie pliku (dll — z użyciem narzędzia regsrv, vbs — z użyciem narzędzia wscript, exe — uruchomienie bezpośrednie)

- UPDATE — wykonanie samodzielnej aktualizacji

- rate — ustawienie interwału czasowego dla sesji komunikacyjnych z serwerem kontrolno-zarządzającym

- FIND — wyszukiwanie dokumentów z użyciem maski

- DDOS — zestawienie ataku HTTP Flood

Aby dowiedzieć się więcej na temat tego trojana, zajrzyj do wiadomości opublikowanej przez Doctor Web.

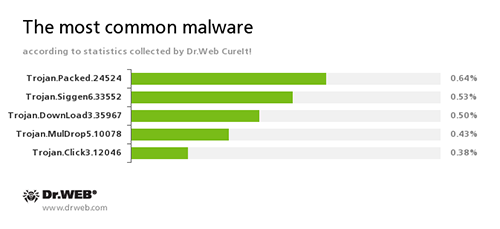

Najpopularniejsze zagrożenia według statystyk Dr.Web CureIt!

We wrześniu 2015 Dr.Web CureIt! wykrył 155554503 niepożądanych, potencjalnie niebezpiecznych i złośliwych obiektów.

Trojan.Packed.24524

Instalator programów reklamowych i niechcianych aplikacji dystrybuowany przez cyberprzestępców pod płaszczykiem legalnego oprogramowania.

Trojan.Siggen6.33552

Złośliwy program zaprojektowany do instalowania innego malware.

Trojan.DownLoad3.35967

Trojan potrafiący pobierać z Internetu inne złośliwe oprogramowanie i instalować je na zainfekowanym komputerze.

Trojan.MulDrop5.10078

Złośliwy program zaprojektowany do instalowania innego malware na zainfekowanym komputerze.

Trojan.Click

Rodzina złośliwych programów zaprojektowanych do generowania ruchu dla różnych stron www poprzez przekierowywanie użytkowników na odpowiednie witryny.

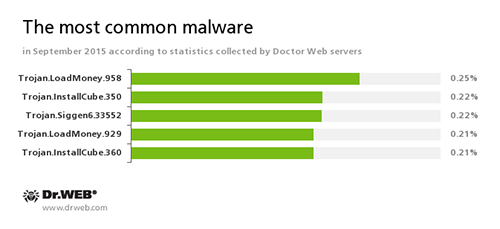

Najpopularniejsze zagrożenia według danych z serwerów statystyk Doctor Web

Trojan.LoadMoney

Rodzina trojanów typu downloader generowana przez serwery przynależne do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują w zainfekowanym systemie różne niechciane programy.

Trojan.InstallCube

Rodzina programów typu downloader zaprojektowanych w celu instalowania niepożądanych i bezużytecznych aplikacji na komputerze użytkownika.

Trojan.Siggen6.33552

Złośliwy program zaprojektowany do instalowania na zainfekowanym komputerze innego malware.

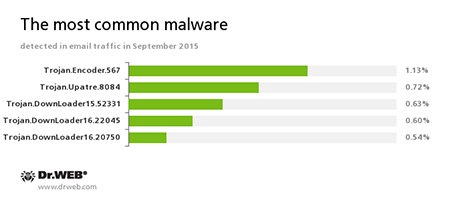

Statystyki dotyczące najpopularniejszych złośliwych programów wykrytych w ruchu poczty elektronicznej

Trojan.Encoder.567

Złośliwy program należący do rodziny trojanów ransomware szyfrujących pliki i żądających okupu za ich odszyfrowanie. Ten program potrafi szyfrować ważne pliki użytkownika, przykładowo należące do następujących typów: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

Trojan.Upatre

Rodzina trojanów, które w ukryciu pobierają i instalują inne złośliwe aplikacje na zainfekowanym komputerze.

Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania innego malware na zaatakowanym komputerze.

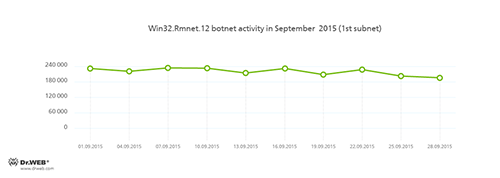

Botnety

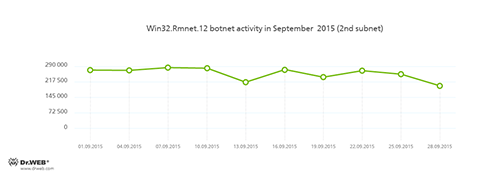

Analitycy bezpieczeństwa Doctor Web kontynuują monitorowanie botnetów stworzonych przez cyberprzestępców z użyciem infektora plików Win32.Rmnet.12. Średnia dzienna aktywność tych botnetów jest pokazana na następujących diagramach:

Rmnet—to rodzina wirusów rozpowszechniających się bez interwencji użytkownika. Mogą one wbudowywać zawartość w załadowane strony www (co teoretycznie daje cyberprzestępcom możliwość uzyskania dostępu do informacji o kontach bankowych ofiar) jak i wykradać ciasteczka i hasła zapisane w popularnych klientach FTP i wykonywać inne polecenia wydawane przez cyberprzestępców.

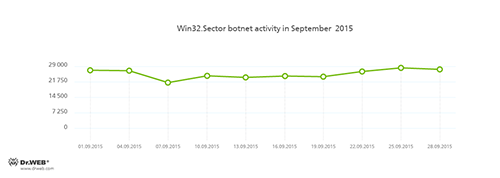

Również botnet składający się z komputerów zainfekowanych wirusem Win32.Sector wciąż pozostaje aktywny. Jego średnią dzienną aktywność można zobaczyć na następującej ilustracji:

Win32.Sector potrafi wykonywać następujące działania:

- Pobierać różne pliki wykonywalne poprzez sieć P2P i uruchamiać je na zainfekowanych maszynach.

- Wstrzykiwać swój kod w działające procesy.

- Zapobiegać działaniu niektórych antywirusów i blokować dostęp do stron www ich producentów.

- Infekować pliki na dyskach lokalnych, nośnikach wymiennych (gdzie malware tworzy podczas procesu infekcji plik autorun.inf) i w folderach współdzielonych.

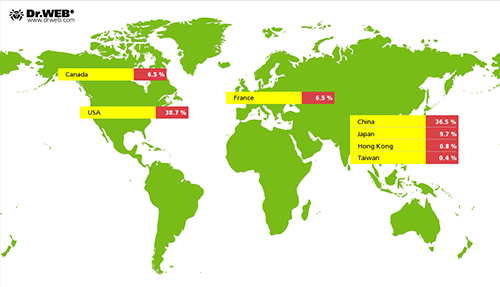

We wrześniu cyberprzestępcy kontrolujący bitnet wirusa Linux.BackDoor.Gates.5 stali się bardziej aktywni i zintensyfikowali ataki DDoS na różne zasoby internetowe — w porównaniu z poprzednim miesiącem liczba zaatakowanych adresów IP zwiększyła się o 263,5 procenta i wyniosła 7572. Co więcej, Stany Zjednoczone trafiły na pierwsze miejsce, podczas gdy Chiny zajęły drugie. Szczegółowe informacje o lokalizacji celów cyberprzestępców prezentuje następująca ilustracja:

Ransomware szyfrujące pliki

Liczba zgłoszeń otrzymanych przez służbę wsparcia technicznego Doctor Web dotyczących próśb o odszyfrowanie plików

| sierpień 2015 | wrzesień 2015 | Dynamika |

|---|---|---|

| 1,425 | 1,310 | -8% |

Najpopularniejsze programy ransomware we wrześniu 2015

- Trojan.Encoder.567

- Trojan.Encoder.858

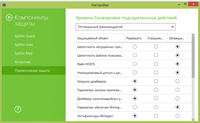

Dr.Web Security Space 10.0 dla Windows

chroni przed programami ransomware szyfrującymi pliki

Ta funkcja jest niedostępna w Antywirusie Dr.Web dla Windows

| Preventive Protection | Data Loss Prevention |

|---|---|

|  |

Linux

We wrześniu 2015 analitycy bezpieczeństwa Doctor Web po raz kolejny zmierzyli się z nowymi trojanami dla Linuxa, spośród których najbardziej godne uwagi są Linux.Ellipsis.1 i Linux.Ellipsis.2 Drugi z tych trojanów został zaprojektowany do łamania metodą brute-force, z wykorzystaniem specjalnego słownika, loginów i haseł do systemów różnych urządzeń. Aby zapewnić sobie anonimowy dostęp do urządzeń zhakowanych przez Linux.Ellipsis.2, cyberprzestępcy wykorzystali wirusa Linux.Ellipsis.1. Ten złośliwy program zachowuje się w dość interesujący sposób, opisany przez analityków bezpieczeństwa Doctor Web jako “paranoidalny”.

Linux.Ellipsis.1 został zaprojektowany do uruchamiania na zainfekowanej maszynie serwera proxy pozwalającego cyberprzestępcom na uzyskanie anonimowego dostępu do atakowanych urządzeń. W tym celu trojan monitoruje połączenia na lokalnym adresie i porcie filtrując cały ruch przesyłany przez taki kanał transmisyjny.

“Paranoidalne” zachowanie się Linux.Ellipsis.1 leży również w fakcie, że trojan zawiera w sobie dużą listę ciągów tekstowych pod kątem których przeszukuje ruch sieciowy. Jeśli dowolny z tych ciągów zostanie wykryty, trojan blokuje przesyłanie danych na zdalny serwer o odpowiadającym temu ciągowi adresie IP. Oprócz blokowania zdalnych węzłów na podstawie listy, malware sprawdza wszystkie aktywne połączenia sieciowe i po kolei wysyła na zdalny serwer adresy IP na które zestawione są te połączenia. Jeśli serwer odpowie komendą “kill”, trojan zamyka aplikację która zestawiła dane połączenie i blokuje dany adres IP na dwie godziny. Aby uzyskać więcej informacji dotyczących tych Trojanów, zajrzyj do artykułu opublikowanego przez Doctor Web.

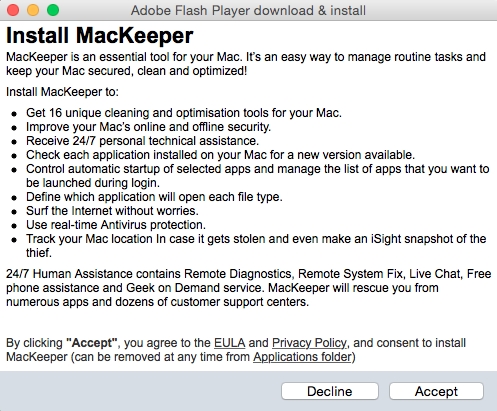

Niebezpieczne programy wymierzone w Mac OS X

Programy instalujące adware i inne niepożądane aplikacje dla Windows nie są niespodzianką dla większości użytkowników Internetu. Jednak , we wrześniu 2015 analitycy bezpieczeństwa Doctor Web wykryli instalatora wymierzonego nie w Windows, ale w Mac OS X. Ta próbka, nazwana Adware.Mac.WeDownload.1, ukrywa się pod płaszczykiem pakietu instalacyjnego Adobe Flash Player i rozpowszechnia się poprzez program partnerski zorientowany na generowanie dochodów za pobieranie plików.

Gdy stosowne żądanie zostanie wysłane, Adware.Mac.WeDownload.1 otrzymuje z serwera kontrolno-zarządzającego listę aplikacji, które będą wystawione użytkownikowi do instalacji. Lista zawiera nie tylko niepożądane programy, ale również i te złośliwe, włączając Program.Unwanted.MacKeeper, Mac.Trojan.Crossrider, Mac.Trojan.Genieo, Mac.BackDoor.OpinionSpy, różne trojany należące do rodziny Trojan.Conduit i kilka innych niebezpiecznych aplikacji. Co więcej, całkowita liczba i rodzaje programów zależą od lokalizacji geograficznej ofiary.

Dowiedz się więcej o tym instalatorze w tym artykule.

Inne złośliwe aplikacje

We wrześniu 2015 programy instalujące adware, niepożądane, a nawet niebezpieczne aplikacje, dystrybuowane poprzez programy partnerskie zorientowane na generowanie dochodów za pobieranie plików, rozpowszechniły się na wyjątkowo szeroką skalę.

W szczególności, na początku miesiąca analitycy bezpieczeństwa Doctor Web przebadali Trojan.InstallCube.339— ten złośliwy program może być pobrany przez potencjalną ofiarę z różnych, fałszywych zasobów udostępniających pliki i z serwerów torrent. Uruchomiony, trojan pozyskuje plik konfiguracyjny z serwera, a następnie wyświetla użytkownikowi okno dialogowe z informacją o pobranym obiekcie. Co więcej, to okno dialogowe wygląda tak, jakby należało do dobrze znanej aplikacji mTorrent. Serwery kontrolujące ten program mają dość interesujący sposób zachowania się — pozwalają wirusowi Trojan.InstallCube.339 a pobranie „arsenału” plików tylko wtedy, gdy zainfekowany komputer ma rosyjski adres IP.

Inny niebezpieczny instalator został nazwany przez analityków bezpieczeństwa jako Trojan.RoboInstall.1. Tak jak wiele innych programów należących do tej kategorii, trojan jest dystrybuowany poprzez strony www udostępniające pliki, fałszywe serwery torrent i inne, podobne zasoby internetowe stworzone przez cyberprzestępców. Co więcej, niektórzy twórcy darmowych aplikacji również wykorzystują te złośliwe programy do generowania przychodów. W rezultacie otrzymują pieniężne wynagrodzenie za każde dodatkowe narzędzie pobrane przez trojany na komputery ofiar. Jednakże, ten konkretny instalator ma jedną charakterystyczną cechę – czasami okno dialogowe wyświetlane przez Trojan.RoboInstall.1 nie zawiera pól wyboru dotyczących instalacji, a pliki pobrane przez trojana są instalowane bezwarunkowo.

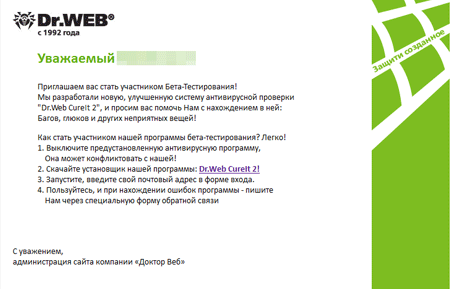

Pod koniec września cyberprzestępcy przeprowadzili próbę dystrybucji złośliwej aplikacji poprzez wiadomości e-mail podszywające się pod Doctor Web.

Cyberprzestępcy oferowali swoim ofiarom wzięcie udziału w testach narzędzia nazwanego Dr.Web CureIt 2. Jednak zamiast tego “narzędzia” na komputery użytkowników pobierany był Trojan.PWS.Stealer.13052. Ten trojan został zaprojektowany do wykradania haseł i innych poufnych wiadomości zapisanych na zaatakowanych maszynach. Aby zwiększyć liczbę zainfekowanych urządzeń, cyberprzestępcy zachęcali użytkowników do wyłączenia ich oprogramowania antywirusowego, ponieważ może być ono niekompatybilne z “narzędziem”. Aby uzyskać więcej informacji o tym incydencie, zajrzyj do artykułu.

Niebezpieczne strony www

We wrześniu 2015 do bazy Dr.Web z URL’ami niezalecanych stron www dodano 399227 nowych wpisów.

| sierpień 2015 | wrzesień 2015 | Dynamika |

|---|---|---|

| +834,753 | +399,227 | -51.39% |

Złośliwe i niepożądane programy dla Androida

Wrzesień okazał się być dość bogatym miesiącem w zakresie wydarzeń dotyczących bezpieczeństwa urządzeń mobilnych. W ciągu pierwszego miesiąca jesieni analitycy bezpieczeństwa wykryli w App Store dużą liczbę programów zawierających trojany. Co więcej, po raz kolejny cyberprzestępcy użyli Google Play do dystrybucji swoich złośliwych dzieł. W połowie miesiąca analitycy Doctor Web zarejestrowali kolejny incydent z trojanami wbudowanymi w oficjalny firmware systemu Android. Trojany bankowe, ransomware dla Androida i inne złośliwe aplikacje również nie przestały zagrażać użytkownikom urządzeń mobilnych.

Spośród najbardziej wartych zauważenia wydarzeń powiązanych ze złośliwymi programami dla urządzeń mobilnych możemy wymienić:

- Wykrycie w App Store dużej liczby programów zawierających IPhoneOS.Trojan.XcodeGhost

- Wykrycie dużej liczby trojanów na Google Play

- Nowe przypadki firmware dla Androida zainfekowanego złośliwą aplikacją

- Pojawienie się nowego ransomware dla Androida

- Dystrybucja nowych trojanów bankowych dla Androida