10 marca 2015

Najkrótszy miesiąc roku rozpowszechnił nowe przykłady złośliwego oprogramowania. Na początku lutego analitycy bezpieczeństwa Doctor Web ukończyli badania nad złożonym, wielofunkcyjnym złośliwym programem dla Linuxa, podczas gdy pod koniec miesiąca opublikowali rezultaty swoich analiz nowej wersji backdoora dla Mac OS X. Tak jak poprzednio, złośliwe programy dla Androida pozostały aktywne przez cały miesiąc. Przypomnijmy, że głównymi trendami stycznia było pojawianie się nowych Trojanów dla Linuxa, dalsze zainteresowanie cyberprzestępców systemem Mac OS X i nieprzerwane pojawianie się nowych złośliwych programów dla Androida. W lutym ten trend został utrzymany.

Zagrożenia w lutym 2015

Pod koniec miesiąca Doctor Web zakończył badania nad backdoorem Mac.BackDoor.OpinionSpy.3, który pozwolił atakującym na szpiegowanie użytkowników systemu Mac OS X. Rozpowszechniał się poprzez strony oferujące dystrybucje darmowego oprogramowania połączonego z dodatkowym plikiem wykonywalnym. Uruchomiony podczas instalacji plik, używający uprawnień administratora, pobierał i instalował backdoora na zaatakowanych komputerach. Ten złośliwy program jest wykrywany i usuwany przez Antywirusa Dr.Web dla Mac OS X.

Oprogramowanie szyfrujące i żądające okupu

W stosunku do stycznia 2015, luty przyniósł wzrost liczby odnotowanych tego typu zagrożeń o 40,9% - z 1305 do 1840 przypadków. Najbardziej popularne programy szyfrujące w lutym 2015 to Trojan.Encoder.567, Trojan.Encoder.398 i Trojan.Encoder.741

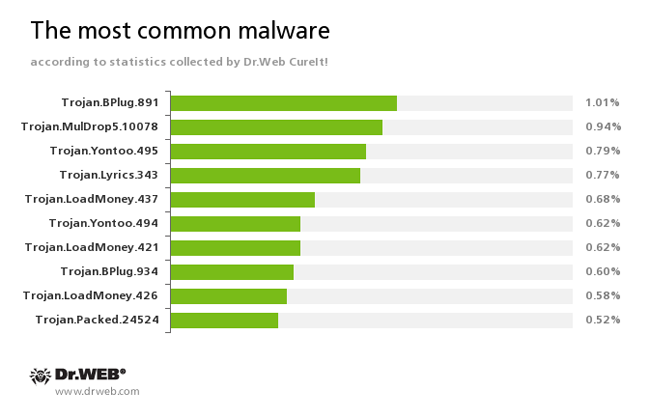

Najpopularniejsze wirusy lutego (statystyki Dr.Web CureIt!):

Trojan.BPlug

rodzina pluginów do popularnych przeglądarek wyświetlająca denerwujące reklamy na stronach www.Trojan.MulDrop5.10078

instaluje na zainfekowanych komputerach różne niechciane aplikacje i programy reklamowe.Trojan.Yontoo

rodzina pluginów wyświetlających reklamy na stronach www.Trojan.Lyrics

rodzina Trojanów wyświetlających denerwujące reklamy i otwierających niepożądane strony bez zgody użytkownika.Trojan.LoadMoney

rodzina Trojanów typu downloader utworzona z programu-odnośnika LoadMoney. Aplikacje te potrafią pobierać i instalować na zainfekowanych komputerach różne niechciane programy.Trojan.Packed.24524

Trojan instalujący adware i inne niechciane programy.

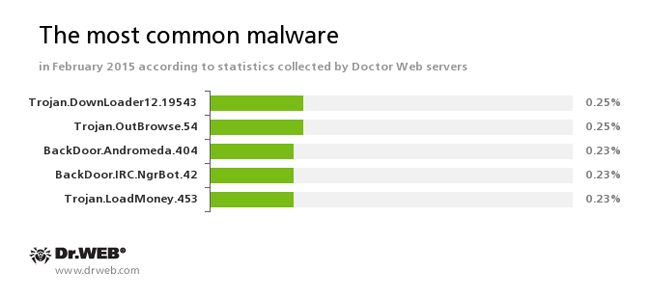

Najpopularniejsze wirusy lutego (dane z serwerów statystyk Doctor Web):

Trojan.DownLoader12.19543

Trojan wyświetlający fałszywe wyniki wyszukiwań i okienka wyskakujące z wiadomościami z sieci społecznościowych.Trojan.OutBrowse.54

jeden z reprezentantów rodziny Trojanów reklamowych rozpowszechniających się razem z innymi programami i stworzonych w celu generowania przychodów z pobierania plików.BackDoor.Andromeda.404

ten Trojan typu downloader został zaprojektowany do pobierania ze zdalnych serwerów kontrolowanych przez hakerów i instalowania na zainfekowanych maszynach innych złośliwych programów.BackDoor.IRC.NgrBot.42

dość powszechny Trojan odkryty przez analityków bezpieczeństwa w 2011 roku. Złośliwe programy z tej rodziny są zdolne do wykonywania na zainfekowanych komputerach poleceń wydawanych przez intruzów. Do kontrolowania tego malware cyberprzestępcy używają protokołu IRC (Internet Relay Chat).Trojan.LoadMoney

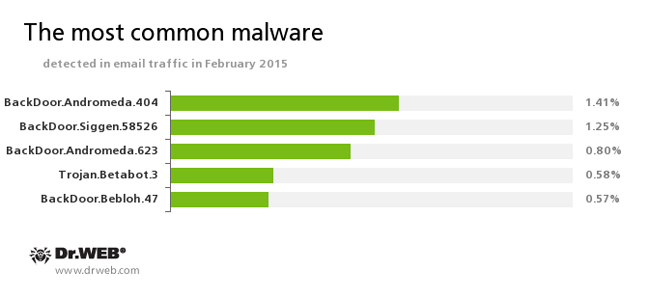

Złośliwe programy wykrywane w wiadomościach e-mail

BackDoor.Andromeda

rodzina Trojanów typu downloader zaprojektowanych do pobierania ze zdalnych serwerów kontrolowanych przez hakerów i uruchamiania na zainfekowanych maszynach innych złośliwych programów.BackDoor.Siggen.58526

ten Trojan w ukryciu ładuje i uruchamia w zainfekowanych systemach inne złośliwe programy i wykonuje polecenia otrzymywane od intruzów.Trojan.Betabot.3

ten Trojan potrafi wykradać dane wprowadzane do formularzy na stronach www (włączając informacje wymagane w bankowości internetowej), wykonywać polecenia wydawane ze zdalnego serwera, zmieniać ustawienia DNS w zainfekowanym komputerze i przeprowadzać ataki DDoS.BackDoor.Bebloh.47

reprezentant rodziny Trojanów bankowych. Stanowi on zagrożenie dla użytkowników usług bankowości elektronicznej, ponieważ zezwala atakującym na wykradanie poufnych informacji, poprzez przechwytywanie danych wprowadzanych w formularzach wyświetlanych w oknie przeglądarki i poprzez wbudowywanie swojego kodu w strony www banku.

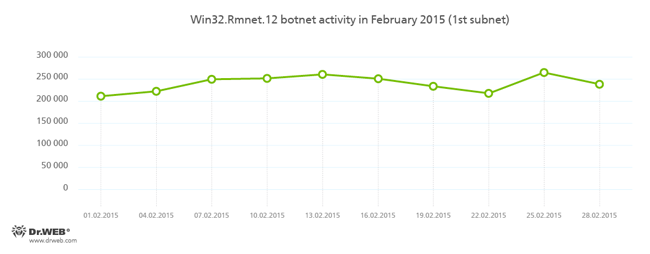

Botnety

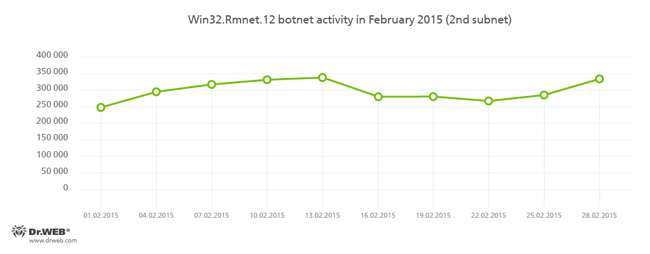

Pomimo szeroko zakrojonej akcji różnych służb, firm i instytucji mającej na celu wyłączenie serwerów kontrolno-zarządzających (C&C) botnetu Rmnet analitycy bezpieczeństwa Doctor Web nie odnotowali znaczącego spadku aktywności tego botnetu. Diagramy obrazujące lutową aktywność tylko jednego "infektora" - Win32.Rmnet.12 są zamieszczone poniżej:

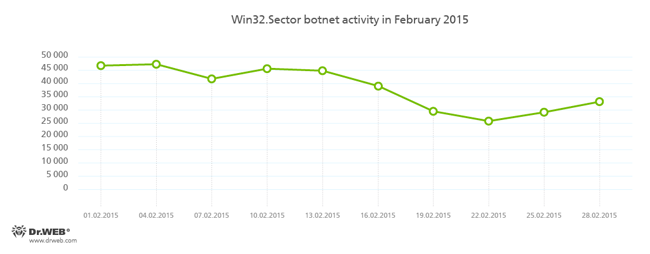

Botnet, który został stworzony przy pomocy pliku infekującego Win32.Sector, jest nadal aktywny.

Dla przypomnienia jest on odpowiedzialny za:

- pobieranie różnych plików wykonywalnych z sieci P2P i uruchamianie ich na zainfekowanych maszynach;

- wstrzykiwanie swojego kodu w działające procesy;

- przerywanie pracy różnych antywirusów i blokowanie dostępu do ich stron ich producentów;

- infekowanie plików na dyskach lokalnych i nośnikach wymiennych (podczas infekcji tworzony jest plik autorun.inf), oraz w folderach współdzielonych.

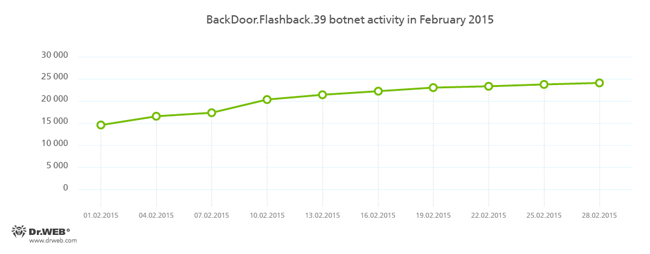

BackDoor.Flashback.39 dla Mac OS X

BackDoor.Flashback.39 rozpowszechniał się na dużą skalę w 2012 roku, korzystając z podatności podsystemu Javy do infekowania zaatakowanych maszyn. Ten złośliwy program został zaprojektowany do pobierania i wykonywania na zainfekowanych komputerach dowolnych plików wykonywalnych wskazanych w poleceniach wydawanych przez intruzów.

Zagrożenia dla Linuxa

Atakujący wciąż wykazują zainteresowanie systemami operacyjnymi z rodziny Linux. Przykładowo w lutym eksperci d/s bezpieczeństwa Doctor Web przebadali złożony, wielofunkcyjny backdoor dla Linuksa nazwany Linux.BackDoor.Xnote.1. Ten złośliwy program jest zdolny do wykonywania poleceń wydawanych przez intruzów służących do realizacji następujących operacji w systemie plików:

- wyświetlenie listy plików i katalogów zawartych w określonym katalogu;

- wysłanie rozmiaru katalogu na zdalny serwer;

- stworzenie pliku do zapisywania otrzymywanych danych;

- przyjęcie pliku;

- wysłanie pliku na serwer kontrolno-zarządzający;

- usunięcie pliku;

- usunięcie katalogu;

- zasygnalizowanie serwerowi gotowości do przyjęcia pliku;

- stworzenie katalogu;

- zmiana nazwy pliku;

- uruchomienie pliku.

Dodatkowo backdoor potrafi uruchomić proces powłoki z określonymi zmiennymi środowiskowymi i udzielić serwerowi C&C dostępu do tej powłoki, uruchomić proxy typu SOCKS na zainfekowanym komputerze, uruchomić swoją własną implementację portów i przeprowadzić ataki DDoS.

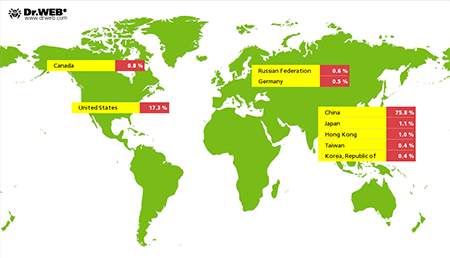

Sporą aktywnością wykazał się również Trojan Linux.BackDoor.Gates.5 przeprowadzający ataki DDoS na różne strony w Internecie. W lutym Doctor Web zarejestrował 1129 nowo-zaatakowanych adresów IP (o 3880 mniej, niż w listopadzie 2014). Tak jak poprzednio większość z nich była zlokalizowana w Chinach. Obrazuje to poniższa mapka:

Złośliwe i niezalecane strony www

W lutym 2015 Doctor Web dodał 22.033 URL do bazy Dr.Web zawierającej adresy niezalecanych stron www (w styczniu 2015 było ich 10.431, co daje przyrost o 111,2%). Jedną z metod ochrony przed takimi stronami jest moduł Kontroli Rodzicielskiej, dostępny m.in. w Dr.Web Security Space 10.0..

Złośliwe i niechciane programy zagrażające systemowi Android

W lutym wykryto dużą grupę złośliwych i potencjalnie niebezpiecznych programów dla Androida.

Zawierała ona:

moduły reklamowe

w ostatnim miesiącu agresywne moduły reklamowe tworzone przez twórców aplikacji dla Androida znowu stały się utrapieniem dla użytkowników tego systemu. Programy zawierające moduły tego typu zostały pobrane z Google Play przez miliony użytkowników.Ransomware

złośliwe aplikacje wykryte w lutym zawierały wiele nowych Trojanów żądających okupu. Niektóre z nich okazały się być wyjątkowo niebezpiecznymi programami-szantażystami szyfrującymi pliki użytkowników.Trojany SMS

w lutym baza wirusów Dr.Web została uzupełniona wieloma nowymi wpisami dotyczącymi Trojanów SMS, wysyłających wiadomości na numery Premium bez wiedzy i zgody użytkownika.Trojany bankowe

złośliwe programy "bankowe" wciąż są palącym problemem dla użytkowników Androida. W szczególności południowokoreańscy właściciele urządzeń z Androidem znów stali się celem ataków: do zainfekowania ich urządzeń przestępcy wykorzystali ponad 80 kampanii spamowych dystrybuujących wiadomości SMS zawierające linki służące do pobrania malware.