29 września 2017

We wrześniu liczne media raportowały, że cyberprzestępcy rozpoczęli aktywne wykorzystywanie przeglądarek użytkowników do nielegalnego wydobywania kryptowalut. Obecnie najbardziej popularną kryptowalutą wśród cyberprzestępców jest Monero (XMR).

Trojan górniczy, napisany w języku JavaScript, został dodany do baz wirusów Dr.Web pod nazwą Tool.BtcMine.1046. Gdy użytkownicy odwiedzali pewne strony www, skrypt w JavaScript wbudowany w kod strony www mógł rozpocząć wydobywanie kryptowaluty. Zgodnie z raportami od użytkowników, z chwilą “infekcji” obciążenie procesora osiągało 100% i wracało do normalnych wartości tylko po zamknięciu okna przeglądarki. Trudno powiedzieć, czy ten incydent jest rezultatem zhakowania stron www, czy też ich właściciele umyślnie wstrzyknęli kod “górnika” w swoje witryny. Obecnie, gdy użytkownicy próbują odwiedzić strony www zawierające ten skrypty, Antywirus Dr.Web ostrzega ich, że właśnie wykrył potencjalnie niebezpieczną zawartość.

Wkrótce potem do bazy wirusów został dodany kolejny podobny instrument, nazwany jako Tool.BtcMine.1048. Ten program górniczy również został napisany w JavaScript. Być może miał on stać się alternatywą dla osiągania dochodów z wyświetlania i „klikania” reklam, jednakże był on używany bez wyraźnego przyzwolenia ze strony odwiedzających stronę www. Innymi słowy, ta technologia może być używana zarówno do legalnego, jak i przestępczego osiągania dochodów w Internecie. Takie skrypty mogą być wstrzykiwane w kod strony www nie tylko przez ich właścicieli, ale również z „pomocą” nie mających skrupułów reklamodawców, lub w rezultacie zhakowania strony www. Dodatkowo funkcja wydobywania kryptowaluty może być również zaimplementowana we wtyczkach samodzielnie instalowanych przez użytkowników w ich przeglądarkach.

Również we wrześniu specjaliści d.s. bezpieczeństwa wykryli podatności w stosie protokołu Bluetooth, a analitycy Doctor Web wykryli, że cyberprzestępcy używali urządzeń Internetu Rzeczy (Internet of Things -IoT) do masowego wysyłania wiadomości e-mail typu spam.

Główne trendy września

- Programy górnicze napisane w JavaScript

- Cyberprzestępcy używają IoT do dystrybucji wiadomości typu spam

- Niebezpieczne podatności w stosie protokołu Bluetooth

Zagrożenie miesiąca

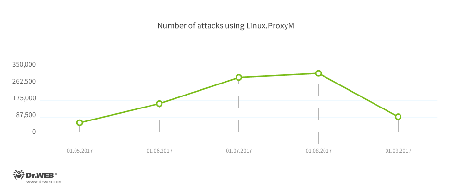

Doctor Web opublikował już artykuł o złośliwym programie Linux.ProxyM, który uruchamiał serwer proxy SOCKS na zainfekowanych przez niego urządzeniach z systemem Linux. Wersje tego trojana istnieją dla urządzeń posiadających następujące architektury sprzętowe: x86, MIPS, MIPSEL, PowerPC, ARM, Superh, Motorola 68000 i SPARC. Oznacza to, że ten trojan jest zdolny do działania na licznych urządzeniach typu “smart”, takich jak routery, dekodery telewizyjne, itp. Analitycy wirusów dowiedli, że cyberprzestępcy używali zainfekowanych urządzeń do dystrybucji spamu reklamującego zasoby z treściami tylko dla dorosłych. Urządzenie zainfekowane przez Linux.ProxyM wysyła średnio około 400 e-maili w ciągu jednego dnia. Aktywność tego botnetu została zilustrowana na poniższym wykresie:

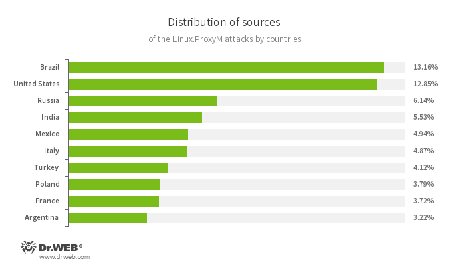

Większość urządzeń zainfekowanych przez Linux.ProxyM użytych do przeprowadzenia ataków znajdowała się w Brazylii. Stany Zjednoczone i Rosja zajęły odpowiednio drugie i trzecie miejsce.

Więcej informacji na temat Linux.ProxyM można znaleźć w artykule opublikowanym przez Doctor Web.

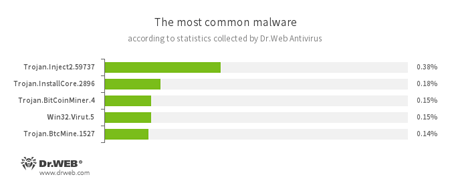

Najpopularniejsze zagrożenia na podstawie statystyk Antywirusa Dr.Web

- Trojan.Inject

- Rodzina złośliwych programów wstrzykujących złośliwy kod w procesy innych programów.

- Trojan.InstallCore

- Rodzina programów instalujących niepożądane i złośliwe aplikacje.

- Trojan.BitCoinMiner.4

- Trojan należący do rodziny złośliwych programów zaprojektowanych do skrytego wydobywania elektronicznej waluty BitCoin.

- Win32.Virut.5

- Polimorficzny wirus infekujący pliki wykonywalne. Jego działanie ma na celu zarządzanie zainfekowanymi komputerami z wykorzystaniem kanału IRC.

- Trojan.BtcMine

- Rodzina złośliwych programów w skrycie wykorzystujących moce obliczeniowe zainfekowanego komputera do wydobywania jednostek różnych walut elektronicznych np., Bitcoinów.

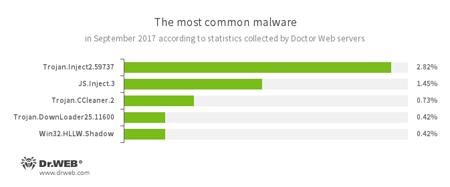

Najpopularniejsze zagrożenia na podstawie danych z serwerów statystyk Doctor Web

- Trojan.Inject

- Rodzina złośliwych programów wstrzykujących złośliwy kod w procesy innych programów.

- JS.Inject.3

- Rodzina złośliwych skryptów w JavaScript. Wstrzykują one złośliwy skrypt w kod HTML stron www.

- Trojan.CCleaner.2

- Złośliwy program wykryty w narzędziu CCleaner, aplikacji używanej do optymalizacji systemów operacyjnych Microsoft Windows.

- Trojan.DownLoader

- Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware.

- Win32.HLLW.Shadow

- Robak replikujący się poprzez przenośne nośniki danych i dyski sieciowe. Dodatkowo może on rozpowszechniać się w sieci z wykorzystaniem standardowego protokołu SMB. Potrafi pobierać pliki wykonywalne z serwera kontrolno-zarządzającego i uruchamiać je.

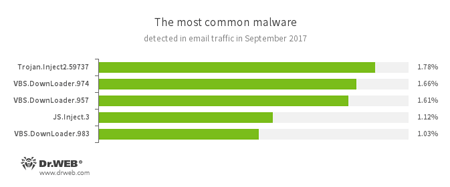

Statystyki dotyczące złośliwych programów wykrytych w ruchu poczty elektronicznej

- Trojan.Inject

- Rodzina trojanów wstrzykujących złośliwy kod w procesy innych programów.

- VBS.DownLoader

- Rodzina złośliwych skryptów VisualBasic. Pobierają i instalują na komputerze złośliwe oprogramowanie.

- JS.Inject.3

- Rodzina złośliwych skryptów JavaScripts. Wstrzykują złośliwy skrypt w kod HTML stron www.

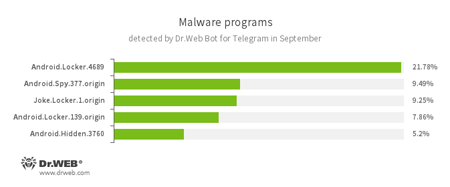

Najpopularniejsze zagrożenia na podstawie danych z Bota Dr.Web dla aplikacji Telegram

- Android.Locker

- Rodzina trojanów ransomware dla Androida. Potrafią zablokować urządzenie po wyświetleniu na ekranie urządzenia ostrzeżenia mówiącego o niezgodnym z prawem postępowaniu właściciela tegoż urządzenia. Aby odblokować urządzenie jego właściciel musi zapłacić okup.

- Android.Spy.337.origin

- Trojan dla Androida wykradający poufne informacje, w tym hasła użytkownika.

- Joke.Locker.1.origin

- Program-żart dla Androida blokujący ekran urządzenia i wyświetlający na nim “niebieski ekran śmierci” systemu Windows (BSOD – Blue Screen of Death).

- Android.Hidden

- Trojany dla Androida zdolne do ukrywania swoich skrótów na liście aplikacji zainfekowanego urządzenia.

Ransomware szyfrujące pliki

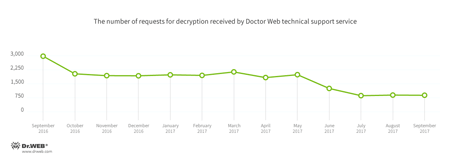

We wrześniu do wsparcia technicznego Doctor Web najczęściej docierały zgłoszenia pochodzące od ofiar następujących modyfikacji ransomware szyfrującego pliki:

- Trojan.Encoder.858 — 23.49% zgłoszeń;

- Trojan.Encoder.13671 — 5.33% zgłoszeń;

- Trojan.Encoder.11464 — 3.89% zgłoszeń;

- Trojan.Encoder.761 — 2.74% zgłoszeń;

- Trojan.Encoder.5342 — 2.02% zgłoszeń;

- Trojan.Encoder.567 — 2.00% zgłoszeń.

Dr.Web Security Space dla Windows chroni przed ransomware szyfrującym pliki

Niebezpieczne strony www

We wrześniu 2017 do bazy Dr.Web dodano 298324 adresów URL niezalecanych stron www.

| Sierpień 2017 | Wrzesień 2017 | Dynamika |

|---|---|---|

| + 275,399 | + 298,324 | +8.32% |

Złośliwe i niepożądane programy dla urządzeń mobilnych

We wrześniu ujawniono informacje o zidentyfikowaniu grupy niebezpiecznych podatności BlueBorne zaimplementowanych w protokole Bluetooth. Wynikające stąd problemy dotykają różnych urządzeń, włączając smartfony i tablety z Androidem. Te podatności pozwalają cyberprzestępcom na uzyskanie pełnej kontroli nad zaatakowanymi urządzeniami, na wykonywanie niezależnego kodu i na wykradanie poufnych informacji. Również w zeszłym miesiącu Google Play zostało zinfiltrowane przez trojana Android.BankBot.234.origin, który został zaprojektowany do wykradania informacji o kartach bankowych i kredytowych.

Pośród najbardziej godnych uwagi wydarzeń września powiązanych z mobilnym malware możemy wymienić:/p>

- Pojawienie się szczegółów na temat wcześniej wykrytych podatności w stosie protokołu Bluetooth;

- Wykrycie trojana bankowego w Google Play.

Dowiedz się więcej o złośliwych i niepożądanych programach dla urządzeń mobilnych z naszego specjalnego przeglądu.