Przegląd aktywności wirusów według Doctor Web – styczeń 2016

29 stycznia 2016

Pierwszy miesiąc 2016 roku był świadkiem pojawienia się nowych różnych trojanów dla Linuxa, włączając kolejną modyfikację trojana ransomware i niebezpiecznego backdoora zdolnego do robienia zrzutów ekranu, logowania naciśnięć klawiszy i wykonywania poleceń otrzymywanych od cyberprzestępców. Ponadto w styczniu analitycy bezpieczeństwa wykryli trojana dla Androida preinstalowanego w firmware smartfona produkowanego przez dobrze znanego producenta urządzeń elektronicznych. Co więcej, pod koniec miesiąca analitycy bezpieczeństwa Doctor Web wykryli różne złośliwe programy w Google Play.

Główne trendy stycznia

- Pojawienie się nowych złośliwych programów dla Linuxa

- Pojawienie się nowego ransomware szyfrującego pliki dla Linuxa

- Dystrybucja niebezpiecznego trojana w firmware systemu Android

Zagrożenie miesiąca

Pod koniec stycznia specjaliści Doctor Web przebadali wielofunkcyjnego trojana typu backdoor da urządzeń z systemem Linux. Składa się on z droppera, “arsenał” którego jest odpowiedzialny za wykonywanie głównych złośliwych funkcji. Uruchomiony, dropper wyświetla następujące okienko dlalogowe:

Jeśli trojan zostanie uruchomiony z powodzeniem, wypakowuje ze swojego kodu backdoora — swój główny złośliwy komponent — i zapisuje go w jednym z kilku folderów na dysku twardym zainfekowanego komputera. Sumarycznie ten moduł jest zdolny do wykonywania ponad 40 komend. Pośród nich znajduje się logowanie naciśnięć klawiszy w zainfekowanym komputerze (keylogging), oraz pobieranie i uruchamianie różnego oprogramowania. Ponadto, potrafi on wysyłać nazwy plików z określonego katalogu i ładować wybrane pliki na serwer. Dodatkowo trojan tworzy, usuwa i zmienia nazwy plików i katalogów, robi zrzuty ekranu, wykonuje polecenia powłoki (bash) i realizuje wiele innych złośliwych funkcji. Aby uzyskać więcej wiadomości na temat tego niebezpiecznego trojana zajrzyj do wiadomości opublikowanej przez Doctor Web.

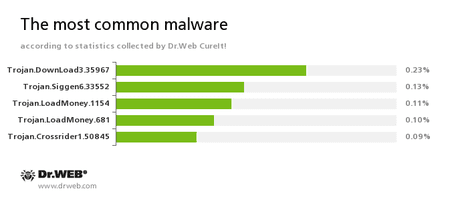

Najpopularniejsze zagrożenia wg. statystyk zebranych przez Dr.Web CureIt!

Trojan.DownLoad3.35967

Trojan potrafiący pobierać z Internetu inne złośliwe oprogramowanie i instalować je na zainfekowanym komputerze.Trojan.Siggen6.33552

Złośliwy program zaprojektowany do instalowania na zainfekowanym komputerze innego niebezpiecznego oprogramowania.Trojan.LoadMoney

Rodzina trojanów typu downloader generowana przez serwery przynależne do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują w zainfekowanym systemie różne niechciane programy.Trojan.Crossrider1.50845

Trojany zaprojektowane do wyświetlania różnego rodzaju reklam.

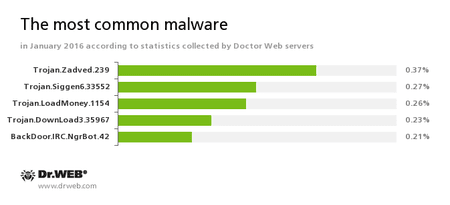

Najpopularniejsze zagrożenia wg. serwerów statystyk Doctor Web

Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych. Dodatkowo malware potrafi podmieniać reklamy wyświetlane na różnych stronach internetowych.Trojan.Siggen6.33552

Złośliwy program zaprojektowany do instalowania na zainfekowanym komputerze innych niebezpiecznych programów.Trojan.LoadMoney

Rodzina trojanów typu downloader generowana przez serwery przynależne do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują na komputerze ofiary różne niechciane programy.Trojan.DownLoad3.35967

Trojan potrafiący pobierać z Internetu inne złośliwe oprogramowanie i instalować je na zainfekowanym komputerze.BackDoor.IRC.NgrBot.42

Dość powszechny trojan znany analitykom bezpieczeństwa informacji od 2011 roku. Złośliwe programy z tej rodziny są zdolne do wykonywania na zainfekowanej maszynie kontrolowanej przez cyberprzestępców poprzez protokół wiadomości tekstowych IRC (Internet Relay Chat) różnych złośliwych poleceń.

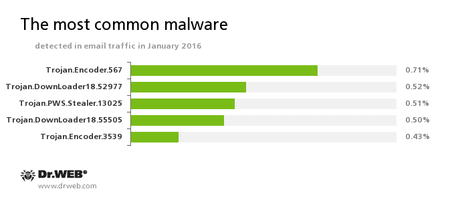

Statystyki dotyczące złośliwych programów wykrytych w ruchu poczty elektronicznej

Trojan.Encoder.567

Złośliwy program należący do rodziny trojanów ransomware szyfrujących pliki i żądających okupu za ich odszyfrowanie. Ten program potrafi szyfrować ważne pliki użytkownika, przykładowo należące do następujących typów: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.Trojan.DownLoader

Rodzina trojanów typu downloader wykorzystujących podatności aplikacji biurowych i potrafiących pobierać na zaatakowany komputer inne złośliwe programy.Trojan.PWS.Stealer

Rodzina trojanów zaprojektowanych do wykradania haseł i innych poufnych informacji zapisanych na zainfekowanym komputerze.Trojan.Encoder.3539

Złośliwy program należący do rodziny trojanów ransomware szyfrujących pliki i żądających okupu za odszyfrowanie zaatakowanych danych.

Botnety

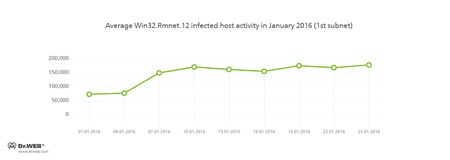

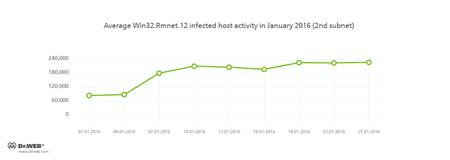

Analitycy bezpieczeństwa Doctor Web kontynuują monitorowanie botnetów stworzonych przez cyberprzestępców z użyciem niebezpiecznego infektora plików Win32.Rmnet.12.

Rmnet to rodzina wirusów rozpowszechniających się bez interwencji użytkownika. Mogą one wbudowywać zawartość w załadowane strony www (co teoretycznie daje cyberprzestępcom możliwość uzyskania dostępu do informacji o kontach bankowych ofiar) jak i wykradać ciasteczka i hasła zapisane w popularnych klientach FTP i wykonywać inne polecenia wydawane przez cyberprzestępców.

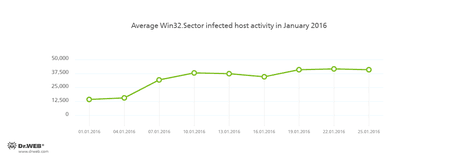

Botnet składający się z komputerów zainfekowanych wirusem Win32.Sector wciąż pozostaje aktywny. Ten złośliwy program potrafi wykonywać następujące działania:

- Pobierać różne pliki wykonywalne poprzez sieć P2P i uruchamiać je na zainfekowanych maszynach.

- Wstrzykiwać swój kod w działające procesy.

- Zapobiegać działaniu niektórych antywirusów i blokować dostęp do stron www ich producentów.

- Infekować pliki na dyskach lokalnych, nośnikach wymiennych (gdzie malware tworzy podczas procesu infekcji plik autorun.inf) i w folderach współdzielonych.

Jego średnią dzienną aktywność można zobaczyć na następującej ilustracji:

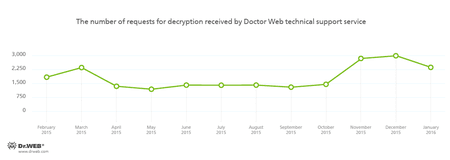

Ransomware szyfrujące pliki

Najpopularniejsze programy ransomware w styczniu 2016

Dr.Web Security Space 11.0 dla Windows

chroni przed ransomware szyfrujacym pliki

Ta funkcjonalność nie jest dostępna w Antywirusie Dr.Web dla Windows

| Zapobieganie Utracie Danych | |

|---|---|

|  |

Linux

Styczeń 2016 okazał się być dość owocnym miesiącem z przyczyny wykrycia rekordowej liczby trojanów dla Linuxa. Na początku stycznia analitycy bezpieczeństwa Doctor Web przebadali nową modyfikację Linux.Encoder.3. Twórcy wirusów poprawili kolejną wersję tego trojana ransomware, usuwając błędy w kodzie popełnione w poprzednich wersjach. Niemniej jednak, niektóre cechy architektury Linux.Encoder.3 nadal umożliwiają odszyfrowanie zaszyfrowanych plików.

Linux.Encoder.3 nie wymaga uprawnień root’a — uprawnienia serwera www są wystarczające dla trojana do zaszyfrowania wszystkich plików w katalogu domowym strony www. Główna funkcjonalność Linux.Encoder.3 leży w jego zdolności do pamiętania dat utworzenia lub modyfikacji plików, które zmienione po zaszyfrowaniu są następnie zamieniane na te określone wcześniej, przed zaszyfrowaniem. Co więcej, cyberprzestępcy zmienili algorytmy szyfrowania używane przez trojana: każda próbka tego złośliwego programu używa swojego własnego unikalnego klucza szyfrującego stworzonego w oparciu o parametry zaszyfrowanych plików i wartości generowane losowo. Aby uzyskać więcej informacji na temat tego trojana, zajrzyj do przeglądu opublikowanego przez Doctor Web.

Niedługo potem specjaliści Doctor Web wykryli trojana Linux.Ekoms.1, o którym możesz przeczytać w naszej wiadomości. Co każde 30 sekund, Linux.Ekoms.1 robi zrzut ekranu i zapisuje go w katalogu tymczasowym w formacie JPEG. Katalog tymczasowy jest ładowany na serwer z określoną częstotliwością. Ten złośliwy program potrafi również wysyłać do cyberprzestępców pliki z zainfekowanej maszyny i pobierać oraz zapisywać pliki otrzymywane od nich.

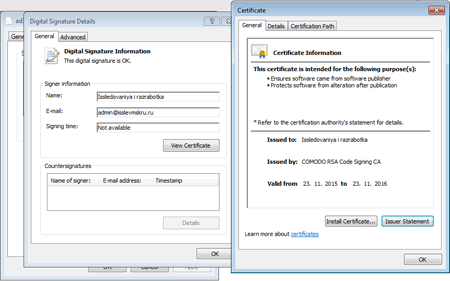

Warto zauważyć, że Trojan.Ekoms.1, wersja dla Windows trojana Linux.Ekoms.1, również została zarejestrowana przez Doctor Web w styczniu. Uruchomiony, sprawdza folder %appdata% pod kątem określonych plików wykonywalnych w celu zapobiegnięcia infekcjom innymi trojanami. Oprócz pobierania zrzutów ekranu, Trojan.Ekoms.1 tworzy plik z rozszerzeniem .kkt zawierający informacje o naciskanych klawiszach i plik który jest uzupełniony rozszerzeniem .ddt i zawierający listę plików w folderach. Te dwa pliki są wysyłane na serwer. Warto zauważyć, że te pliki są również wymienione w Linux.Ekoms.1, ale analogiczny trojan dla Linuxa nie posiada kodu odpowiedzialnego za ich przetwarzanie. Tak jak trojan dla Linuxa, Trojan.Ekoms.1 potrafi rejestrować dźwięk i zapisywać go w formacie WAV, jednakże ta funkcja również i w tej modyfikacji nie jest używana. Trojan posiada ważny podpis cyfrowy zarejestrowany na firmę nazwaną “Issledovaniya i razrabotka” i certyfikat główny wystawiony przez Comodo.

Pod koniec stycznia kilka popularnych stron www i blogów opublikowało informację o rzekomo zupełnie nowym trojanie dla Linuxa — “TheMoon”, jednakże ten trojan, nazwany jako Linux.Themoon.2 jest wykrywany przez programy Dr.Web dla Linuxa już od 14 grudnia 2015. Aby zapoznać się ze szczegółami technicznymi tego złośliwego programu, zajrzyj do przeglądu.

Niebezpieczne strony www

W ciągu stycznia 2016 do bazy wirusów Dr.Web dodano 625588 URL-i niezalecanych stron www.

| grudzień 2015 | styczeń 2016 | Dynamika |

|---|---|---|

| +210,987 | +625,588 | +196% |

Dowiedz się więcej o niezalecanych stronach www według Dr. Web

Złośliwe i niepożądane programy dla urządzeń mobilnych

Poprzedni miesiąc jeszcze raz pokazał, że cyberprzestępcy nie stracili zainteresowania urządzeniami mobilnymi z Androidem. Na przykład w połowie stycznia analitycy bezpieczeństwa Doctor Web wykryli Android.Cooee.1, niebezpiecznego trojana zaprojektowanego do pobierania i instalowania różnych aplikacji, zagnieżdżonego w firmware smartfona Philips s307. Pod koniec miesiąca analitycy Doctor Web wykryli ponad 60 gier w Google Play zarażonych wirusem Android.Xiny.19.origin. Ten trojan potrafi w skrycie uruchamiać pliki apk otrzymane z serwera, pobierać aplikacje i zachęcać użytkownika do instalowania różnego oprogramowania. Wyświetla również denerwujące reklamy.

Pośród najbardziej godnych zauważenia wydarzeń stycznia powiązanych z malware dla urządzeń mobilnych możemy wymienić

- Wykrycie trojana wbudowanego w dużą liczbę gier w Google Play

- Dystrybucja trojana preinstalowanego w firmware telefonu Philips s307

Dowiedz się więcej o złośliwych i niepożądanych programach dla urządzeń mobilnych z naszego specjalnego przeglądu.

[% END %]