Przegląd aktywności wirusów w roku 2015 według Doctor Web

29 grudnia 2015

Użytkownicy i analitycy bezpieczeństwa zapamiętają ten rok z przyczyny szerokiego rozpowszechnienia się ransomware szyfrującego pliki dla Linuxa które zdołały zainfekować ponad 3000 komputerów na całym świecie. Co więcej, w 2015 roku zarejestrowano dużą liczbę nowych złośliwych programów dla Microsoft Windows, najbardziej popularnego systemu operacyjnego wśród użytkowników na całym świecie. Pośród nich znalazły się nowe enkodery, backdoory, programy szpiegujące i programy górnicze pozyskujące kryptowaluty. Również i liczba nowych trojanów dla Mac OS X uległa dramatycznego zwiększeniu — tym samym liderami pośród malware dla tej platformy zostały programy reklamowe i instalatory niechcianych aplikacji. Bazy wirusów Dr.Web zostały zaktualizowane o nowe wpisy dotyczące malware wymierzonego w Google Android. Sądząc na podstawie liczby znanych zagrożeń, ten system operacyjny zajął drugie miejsce, tuż za Microsoft Windows. W 2015 roku liczni oszuści kontynuowali opracowywanie nowych, podstępnych schematów. Na koniec, przez cały rok jak i w zeszłym miesiącu wszystkie znane botnety wciąż kontynuowały swoje działanie. Pośród najbardziej aktywnych znalazły się te stworzone z użyciem wirusów plikowych Win32.Rmnet.12 i Win32.Sector.

Główne trendy roku

- Dystrybucja niebezpiecznego ransomware szyfrującego pliki dla Linuxa

- Wzrost liczby malware dla Mac OS X

- Pojawienie się nowego malware dla Google Android

- Dystrybucja nowych złośliwych programów dla Windows

Najbardziej godne uwagi wydarzenia w 2015 roku

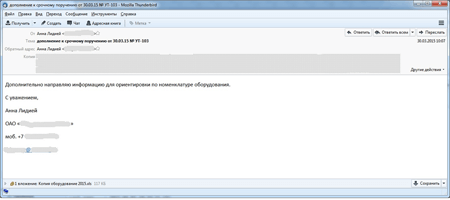

Tej wiosny analitycy bezpieczeństwa Doctor Web przebadali trojana BackDoor.Hser.1 wymierzonego w podmioty związane z obronnością Rosji. Trojan rozpowszechniał się poprzez masowe mailingi na prywatne i firmowe adresy e-mail pracowników więcej niż dziesięciu firm będących członkami słynnych rosyjskich grup przedsiębiorstw. Wszystkie te firmy były zaangażowane w działania powiązane z obronnością lub działały na rzecz przemysłu zbrojeniowego.

Złośliwe wiadomości miały załączony plik Microsoft Excel zawierający exploita dla tego programu. W ten sposób trojan penetrował zaatakowany komputer. Co więcej, po otrzymaniu komendy ten złośliwy program potrafi wysyłać na zdalny serwer listę aktywnych procesów działających na zainfekowanym komputerze, pobierać i uruchamiać inne złośliwe aplikacje, jak i otwierać konsolę wiersza poleceń i wykonywać przekierowania operacji wejścia/wyjścia na serwer cyberprzestępców, co pozwala przestępcom na uzyskanie kontroli nad zainfekowanym komputerem. Aby uzyskać więcej informacji na temat BackDoor.Hser.1 proszę zapoznać się ze stosownym artykułem.

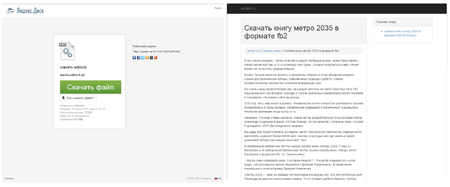

W czerwcu cyberprzestępcy zhakowali stronę www rosyjskiego Centrum Badania Opinii Publicznej (VTsIOM). Załadowali na serwer VTsIOM podstrony oferujące użytkownikom pobranie złośliwego programu udającego różne niegroźne pliki.

Wszystkie załadowane pliki zawierały złośliwy program należący do rodziny Trojan.DownLoader, reprezentacji której zostali zaprojektowani do skrytego pobierania i instalowania na zaatakowanym komputerze różnych niebezpiecznych aplikacji. Używając tego downloadera, cyberprzestępcy byli zdolni do instalacji programów górniczych pozyskujących kryptowaluty i inne złośliwe programy. Zgodnie ze statystykami zebranymi przez analityków Doctor Web, z przyczyny dużej popularności strony www VTsIOM, dziesiątki tysięcy użytkowników stało się ofiarami tego oszukańczego schematu.

W sierpniu analitycy bezpieczeństwa Doctor Web wykryli wirusa Trojan.BtcMine.737, niebezpiecznego trojana stworzonego do pozyskiwania kryptowaluty z użyciem zasobów zaatakowanego komputera. Tak jak robak sieciowy, był on w stanie “podróżować” w sieci bez interwencji użytkownika w celu infekowania wszystkich komputerów podłączonych do niej.

Tej jesieni zarejestrowano też rozpowszechnianie się wirusa Trojan.MWZLesson, potrafiącego infekować terminale POS. Niezależnie od swoich szpiegowskich i złośliwych funkcji był w stanie zapisywać i wysyłać na serwer kontrolno-zarządzający informacje na temat kart bankowych. Analitycy wykazali, że ten trojan był modyfikacją BackDoor.Neutrino.50, innego złośliwego programu. Oprócz zdolności do działania na terminalach POS, BackDoor.Neutrino.50 był zdolny do wykradania informacji zapisanych przez klienta Microsoft Mail i szczegółów konta używanego do uzyskania dostępu do zasobów z użyciem protokołu FTP z wielu dobrze znanych klientów FTP, do wykonywania kilku ataków DDoS i do infekowania komputerów w sieci lokalnej.

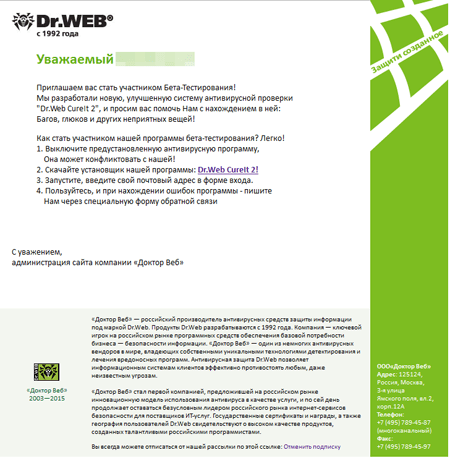

We wrześniu 2015 twórcy wirusów próbowali dystrybuować Trojan.PWS.Stealer.13052 poprzez wiadomości e-mail sugerujące, że pochodzą one od Doctor Web.

Użytkownicy otrzymywali ofertę wzięcia udziału w testach nieistniejącego narzędzia nazwanego “Dr.Web CureIt 2”, pod płaszczykiem którego znajdował się trojan penetrujący komputer. Doctor Web w porę ostrzegł użytkowników o tym incydencie w następującej wiadomości.

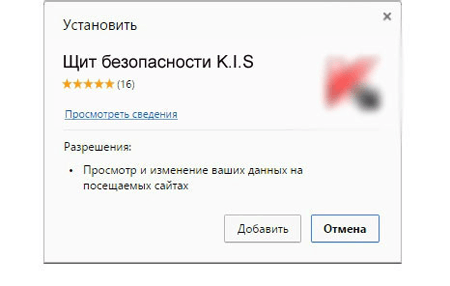

Jednakże twórcy wirusów nie ograniczyli swej złośliwej aktywności do użycia nazwy twórcy Antywirusów Dr.Web. Niedługo potem spróbowali dystrybucji kolejnego złośliwego programu korzystając z nazwy innego producenta oprogramowania antywirusowego.

Ten trojan nazwany Trojan.BPLug.1041 został opisany w artykule opublikowanym przez Doctor Web.

Na koniec rozpowszechnienie się Linux.Encoder.1, ransomware szyfrującego pliki które zdołało zainfekować ponad 3000 stron www zlokalizowanych na serwerach Linux, stało się jednym z najbardziej spektakularnych wydarzeń w 2015 roku. Ten trojan jest daleki od bycia pierwszym malware tego typu dla Linuxa. W sierpniu 2014 Doctor Web ogłosił pojawienie się nowego trojana nazwanego Trojan.Encoder.737, który był zdolny do szyfrowania plików zgromadzonych na serwerach NAS firmy Synology. Jednakże obszar dystrybucji wirusa Linux.Encoder.1 przełamał wszelkie rekordy.

Sytuacja z wirusami

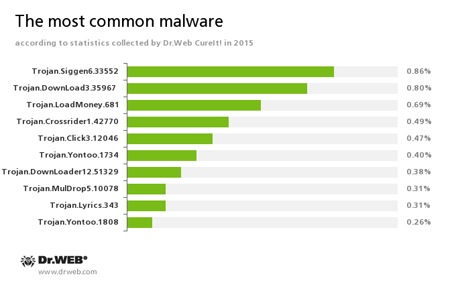

Na podstawie statystyk zebranych w 2015 roku z użyciem Dr.Web CureIt! Trojan.Siggen6.33552, złośliwy program zaprojektowany do instalowania na zaatakowanym komputerze innego malware, stał się najczęściej wykrywanym trojanem. Drugie miejsce zajął Trojan.DownLoad3.35967, downloader zdolny do pobierania i instalowania niechcianych aplikacji. Trzecie miejsce należy do Trojan.LoadMoney.681 — kolejnego programu typu downloader. Następujący diagram pokazuje dziesięć złośliwych programów najczęściej wykrywanych przez Dr.Web CureIt! w 2015 roku:

Trojan.Crossrider1.42770

Trojan zaprojektowany do wyświetlania różnych reklam.Trojan.Click

Rodzina złośliwych programów zaprojektowanych do generowania ruchu na różnych stronach www poprzez przekierowywanie użytkowników na odpowiednie witryny.Trojan.Yontoo

Te wtyczki do popularnych przeglądarek wyświetlają użytkownikom reklamy podczas przeglądania stron www.Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zainfekowany komputer innego malware.Trojan.MulDrop5.10078

Trojan typu dropper zaprojektowany do rozpakowywania innych złośliwych programów i uruchamiania ich na zainfekowanym komputerze.Trojan.Lyrics

Rodzina trojanów wyświetlających denerwujące reklamy i otwierających podejrzane strony www bez zgody użytkownika.

Statystyki wyświetlone powyżej pokazują że spośród malware wykrytego przez Dr.Web CureIt! w 2015 roku, programy reklamowe, instalatory niechcianych aplikacji i programy typu downloader miały dominującą pozycję w zestawieniach.

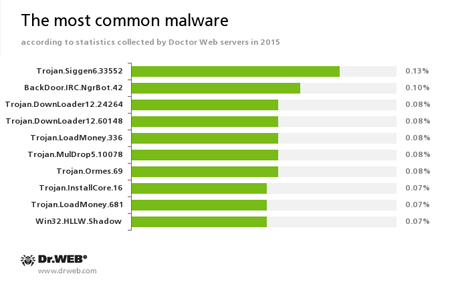

Możemy też obejrzeć tego typu zestawienie opierając się danych zebranych w ciągu roku przez serwery statystyk Doctor Web. Liderem jest tu instalator niechcianych aplikacji nazwany Trojan.Siggen6.33552. Drugie miejsce należy do BackDoor.IRC.NgrBot.42, który jest znany analitykom bezpieczeństwa informacji od 2011 roku. Złośliwe programy z tej rodziny są zdolne do wykonywania na zainfekowanej maszynie wydawanych przez intruzów komend, a kontrola tych maszyn przez cyberprzestępców odbywa się poprzez protokół wiadomości tekstowych IRC (Internet Relay Chat). Również spośród liderów w częstotliwości wykrywania możemy wymienić programy typu downloader należące do rodziny Trojan.Downloader. Poniżej możemy zobaczyć zestawienie najczęściej wykrywanych złośliwych programów, dane do którego pochodzą z serwerów statystyk Doctor Web:

Trojan.LoadMoney

Rodzina trojanów typu downloader generowana przez serwery przynależne do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują na komputerze ofiary różne niechciane programy.Trojan.Ormes.69

Trojan wyświetlający w przeglądarce denerwujące reklamy.Trojan.InstallCore.16

Trojan instalujący programy reklamowe i niechciane programy, znany też jako Trojan.Packed.24524.Win32.HLLW.Shadow

Robak sieciowy potrafiący wykorzystywać do swojego rozpowszechniania się podatności w Microsoft Windows. Robak jest znany pod nazwami Conficker i Kido.

Statystyki pokazują, że twórcy wirusów są wciąż zainteresowani tworzeniem instalatorów niechcianych aplikacji i programów reklamowych, ponieważ są one prawdopodobnie najbardziej dochodowymi rodzajami malware. Ta sama tendencja miała miejsce w roku 2014.

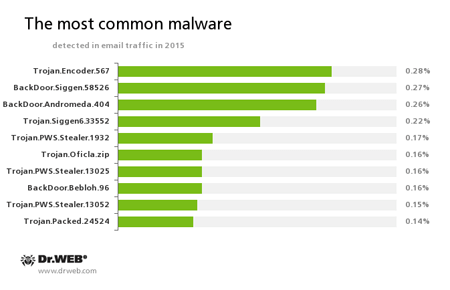

Pośród złośliwych załączników dystrybuowanych w wiadomościach e-mail, liderem na rok 2015 zostało niebezpieczne ransomware szyfrujące pliki nazwane Trojan.Encoder.567. Szyfruje ono pliki i żąda okupu za odszyfrowanie zaatakowanych danych. Trojan.Encoder.567 potrafi szyfrować ważne pliki użytkownika, należące przykładowo do następujących rodzajów: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

Na drugim miejscu znalazł się BackDoor.Siggen.58526. Ten trojan potrafi pobierać złośliwe programy i uruchamiać je na zainfekowanym komputerze bez wiedzy użytkownika, oraz wykonywać polecenia otrzymywane od cyberprzestępców. Trzecie miejsce należy do BackDoor.Andromeda.404, trojana typu downloader zaprojektowanego do pobierania innych złośliwych programów ze zdalnych serwerów i uruchamiania ich na zaatakowanej maszynie. Dziesięć najpopularniejszych złośliwych aplikacji wykrytych w ciągu całego roku w ruchu poczty elektronicznej przez oprogramowanie antywirusowe Dr.Web, zostało przedstawione na poniższym diagramie:

Oprócz wyżej wymienionych trojanów w 2015 roku wykryto w wiadomościach e-mail następujące złośliwe programy:

Trojan.PWS.Stealer

Rodzina trojanów zaprojektowana do wykradania haseł i innych poufnych infomacji zapisanych na zainfekowanym komputerze.Trojan.Oficla

Rodzina trojanów dystrybuowanych głównie poprzez wiadomości e-mail. Gdy jeden z tych trojanów zainfekuje system, ukrywa swoją dalszą działalność. Trojan.Oficla podłącza komputer do botnetu, który pozwala cyberprzestępcom na ładowanie innego złośliwego oprogramowania na zaatakowaną maszynę. Gdy system zostanie zainfekowany, cyberprzestępcy którzy uruchomili botnet uzyskują kontrolę nad komputerem ofiary. W szczególności, stają się zdolni do załadowania, zainstalowania i użycia dowolnie wybranych złośliwych programów.BackDoor.Bebloh.96

Złośliwy program należący do rodziny trojanów bankowych. Ta aplikacja stanowi zagrożenie dla użytkowników usług e-bankowości (RBS), ponieważ zezwala cyberprzestępcom na wykradanie poufnych informacji poprzez przechwytywanie danych wprowadzanych w formularzach wyświetlanych w oknie przeglądarki i poprzez wbudowywanie złośliwego kodu w strony www banku.Trojan.Packed.24524

Trojan który instaluje adware i inne niechciane aplikacje, znany również jako Trojan.InstallCore.16.

Możemy dojść do wniosku, że w 2015 roku oprócz trojanów typu downloader twórcy wirusów dystrybuujący malware poprzez wiadomości e-mail stali się bardziej zainteresowani rozwojem ransomware szyfrującego pliki i backdoorów zdolnych do wykradania z zainfekowanych komputerów haseł i innych poufnych danych.

Botnety

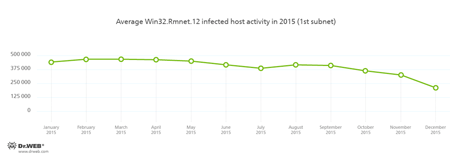

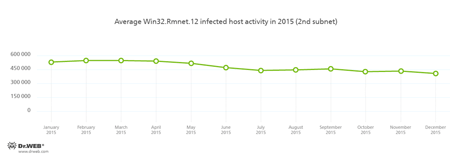

W ciągu całego roku analitycy bezpieczeństwa Doctor Web kontynuowali wnikliwe obserwacje aktywności kilku botnetów stworzonych przez cyberprzestępców z użyciem różnego malware. Co więcej, zaobserwowali, że aktywność botnetu wirusa Win32.Rmnet.12 stopniowo spadała wraz z upływem roku. Ten niebezpieczny wirus składa się z kilku modułów i potrafi wbudowywać treści w załadowane strony www, przekierowywać użytkowników na określone witryny i wysyłać dane wprowadzone przez użytkownika na zdalne serwery. Oprócz tego Win32.Rmnet.12 potrafi wykradać hasła zapisane w popularnych klientach FTP I wykonywać różne komendy wydawane przez cyberprzestępców. Jest również zdolny do replikacji infekując pliki wykonywalne. Co więcej, wirus potrafi rozpowszechniać się za pomocą skryptów napisanych w VBScript i wbudowanych w strony www. Aktywność dwóch podsieci botnetu Win32.Rmnet.12 jest pokazana na poniższych diagramach:

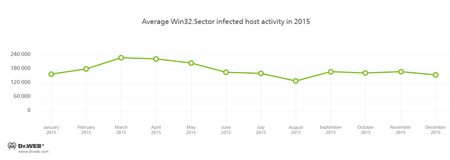

Kolejny wirus plikowy, Win32.Sector, jest znany analitykom bezpieczeństwa od 2008 roku. Jego celem jest pobieranie plików wykonywalnych z sieci P2P i uruchamianie ich na zaatakowanym komputerze. Wirus potrafi osadzać siebie w działających procesach i rozpowszechniać się infekując pliki zapisane na dyskach lokalnych, nośnikach wymiennych i folderach współdzielonych. Na początku roku aktywność tego botnetu nieznacznie wzrosła, jednakże na jesieni zarejestrowano tendencję do jej spadku:

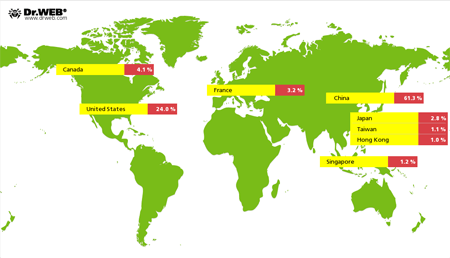

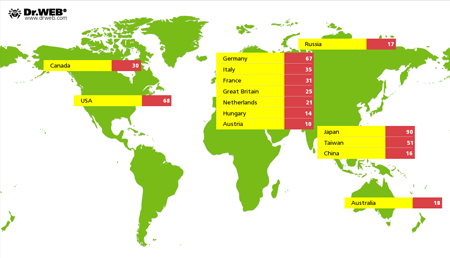

W ciągu 2015 roku specjaliści Doctor Web kontynuowali monitorowanie aktywności wirusa Linux.BackDoor.Gates.5. Ten trojan potrafi przeprowadzać ataki DDoS na różne strony www. W sumie cyberprzestępcy przeprowadzili 31880 takich ataków. Większość zaatakowanych stron www (to jest więcej niż 61%) było zlokalizowanych w Chinach. Stany Zjednoczone zajęły drugie miejsce, a Kanada trzecie. Następujący diagram ilustruje rozkład geograficzny ataków DDoS zorganizowanych w 2015 roku z użyciem Linux.BackDoor.Gates.5:

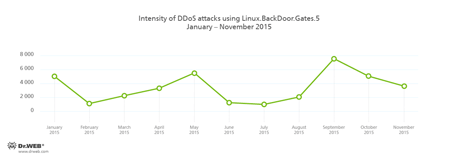

Liczba ataków DDoS zmieniała się okresowo i w grudniu osiągnęła zero. Na poniższej ilustracji można obejrzeć intensywność ataków DDoS z użyciem Linux.BackDoor.Gates.5 (szacując ją na podstawie liczby unikalnych adresów IP) za okres od stycznia do listopada 2015:

Ransomware szyfrujące pliki

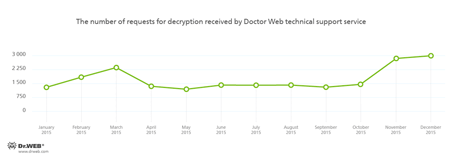

Tak jak w 2014 roku, ransomware szyfrujące pliki stanowiły poważne zagrożenie dla użytkowników i słusznie zostały uznane za najbardziej niebezpieczną rodzinę malware. Jeśli rok temu średnia liczba zgłoszeń odbieranych od użytkowników zaatakowanych urządzeń przez Wsparcie Techniczne Doctor wynosiło około 1000 przypadków, to z końcem roku 2015 ta liczba zwiększyła się prawie trzykrotnie:

Najpopularniejsze programy ransomware w 2015 roku

- Trojan.Encoder.567

- Trojan.Encoder.858

- BAT.Encoder

- Trojan.Encoder.741

- Trojan.Encoder.761

- Trojan.Encoder.556

- Trojan.Encoder.398

- Trojan.Encoder.2843

- Trojan.Encoder.888

- Trojan.Encoder.263

Aby zapobiec utracie ważnych plików postępuj zgodnie z poniższymi wskazówkami:

- Upewnij się, że Ochrona zapobiegawcza w ustawieniach Dr.Web Security Space (wersja 9, 10 i 11) jest włączona. Może ona ochronić Twój komputer przed nieznanymi zagrożeniami, niezawartymi w bazie wirusów Dr.Web.

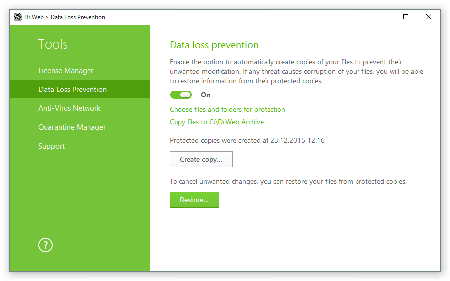

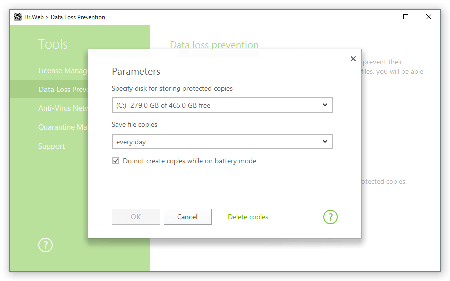

- Następnie w sekcji Narzędzia włącz opcję “Zapobieganie utracie danych” i skonfiguruj parametry przechowywania dla kopii zapasowych Twoich ważnych plików.

- Stwórz kopię zapasową krytycznych danych i skonfiguruj jej automatyczne zapisywanie wybierając odpowiadający Ci okres wykonywania tej operacji.

Te działania, razem z Twoją ostrożnością, ochronią Twój komputer przed większością istniejących zagrożeń, włączając ransomware szyfrujące pliki.

Linux

Najbardziej warte odnotowania wydarzenie z zakresu bezpieczeństwa informacji w systemach Linux to rozpowszechnianie się ransomware szyfrującego pliki nazwanego Linux.Encoder.1. Ten trojan penetrujący oparte na Linuxie serwery www wykorzystuje podatności w popularnych systemach zarządzania treścią (CMS) i do 24 listopada 2015 zainfekował ponad 3000 stron www.

Wykorzystując nieznaną podatność cyberprzestępcy wstrzykiwali skrypt powłoki pomagający w wykonywaniu różnych poleceń wysyłanych ze zdalnego serwera. Program dropper wirusa Linux.Encoder.1, który został załadowany na zaatakowany serwer, identyfikował architekturę systemu operacyjnego (32 lub 64 bity), wypakowywał ze swojego kodu odpowiednią próbkę ransomware szyfrującego pliki, uruchamiał ją, a następnie inicjował swoje własne usunięcie. Warto zauważyć, że trojan działa z powodzeniem wykorzystując uprawnienia serwera www. Innymi słowy, nie wymaga pozyskania uprawnień root’a. Aby uzyskać więcej informacji na temat tego trojana, zajrzyj do artykułu.

Niedługo po tym incydencie analitycy bezpieczeństwa Doctor Web zarejestrowali kilka wcześniejszych modyfikacji tego ransomware. Jedna z nich została nazwana Linux.Encoder.2. Możesz przeczytać o funkcjonalnościach i różnicach odpowiednika Linux.Encoder.1 w przeglądzie opublikowanym przez Doctor Web.

Jednakże ataki na linuksowe serwery www były już rejestrowane na wiosnę 2015. Linux.BackDoor.Sessox.1, trojan wykryty w kwietniu, otrzymywał komendy IRC (Internet Relay Chat) i był w stanie atakować określony serwer internetowy wysyłając powtarzające się żądania GET. Linux.BackDoor.Sessox.1 skanował również zaatakowany serwer pod kątem podatności ShellShock, pozwalającej na wykonywanie samodzielnego kodu. Aby uzyskać więcej informacji na temat tego trojana, zajrzyj do tej wiadomości.

W roku 2015 analitycy bezpieczeństwa Doctor Web wykryli pewną liczbę trojanów typu backdoor dla Linuxa. Jeden z nich był opisany w lutym. Schemat dystrybucji tego trojana był typowy: cyberprzestępcy hakowali hasła do kont użytkownika aby uzyskać dostęp poprzez SSH i instalowali Linux.BackDoor.Xnote.1. Miał on również standardowy cel — wykonywanie poleceń cyberprzestępców. Oprócz tego Linux.BackDoor.Xnote.1 potrafi uruchomić powłokę z określonymi zmiennymi systemowymi i udzielić dostępu do tej powłoki dla serwera kontrolno-zarządzającego. Potrafi również uruchomić na zainfekowanej maszynie proxy SOCKS lub uruchomić swoją własną implementację serwera portmap.

Linux.BackDoor.Dklkt.1, kolejny backdoor dla Linuxa, został wykryty w czerwcu. Celem tego trojana było wykonywanie kilku rodzajów ataków DDoS. W sierpniu analitycy Doctor Web odkryli dużą liczbę złośliwych programów zdolnych do infekowania routerów z systemem Linux. Sumarycznie wspomniane złośliwe programy zainfekowały 1439 urządzenia; co więcej, w 649 przypadkach udało się określić położenie geograficzne zainfekowanych urządzeń — większość incydentów miała miejsce w Japonii. Użytkownicy w Niemczech, USA i na Tajwanie również ucierpieli od tych ataków.

We wrześniu Doctor Web opublikował artykuł o Linux.Ellipsis.1, który był godny uwagi z racji na swoje “paranoidalne” zachowanie się. Został zaprojektowany do tworzenia na zaatakowanym komputerze serwera proxy, który był wykorzystywany w celu zapewnienia anonimowości podczas dostępu do urządzeń zhakowanych przez inny złośliwy program — Linux.Ellipsis.2. Sądząc na podstawie niektórych jego funkcjonalności, jest on dziełem tego samego twórcy wirusów i został zaprojektowany do łamania haseł metodą brute-force.

Ostatecznie możemy powiedzieć, że zainteresowanie cyberprzestępców systemami Linux ciągle wzrasta — tym samym, w niedalekiej przyszłości, bardzo prawdopodobne staje się pojawienie się nowego malware dla tej platformy.

Mac OS X

Twórcy wirusów stają się coraz to bardziej zainteresowani braniem sobie za cel użytkowników maszyn firmy Apple. Większość zagrożeń dla komputerów Apple wykrytych w 2015 roku to programy reklamowe i instalatory niechcianych aplikacji. Wyjątkiem jest nowa modyfikacja trojana Mac.BackDoor.OpinionSpy, wykryta na początku roku, choć sam trojan jest znany ekspertom od bezpieczeństwa informacji od 2010 roku.

Pomimo faktu, że twórcy tej aplikacji określają ją jako narzędzie do przeprowadzania badań marketingowych, Mac.BackDoor.OpinionSpy jest w pełni rozwiniętym trojanem szpiegującym, śledzącym działania użytkownika i wysyłającym na serwer kontrolno-zarządzający wszystkie informacje na temat odwiedzanych stron www, otwartych zakładek i klikniętych linków. Monitoruje on również ruch przesyłany przez kartę sieciową komputera Apple, włączając ruch wygenerowany przez komunikatory (takie jak Microsoft Messenger, Yahoo! Messenger, AIM, iChat). Dowiedz się więcej na temat tego backdoora z artykułu opublikowanego przez Doctor Web.

Pośród najczęściej wykrywanych instalatorów niechcianych aplikacji dla Mac OS X powinniśmy wspomnieć o Adware.Mac.InstallCore.1 odkrytym przez analityków bezpieczeństwa Doctor Web w maju 2015. Był on zdolny do pobierania i instalowania złośliwych wtyczek dla Safari, Firefoxa i Chrome. Te rozszerzenia były wykryte jako trojany należące do rodziny Trojan.Crossrider. Kolejny instalator, Adware.Mac.WeDownload.1, był opisany we wrześniu. Rozpowszechniał się w ramach programu partnerskiego zorientowanego na generowanie przychodów z pobierania plików, podobnie jak jego odpowiednik, Adware.Mac.Tuguu.1, przebadany przez analityków Doctor Web w grudniu 2015.

Sądząc na podstawie faktu, że programy tego typu są często wykrywane “na wolności”, jest bardzo prawdopodobne, że nowe przykłady tych złośliwych aplikacji już się nie pojawią, a raczej że uda się zapobiec ich pojawieniu się.

Niebezpieczne i niezalecane strony www

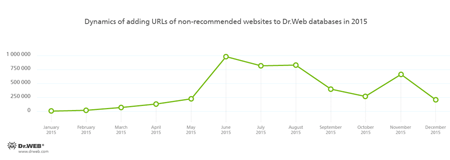

W Internecie istnieje ogromna liczba stron www niezalecanych do odwiedzania z przyczyny drobnych zagrożeń, które również mogą uszkodzić Twój komputer. Dr.Web SpIDer Gate i Kontrola Rodzicielska, regularnie aktualizowane nowymi linkami do złośliwych i niezalecanych stron www bazy danych pomogą Ci opierać się tym zasobom Internetu. Dynamika tego procesu została pokazana na następującym diagramie:

Niezalecane strony wwwOszustwa w sieci

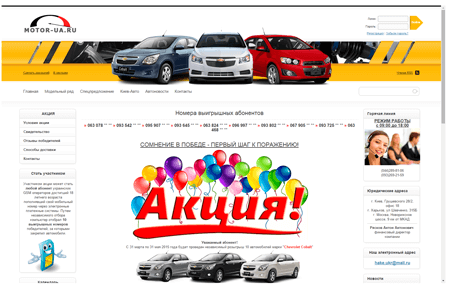

Oszuści próbujący osiągać dochody kosztem nieostrożnych i niedoświadczonych użytkowników Internetu wciąż kontynuują swoje działania. W 2015 roku, Doctor Web ogłosił wzrost liczby oszustw w sieci wykorzystujących fałszywe strony www dealerów samochodowych. Aby przyciągnąć uwagę potencjalnych ofiar, cyberprzestępcy wysyłali masowe wiadomości SMS z tekstem informującym odbiorcę o fakcie wygrania przez niego samochodu.

Ponadto te strony zawierają osobną podstronę z opisem warunków “promocji”, na mocy których uczestnik który “wygrał” samochód jest proszony o zapłacenie 1% podatku od wartości auta poprzez terminal płatniczy lub o wykupienie ubezpieczenia OC. Tym samym główny cel cyberprzestępców zostaje osiągnięty: po przesłaniu płatności ofiara nie otrzyma z powrotem swoich pieniędzy, nie otrzyma też obiecanej nagrody.

Liczne sklepy internetowe, sprzedające swoje dziwne artykuły lub towary o wątpliwej jakości wciąż rozwijają się pomyślnie. Zostały one już opisane w jednej z wiadomości opublikowanych przez Doctor Web w 2015 roku. Nie ulega wątpliwości, że nowe podejrzane sklepy on-line wciąż będą pojawiać się w Internecie.

Urządzenia mobilne

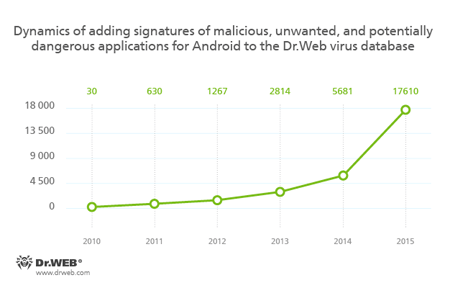

W ciągu zeszłego roku twórcy wirusów wciąż przejawiali zainteresowanie użytkownikami urządzeń mobilnych. Tak jak przewidziano, jednym z głównych celów dla cyberprzestępców w 2015 roku byli użytkownicy smartfonów i tabletów z Androidem. W ostatnim roku analitycy bezpieczeństwa Doctor Web wykryli ogromną liczbę złośliwych, niechcianych i potencjalnie niebezpiecznych aplikacji dla Androida. W rezultacie baza wirusów Dr.Web została zaktualizowana o 11929 nowych wpisów i powiększyła się o 210%.

Większość malware dla urządzeń z Androidem jest wciąż reprezentowana przez trojany SMS. Zgodnie z bazą wirusów Dr.Web, ilość sygnatur dla rodziny Android.SmsSend zwiększyła się o 164,2% i wyniosła 7103 wpisy. Liczba sygnatur dla rodziny Android.SmsBot (+192,8%) również wzrosła. Sumarycznie rzecz ujmując jest oczywiste, że złośliwe aplikacje wysyłające wiadomości na numery premium i zapisujące użytkowników do płatnych usług bez ich wiedzy i/lub zgody są wciąż jednymi z głównych niebezpieczeństw dla użytkowników urządzeń z Androidem.

Co więcej, różne trojany bankowe dla Androida stanowiły w 2015 roku poważne zagrożenie dla użytkowników. To malware potrafi wykradać loginy i hasła dostępu do aplikacji bankowości on-line i w skrycie transferować pieniądze na konta bankowe cyberprzestępców. Specjaliści Doctor Web wykryli w tym roku dużą liczbę takich trojanów. Do tego, pośród nich zostali zarejestrowani nie tylko reprezentanci dobrze znanych rodzin takich jak Android.Banker i Android.BankBot, ale także nowe złośliwe programy tego typu — przykładowo trojany bankowe Android.ZBot.

Warto zauważyć, że ataki z użyciem trojanów bankowych dla Androida są popularne wśród twórców wirusów na całym świecie. W 2015 roku takie trojany były szeroko wykorzystywane przeciwko użytkownikom w Rosji i Korei Południowej. Na przykład, Android.BankBot.65.origin, niebezpieczny, złośliwy program zaprojektowany do wykradania pieniędzy rosyjskich użytkowników, był wbudowany w legalną aplikację do bankowości on-line i rozpowszechniał się udając aktualizację stosownego oprogramowania zamieszczoną na popularnej stronie www dedykowanej urządzeniom mobilnym. Aby uzyskać więcej szczegółów na temat Android.BankBot.65.origin, zajrzyj do odpowiedniej wiadomości.

Jednakże w większości przypadków trojany bankowe rozpowszechniają się jako niezależne złośliwe aplikacje, z pomocą masowych wysyłek wiadomości SMS zawierających link do pobrania trojana bankowego. W 2015 roku rosyjscy użytkownicy często otrzymywali “powiadomienia” o przychodzących wiadomościach MMS, ale, przykładowo, w Korei Południowej użytkownikom oferowano zaproszenia na ślub, dostęp do usługi śledzenia przesyłek pocztowych, a nawet możliwość zaznajomienia się z niektórymi plikami spraw kryminalnych.

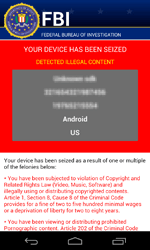

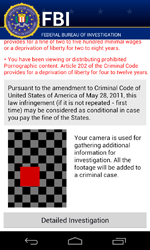

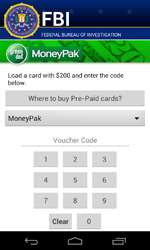

Również i w tym roku nadal pojawiały się nowe trojany ransomware. Te złośliwe programy stały się bardzo “znane” w połowie 2014 roku i od tej pory stanowią poważne zagrożenie dla użytkowników urządzeń z Androidem. Takie programy przeważnie blokują zaatakowane urządzenia mobilne i żądają okupu za ich odblokowanie. Niemniej jednak istnieją bardziej niebezpieczne modyfikacje takiego ransomware. Przykładowo, Android.Locker.71.origin, trojan wykryty w lutym 2015. Został zaprojektowany w celu zaszyfrowania wszystkich dostępnych plików i zażądania 200 USD okupu.

Liczba wpisów w bazie wirusów Dr.Web dotyczących ransomware z rodziny Android.Locker

| 2014 | 2015 | Dynamika |

|---|---|---|

| 137 | 965 | +604,4% |

Zeszły rok odznaczył się również nowymi trojanami dystrybuowanymi poprzez firmware systemu Android lub nawet preinstalowanymi na urządzeniach mobilnych. Jeden z takich programów został wykryty w styczniu i został nazwany Android.CaPson.1. Ten trojan był zdolny do wysyłania i przechwytywania wiadomości SMS, otwierania stron www, przesyłania na zdalny serwer informacji o zaatakowanym urządzeniu i pobierania innych programów. We wrześniu analitycy bezpieczeństwa Doctor Web wykryli Android.Backdoor.114.origin, trojana który był preinstalowany na popularnym tablecie. Był on zdolny do skrytego pobierania, instalowania i usuwania programów po otrzymaniu komendy od cyberprzestępców. Już w październiku 2015 preinstalowany trojan Android.Cooee.1 został wykryty na kilku urządzeniach mobilnych. Był wbudowany w aplikację uruchamiającą (powłoka graficzna systemu Android) i został zaprojektowany do wyświetlania reklam. Co więcej, był zdolny do pobierania i uruchamiania nie tylko dodatkowych pakietów reklamowych, ale i innych aplikacji, włączając te złośliwe.

W 2015 roku malware próbujące uzyskać uprawnienia root’a w urządzeniach z Androidem stanowiły kolejne zagrożenie dla właścicieli sprzętu tego typu. Na przykład w kwietniu analitycy bezpieczeństwa Doctor Web wykryli trojany należące do rodziny Android.Toorch. Rozpowszechniały się poprzez popularne chińskie strony www z oprogramowaniem do pobrania. Ponadto to malware może być pobierane na urządzenia mobilne z pomocą licznych agresywnych modułów reklamowych wbudowanych w różne aplikacje. Jeśli trojany z powodzeniem uzyskają uprawnienia root’a, mogą pobierać, instalować i usuwać określone programy bez wiedzy użytkownika. Później zostały wykryte Android.Backdoor.176.origin i jego modyfikacja —Android.Backdoor.196.origin. Te złośliwe programy próbują uzyskać uprawnienia root’a z użyciem zmodyfikowanej wersji narzędzia Root Master. Zostały zaprojektowane głównie w celu skrytego instalowania i usuwania aplikacji na podstawie komend otrzymywanych od cyberprzestępców. Inne tego typu trojany zostały wykryte w 2015 roku. Pośród nich znalazł się Android.Backdoor.273.origin, rozpowszechniający się poprzez Google Play i Android.DownLoader.244.origin, który mógł być pobrany przez potencjalne ofiary z popularnych stron www z oprogramowaniem do pobrania. Obydwa były przeznaczone do skrytego pobierania i instalowania innych złośliwych programów. Tym samym rok 2015 był okresem dramatycznego wzrostu różnego rodzaju trojanów, których głównym celem było pobieranie i instalowanie oprogramowania bez wiedzy użytkownika.

W 2015 roku twórcy wirusów znowu zwrócili uwagę na aplikacje Google Play. W szczególności takie trojany jak Android.Spy.134 i Android.Spy.135, wyświetlały fałszywe formularze autoryzacyjne Facebooka i zachęcały użytkowników do wprowadzenia w tym formularzu swojego loginu i hasła. Następnie opisywane malware przesyłało pozyskane dane na zdalny serwer. Sumarycznie licząc - obydwa trojany zostały już pobrane ponad 500000 razy.

Ponadto analitycy bezpieczeństwa Doctor Web wykryli wirusa Android.DownLoader.171.origin w jednej z aplikacji Google Play. Ten trojan został pobrany ponad 100000 razy. Był również dystrybuowany poprzez popularne strony www z oprogramowaniem do pobrania — tym sposobem całkowita liczba pobrań przekroczyła 1500000. Android.DownLoader.171.origin został zaprojektowany do pobierania i instalowania różnych aplikacji. Po więcej informacji na temat tego trojana zapraszamy do artykułu.

We wrześniu 2015 wykryto wirusa Android.MKcap.1.origin. Cyberprzestępcy wykorzystali go do automatycznego zapisywania użytkowników do różnych płatnych usług. Później w tym samym miesiącu wykryto Android.MulDrop.67. Jego głównym celem było wyświetlanie reklam i pobieranie oraz instalowanie innych trojanów.

W październiku wykryto w Google Play trojana Android.PWS.3. Ukrywał się on pod płaszczykiem niezłośliwego odtwarzacza audio. Zachęcał potencjalną ofiarę do zalogowania się na swoje konto w popularnej sieci społecznościowej. Gdy tylko użytkownik wprowadził swój login i hasło, trojan przekazywał te informacje cyberprzestępcom.

Kolejnym zagrożeniem wymierzonym w użytkowników urządzeń z Androidem była aktywność różnych agresywnych modułów reklamowych wbudowanych w różne oprogramowanie. Porównując z rokiem 2014, w tym roku liczba sygnatur tego typu programów w bazie wirusów Dr.Web wzrosła o 266% i wyniosła 290 pozycji.

Co więcej, w styczniu w serwisie Google Play znaleziono aplikacje z wtyczką reklamową Adware.HideIcon.1.origin. Ten niepożądany moduł wyświetlający powiadomienia o aktualizacji w pasku statusowym urządzenia mobilnego imituje proces pobierania ważnych “plików”, które po otwarciu ich przekierowują użytkownika na różne strony www. Co więcej, podczas uruchamiania innych aplikacji, Adware.HideIcon.1.origin był zdolny do wyświetlania pełnoekranowych reklam.

W lutym wykryto moduł reklamowy Adware.MobiDash.1.origin wbudowany w aplikacje Google Play. Licząc sumarycznie te aplikacje zostały pobrane wiele milionów razy. Nieco później został zarejestrowany Adware.HiddenAds.1, kolejny moduł reklamowy. Był on instalowany na urządzeniach mobilnych przez złośliwą aplikację, działającą bez wiedzy użytkownika i był zdolny do wyświetlania różnych reklam w pasku statusowym systemu. Kolejny moduł reklamowy — Adware.Adstoken.1.origin — rozpowszechniany przez złośliwe programy pokazywał reklamy, wyświetlał wiadomości w pasku statusowym i był zdolny do otwierania w przeglądarce stron www z reklamami. Pod koniec roku analitycy bezpieczeństwa Doctor Web wykryli adware nazwane Adware.AnonyPlayer.1.origin. Ten niepożądany moduł pokazywał reklamy na wierzchu ekranów uruchomionych aplikacji.

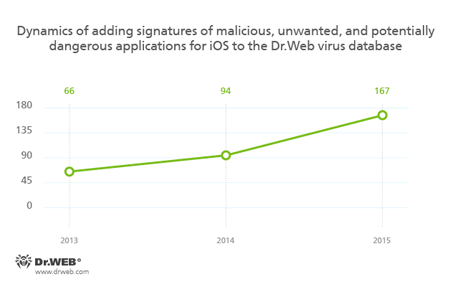

Wciąż popularny mit, że urządzenia mobilne Apple nie są przedmiotem ataków cyberprzestępców zostanie wkrótce obalony. Rok po roku pojawia się coraz to więcej trojanów dla systemu iOS. Tym samym, jeśli w 2014 roku baza wirusów Dr.Web zawierała 94 sygnatury malware dla iOS, to w 2015 ich liczba wzrosła o 77% i wyniosła 167 pozycji.

Jednym z malware dla iOS wykrytych w 2015 roku jest IPhoneOS.BackDoor.KeyRaider, złośliwy program dystrybuowany w zmodyfikowanych aplikacjach atakujących urządzenia Apple z modyfikacją “jailbreak”. IPhoneOS.BackDoor.KeyRaider wykrada poufne dane z zainfekowanych urządzeń i wysyła je na serwer. We wrześniu wykryto w sklepie App Store nowego trojana — IPhoneOS.Trojan.XcodeGhost. Jego głównym celem było wyświetlanie fałszywych okienek dialogowych w celu przeprowadzenia ataków phishingowych i automatyczne otwarcie linków określonych przez twórców wirusa. W listopadzie specjaliści Doctor Web wykryli jego modyfikację o tych samych funkcjach która została nazwana IPhoneOS.Trojan.XcodeGhost.8. W październiku wykryto IPhoneOS.Trojan.YiSpecter.2. Był on ładowany z różnych stron www i mógł być instalowany na smartfonach i tabletach z lub bez modyfikacji “jailbreak”. IPhoneOS.Trojan.YiSpecter.2 instalował dodatkowe złośliwe moduły, był zdolny do wyświetlania reklam i, po odebraniu komendy od cyberprzestępców, usuwania aplikacji i zastępowania ich fałszywymi wersjami.

Pod koniec roku wykryto trojana IPhoneOS.Trojan.TinyV. Rozpowszechniał się on w zmodyfikowanych aplikacjach i infekował urządzenia iOS z modyfikacją “jailbreak”. Po otrzymaniu komendy z serwera, IPhoneOS.Trojan.TinyV potrafił w skryty sposób pobierać i instalować oprogramowanie i modyfikować plik hosts. W rezultacie użytkownik mógł być przekierowany na niezalecane strony www. Dodatkowo pośród złośliwych programów wykrytych w tym roku znalazł się Adware.Muda.1, adware infekujące urządzenia Apple z modyfikacją „jailbreak”. Wyświetlał on reklamy na wierzchu ekranów uruchomionych aplikacji i na pasku statusowym. Był również w stanie pobierać oprogramowanie bez wiedzy użytkownika.

Przewidywania i możliwe trendy

Analizując bieżące informacje dotyczące sytuacji w bezpieczeństwie IT przypuszczamy, że stały wzrost liczby złośliwych programów dla Linuxa i iOS nie ulegnie spadkowi w 2016 roku. Jest możliwe, że ich funkcjonalność zostanie rozszerzona — tym samym oprócz adware i instalatorów niechcianych aplikacji użytkownicy urządzeń Apple doświadczą pierwszych programów typu enkoder dla Mac OS X.

Nowe malware dla Androida wciąż będzie się pojawiać. Co więcej, trojany bankowe z całą pewnością będą główną ich częścią. Użytkownicy urządzeń mobilnych Apple również powinni mieć się na baczności, tym bardziej że podczas 2015 roku wykryto kilka trojanów dla iOS i jest wiele powodów aby przypuszczać, że ta tendencja utrzyma się w 2016 roku.

Bardzo prawdopodobne jest pojawienie się nowych botnetów stworzonych z użyciem złośliwych programów nie tylko dla Windows, ale i dla innych platform. Na koniec, możliwe jest pojawienie się nowych metod przeprowadzania oszustw w sieci (prawdopodobnie z użyciem urządzeń mobilnych). Cyberprzestępcy mogą też poprawić swoje metody wykradania osobistych i poufnych informacji z należących do użytkowników urządzeń.

Jednakże nie ma żadnej wątpliwości, że w 2016 roku specjaliści Doctor Web będą utrzymywać bliskie spojrzenie na sytuację w zakresie bezpieczeństwa informacji i będą na czas informować naszych użytkowników o nowych zagrożeniach.