Przegląd aktywności wirusów według Doctor Web – grudzień 2015

24 grudnia 2015

Jak zazwyczaj pierwszy miesiąc zimy okazał się dość spokojny w odniesieniu do bezpieczeństwa informacji – w okresie Nowego Roku i Bożego Narodzenia twórcy wirusów bardzo rzadko przejawiają wzmożoną aktywność. Ten grudzień nie był wyjątkiem. Na początku miesiąca analitycy bezpieczeństwa wykryli instalatora niechcianych aplikacji dla Mac OS X i trojana dla Linuxa zaprojektowanego w celu pobierania i instalowania różnych programów. Zarejestrowali również rozpowszechnianie się niebezpiecznego trojana bankowego dla systemu Google Android, który został wykryty na początku roku i do tej pory zdołał zainfekować ponad 31000 urządzeń mobilnych.

GŁÓWNE TRENDY GRUDNIA

- Dystrybucja nowych trojanów dla Linuxa

- Nowy instalator niechcianych aplikacji wymierzony w Mac OS X

- Dystrybucja nowego niebezpiecznego trojana bankowego dla Androida

Zagrożenie miesiąca

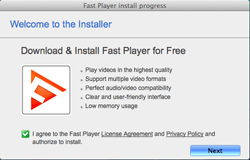

Twórcy wirusów stają się coraz bardziej zainteresowani systemem Mac OS X. Dowodem na to jest wzrost liczby nowego malware dla tego systemu operacyjnego. Większość zagrożeń dla komputerów Apple została zaprojektowana w celu dostarczania reklam i instalowania niechcianych aplikacji. Tego rodzaju złośliwy program, Adware.Mac.Tuguu.1, został wykryty w grudniu przez analityków bezpieczeństwa Doctor Web. Ten trojan potrafi w ukryciu instalować na „Maku” użytkownika różne dodatkowe programy (przeważnie bezużyteczne, choć czasami zdarzały się i złośliwe).

Adware.Mac.Tuguu.1 jest dystrybuowany pod płaszczykiem darmowych programów dla Mac OS X. Po uruchomieniu, ta niebezpieczna aplikacja odczytuje zawartość pliku konfiguracyjnego ".payload” znajdującego się w tym samym folderze co instalator aplikacji. Następnie wykrywa adres serwera kontrolno-zarządzającego (serwera C&C), modyfikuje go i odwołuje się do serwera w celu uzyskania listy dodatkowych programów, które zostaną przedstawione użytkownikowi do instalacji. Wszystkie informacje przesyłane pomiędzy serwerem a trojanem są szyfrowane. Sądząc na podstawie wewnętrznej numeracji używanej przez instalatora, istnieje 736 programów które mogą być zainstalowane na „Maku” użytkownika. Przed instalacją Adware.Mac.Tuguu.1 sprawdza, czy oferowane programy są ze sobą kompatybilne. Przykładowo – trojan nie zainstaluje aplikacji MacKeeper razem z aplikacją MacKeeper Grouped. Co więcej, Adware.Mac.Tuguu.1 próbuje upewnić się, że to oprogramowanie nie było już zainstalowane wcześniej. Następnie, przed końcem swojego działania, sprawdza, czy instalacja zakończyła się z powodzeniem. Aby dowiedzieć się więcej na temat tego trojana, zajrzyj do artykułu opublikowanego przez Doctor Web.

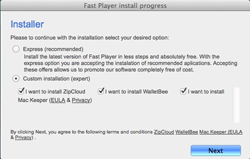

Najpopularniejsze zagrożenia miesiąca według statystyk zebranych przez Dr.Web CureIt!

Trojan.DownLoad3.35967

Trojan potrafiący pobierać z Internetu inne złośliwe oprogramowanie i instalować je na zainfekowanym komputerze.Trojan.Crossrider1.50845, Trojan.Crossrider1.48337

Trojany zaprojektowane do wyświetlania różnego rodzaju reklam.Trojan.Siggen6.33552

Złośliwy program zaprojektowany do instalowania na zainfekowanym komputerze innego niebezpiecznego oprogramowania.Trojan.Amonetize.10301

Złośliwy program zaprojektowany do instalowania na komputerze innych niechcianych aplikacji.

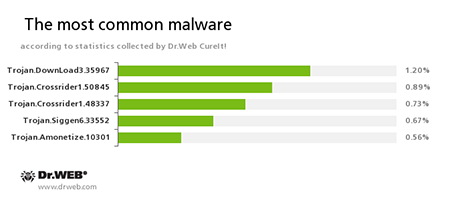

Najpopularniejsze zagrożenia miesiąca według serwerów statystyk Doctor Web

Trojan.InstallCube

Rodzina programów typu downloader zaprojektowanych w celu instalowania niepożądanych i bezużytecznych aplikacji na komputerze użytkownika.Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych. Dodatkowo malware potrafi podmieniać reklamy wyświetlane na różnych stronach internetowych.Trojan.DownLoad3.35967

Trojan potrafiący pobierać z Internetu inne złośliwe oprogramowanie i instalować je na zainfekowanym komputerze.Trojan.Siggen6.33552

Złośliwy program zaprojektowany do instalowania na zainfekowanym komputerze innych niebezpiecznych programów.Trojan.LoadMoney

Rodzina trojanów typu downloader generowana przez serwery przynależne do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują w zainfekowanym systemie różne niechciane programy

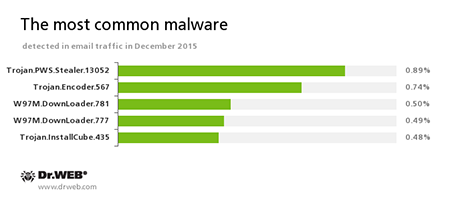

Statystyki dotyczące złośliwych programów wykrytych w ruchu poczty elektronicznej

Trojan.PWS.Stealer

Rodzina trojanów zaprojektowanych do wykradania haseł i innych poufnych informacji zapisanych na zainfekowanym komputerze.Trojan.Encoder.567

Złośliwy program należący do rodziny trojanów ransomware szyfrujących pliki i żądających okupu za ich odszyfrowanie. Ten program potrafi szyfrować ważne pliki użytkownika, przykładowo należące do następujących typów: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.W97M.DownLoader

Rodzina trojanów typu downloader wykorzystujących podatności aplikacji biurowych i potrafiących pobierać na zaatakowany komputer inne złośliwe programy.Trojan.InstallCube

Rodzina programów typu downloader zaprojektowanych do instalowania niechcianych i bezużytecznych aplikacji na komputerze użytkownika.

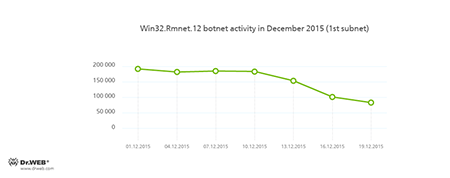

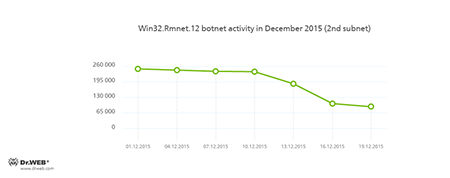

Botnety

Analitycy bezpieczeństwa Doctor Web kontynuują monitorowanie botnetów stworzonych przez cyberprzestępców z użyciem niebezpiecznego infektora plików Win32.Rmnet.12. Pod koniec miesiąca zarejestrowano spadek aktywności obydwóch podsieci, co pokazują następujące diagramy:

Rmnet to rodzina wirusów rozpowszechniających się bez interwencji użytkownika. Mogą one wbudowywać zawartość w załadowane strony www (co teoretycznie daje cyberprzestępcom możliwość uzyskania dostępu do informacji o kontach bankowych ofiar) jak i wykradać ciasteczka i hasła zapisane w popularnych klientach FTP i wykonywać inne polecenia wydawane przez cyberprzestępców.

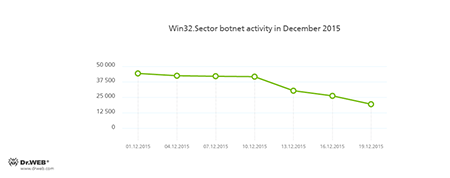

Botnet składający się z komputerów zainfekowanych wirusem Win32.Sector wciąż pozostaje aktywny. To malware potrafi wykonywać następujące działania:

- Pobierać różne pliki wykonywalne poprzez sieć P2P i uruchamiać je na zainfekowanych maszynach.

- Wstrzykiwać swój kod w działające procesy.

- Zapobiegać działaniu niektórych antywirusów i blokować dostęp do stron www ich producentów.

- Infekować pliki na dyskach lokalnych, nośnikach wymiennych (gdzie malware tworzy podczas procesu infekcji plik autorun.inf) i w folderach współdzielonych.

Jego średnią dzienną aktywność można zobaczyć na następującej ilustracji:

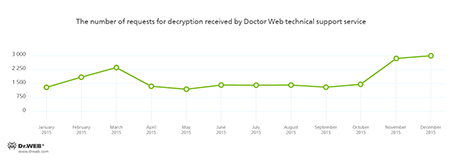

Ransomware szyfrujące pliki

Najpopularniejsze programy ransomware w grudniu 2015

Dr.Web Security Space 11.0 dla Windows

chroni przed ransomware szyfrującym pliki

Ta funkcja nie jest dostępna w Antywirusie Dr.Web dla Windows

| Zapobieganie Utracie Danych | |

|---|---|

|  |

Linux

Liczba malware dla Linuxa wciąż wzrasta. Z tej przyczyny w grudniu 2015 analitycy bezpieczeństwa Doctor Web wykryli trojana Linux.Rekoobe.1, zdolnego do pobierania plików z serwera C&C i ładowania ich na zaatakowany komputer po otrzymaniu komendy od cyberprzestępców. Trojan potrafi również współdziałać z interpreterem poleceń (powłoką) system Linux zainfekowanego urządzenia. Warto zauważyć, że pierwsze modyfikacje Linux.Rekoobe.1 były przeznaczone do infekowania urządzeń z systemem Linux opartych na architekturze SPARC. Jednakże twórcy wirusów najwyraźniej zdecydowali się na zmodyfikowanie trojana w celu uczynienia go kompatybilnym z komputerami opartymi na procesorach firmy Intel. Specjaliści Doctor Web zarejestrowali próbki Linux.Rekoobe.1 dla 32 jak i 64 bitowych, zgodnych z Intelem systemów opartych na Linuxie.

W określonych okolicznościach trojan zestawia połączenie z serwerem poprzez serwer proxy. Co więcej, aby zweryfikować zaszyfrowane dane z serwera C&C, Linux.Rekoobe.1 stosuje dość skomplikowaną procedurę. Niemniej jednak Linux.Rekoobe.1 potrafi wykonywać tylko trzy komendy, takie jak: pobieranie lub ładowanie plików, wysyłanie otrzymanych poleceń do powłoki systemu Linux i wysyłanie wyniku wykonania tych poleceń na zdalny serwer — w ten sposób cyberprzestępcy są zdolni do zdalnego komunikowania się z zaatakowanym urządzeniem.

Po więcej informacji na temat tego trojana zapraszamy do artykułu opublikowanego przez Doctor Web.

Niebezpieczne strony www

W ciągu grudnia 2015 do bazy Dr.Web dodano 210987 URL-i niezalecanych stron www.

| listopad 2015 | grudzień 2015 | Dynamika |

|---|---|---|

| + 670 545 | + 210 987 | - 68.53% |

Złośliwe i niechciane programy dla urządzeń mobilnych

W grudniu cyberprzestępcy wykazywali zainteresowanie urządzeniami mobilnymi — tym samym ostatni miesiąc roku był raczej stresujący dla ich posiadaczy. Twórcy wirusów kontynuowali dystrybucję różnych trojanów bankowych potrafiących wykradać pieniądze z kont bankowych użytkowników. Co więcej, analitycy bezpieczeństwa wykryli dużą liczbę nowych trojanów SMS. W tym miesiącu wykryto również kolejne złośliwe programy zaprojektowane w celu atakowania urządzeń mobilnych z systemem iOS.

Pośród najbardziej wartych zauważenia wydarzeń grudnia powiązanych z malware dla urządzeń mobilnych możemy wymienić

- Dystrybucję niebezpiecznych trojanów bankowych

- Pojawienie się nowych trojanów SMS

- Wykrycie nowych trojanów dla systemu iOS

Aby dowiedzieć się więcej na temat złośliwych i niechcianych programów dla urządzeń mobilnych zajrzyj do naszego specjalnego przeglądu.