Przegląd aktywności wirusów w lipcu 2017 według Doctor Web

31 lipca 2017

Przegląd

Zazwyczaj w środku lata znaczące wydarzenia z zakresu bezpieczeństwa informacji są dość rzadkie, jednak lipiec 2017 był tu wyjątkiem. Na początku miesiąca specjaliści Doctor Web wykryli backdoora w aplikacji do zarządzania elektronicznym obiegiem dokumentów zwanej M.E.Doc. Później analitycy bezpieczeństwa określili źródło dystrybucji wirusa BackDoor.Dande, który wykradał z firm farmaceutycznych informacje na temat zamówień leków i innych medykamentów. Pod koniec miesiąca wykryto narażenie na niebezpieczeństwo Portalu Usługowego Rządu Federacji Rosyjskiej (gosuslugi.ru). Również w lipcu wykryto kilka nowych, niebezpiecznych złośliwych programów dla Androida.

Główne trendy lipca

- Wykrycie backdoora w programie o nazwie M.E.Doc

- Wykrycie źródła backdoora Dande

- Narażenie na niebezpieczeństwo Portalu Usług Rządowych

Zagrożenie miesiąca

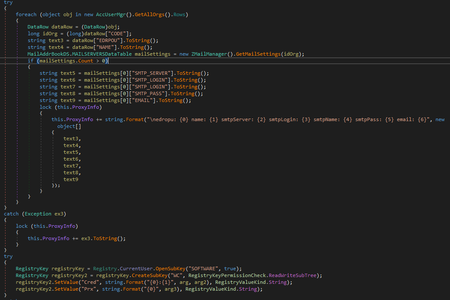

M.E.Doc to popularna na Ukrainie aplikacja do zarządzania elektronicznym obiegiem dokumentów. Została ona opracowana przez firmę Intellect Service. Analitycy bezpieczeństwa Doctor Web wykryli, że jeden z komponentów M.E.Doc, ZvitPublishedObjects.Server.MeCom, zawierał rekord odpowiadający następującemu kluczowi rejestru systemowego Windows: HKCU\SOFTWARE\WC.

Trojan.Encoder.12703 używa do swojego działania tego samego klucza rejestru. Analitycy bezpieczeństwa przebadali dziennik zdarzeń Antywirusa Dr.Web pozyskany z jednego z komputerów należących do naszego klienta i wykryli, że ten enkoder został uruchomiony na zainfekowanej maszynie przez aplikację ProgramData\Medoc\Medoc\ezvit.exe, która jest komponentem programu M.E.Doc:

Dalsze badania programu pokazały, że jedna z jego bibliotek — ZvitPublishedObjects.dll — zawiera backdoora który potrafi wykonywać następujące funkcje:

- Zbierać dane dostępowe do serwerów poczty;

- Wykonywać niezależne polecenia w zainfekowanym systemie;

- Pobierać niezależne pliki na zainfekowany komputer;

- Pobierać, zapisywać i uruchamiać dowolne pliki wykonywalne;

- Ładować niezależne pliki na zdalny serwer.

Oprócz tego, moduł aktualizacyjny M.E.Doc pozwala na uruchomienie “arsenału” wirusa z użyciem narzędzia rundll32.exe z parametrem #1 — jest to sposób w który Trojan.Encoder.12544 został uruchomiony na zainfekowanych komputerach. Aby uzyskać więcej informacji na ten temat, zajrzyj do artykułu opublikowanego na naszej stronie www.

Statystyki

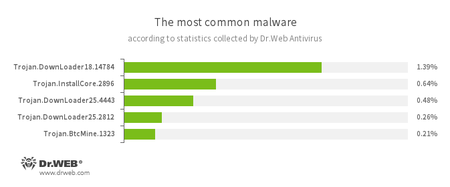

Najpopularniejsze zagrożenia na podstawie statystyk Antywirusa Dr.Web

- Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware. - Trojan.InstallCore

Rodzina programów instalujących niepożądane i złośliwe aplikacje. - Trojan.BtcMine

Rodzina złośliwych programów w skrycie wykorzystujących zasoby obliczeniowe zainfekowanego komputera do wydobywania różnorodnych walut elektronicznych, np. Bitcoinów.

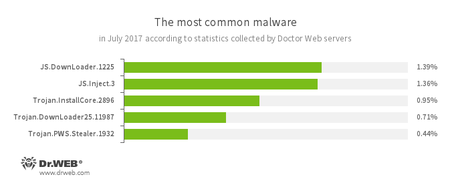

Najpopularniejsze zagrożenia na podstawie danych z serwerów statystyk Doctor Web

- JS.DownLoader

Rodzina złośliwych skryptów JavaScript. Pobierają i instalują złośliwe oprogramowanie. - JS.Inject.3

Rodzina złośliwych skryptów JavaScript. Wstrzykują złośliwy skrypt do kodu HTML stron www. - Trojan.InstallCore

Rodzina trojanów instalujących niepożądane i złośliwe aplikacje. - Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware. - Trojan.PWS.Stealer

Rodzina trojanów zaprojektowanych do wykradania haseł i innych poufnych danych zapisanych na zainfekowanym komputerze.

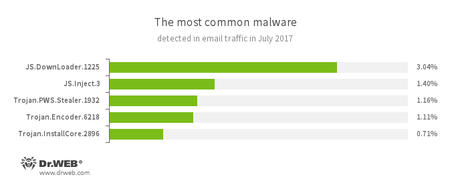

Statystyki dotyczące złośliwych programów wykrytych w ruchu poczty elektronicznej

- JS.DownLoader

Rodzina złośliwych skryptów JavaScript. Pobierają i instalują złośliwe oprogramowanie. - JS.Inject.3

Rodzina złośliwych skryptów JavaScript. Wstrzykują złośliwy skrypt do kodu HTML stron www. - Trojan.PWS.Stealer

Rodzina trojanów zaprojektowanych do wykradania haseł i innych poufnych danych zapisanych na zainfekowanym komputerze. - Trojan.Encoder.6218

Złośliwy program należący do rodziny trojanów ransomware szyfrujących pliki i żądających okupu za odszyfrowanie zaatakowanych danych. - Trojan.InstallCore

Rodzina programów instalujących niepożądane i złośliwe aplikacje.

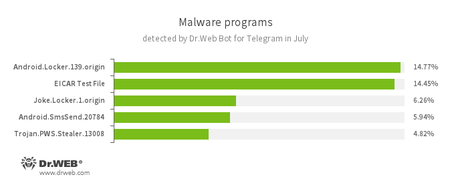

Najpopularniejsze zagrożenia na podstawie danych z Bota Dr.Web dla aplikacji Telegram

- Android.Locker.139.origin

Trojan ransomware dla Androida. Jego różne modyfikacje potrafią blokować urządzenie wyświetlając ostrzeżenie o pewnym naruszeniu prawa. Aby odblokować urządzenie, użytkownik musi zapłacić okup. - EICAR Test File

Specjalny plik tekstowy zaprojektowany do testowania efektywności antywirusów. Po wykryciu tego pliku skanery antywirusowe powinny zareagować dokładnie w ten sam sposób, jakby ten plik rzeczywiście był wirusem. - Joke.Locker.1.origin

Program-żart dla Androida blokujący ekran domowy urządzenia i wyświetlający ekran błędu BSOD (Blue Screen of Death – “niebieski ekran”) Microsoft Windows. - Android.SmsSend.20784

Trojan należący do rodziny złośliwych programów zaprojektowanych do wysyłania wiadomości SMS na numery premium i subskrybowania w imieniu użytkowników płatnych usług i usług oferujących płatne treści. - Trojan.PWS.Stealer

Rodzina trojanów zaprojektowanych do wykradania haseł i innych poufnych informacji zapisanych na zainfekowanym komputerze.

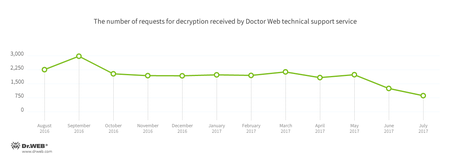

Ransomware szyfrujące pliki

W lipcu do wsparcia technicznego Doctor Web najczęściej docierały zgłoszenia pochodzące od ofiar następujących modyfikacji ransomware szyfrującego pliki:

- Trojan.Encoder.858 — 34,80% zgłoszeń;

- Trojan.Encoder.567 — 8,21% zgłoszeń;

- Trojan.Encoder.761 — 3,19% zgłoszeń;

- Trojan.Encoder.5342 — 3,04% zgłoszeń;

- Trojan.Encoder.11423 — 2,13% zgłoszeń;

- Trojan.Encoder.11432 — 1,98% zgłoszeń.

Dr.Web Security Space dla Windows chroni przed ransomware szyfrującym pliki

Niebezpieczne strony www

W lipcu 2017 do bazy Dr.Web dodano 327,295 adresów URL niezalecanych stron www.

| czerwiec 2017 | lipiec 2017 | Dynamika |

|---|---|---|

| + 229 381 | + 327 295 | + 42,6% |

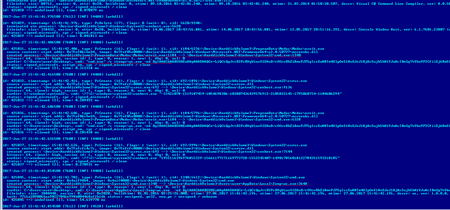

W połowie lipca specjaliści Doctor Web wykryli potencjalnie złośliwy kod wstrzyknięty w Portal Usługowy Rządu Federacji Rosyjskiej (gosuslugi.ru). Było w nim co najmniej 15 adresów domen zarejestrowanych przez nieznane osoby fizyczne, co najmniej 5 z nich należało do holenderskich firm. Złośliwy kod wymuszał na przeglądarce każdego odwiedzającego tą stronę www skryte podłączenie się do jednej z tych domen. Podczas dynamicznego generowania strony www żądanej przez użytkownika, do kodu tej strony dodawano kontener <iframe>. Pozwala on na pobranie lub zażądanie z przeglądarki użytkownika dowolnych zewnętrznych danych. Wszystkie podatności na stronie gosuslugi.ru zostały wyeliminowane przez jej administratorów kilka godzin po tym, jak opublikowaliśmy nasz artykuł dotyczący tej sprawy.

Inne informacje z zakresu bezpieczeństwa informacji

W 2011 roku Doctor Web raportował o wykryciu wirusa BackDoor.Dande, który szpiegował firmy farmaceutyczne i apteki. Analitycy bezpieczeństwa przebadali dysk twardy dostarczony przez jedną z zaatakowanych firm i określili, że komponent programu ePrica był odpowiedzialny za pobieranie i uruchamianie trojana w atakowanych systemach. Menedżerowie aptek używali tego komponentu oprogramowania do analizy cen leków i wybrania najlepszych dostawców. Ten moduł pobierał instalator trojana BackDoor.Dande z serwera należącego do firmy “Spargo Tekhnologii”, a następnie instalator uruchamiał na zaatakowanych komputerach samego backdoora. Dodatkowo warto zauważyć, że wskazany moduł posiadał podpis cyfrowy “Spargo”.

Analizy przeprowadzone przez Doctor Web pokazały, że komponenty BackDoor.Dande były wbudowane bezpośrednio w jedną ze wcześniejszych wersji instalatora programu ePrica. Pośród modułów trojana znalazł się instalator backdoora i moduły używane do zbierania informacji o zamówieniach medykamentów. Te moduły pozyskiwały wymagane dane z baz danych programów aptecznych. Jeden z tych modułów był używany do kopiowania zamówień produktów farmaceutycznych z baz danych 1C. Warto zauważyć, że nawet po usunięciu programu ePrica, backdoor pozostawał w systemie i kontynuował szpiegowanie użytkowników. Szczegóły badań przeprowadzonych przez Doctor Web na oprogramowaniu ePrica zostały opublikowane na naszej stronie www.

Złośliwe i niepożądane programy dla urządzeń mobilnych

Na początku miesiąca specjaliści Doctor Web wykryli wirusa Android.DownLoader.558.origin w popularnej grze o nazwie BlazBlue, dostępnej poprzez Google Play. Ten złośliwy program potrafił e skrycie pobierać i uruchamiać niesprawdzone komponenty aplikacji. Później analitycy bezpieczeństwa przebadali niebezpiecznego trojana nazwanego Android.BankBot.211.origin. Potrafił on kontrolować zainfekowane urządzenia mobilne, wykradać poufne informacje bankowe i inne tajne dane, włączając hasła. Pod koniec lipca analitycy bezpieczeństwa Doctor Web wykryli wirusa Android.Triada.231. Cyberprzestępcy wstrzyknęli go w bibliotekę systemu Android i osadzili ją w firmware kilku modeli urządzeń mobilnych. Ten złośliwy program infiltrował procesy wszystkich wykonywanych programów i w skrycie uruchamiał inne moduły trojana.

Pośród najbardziej godnych uwagi wydarzeń lipca powiązanych z malware dla urządzeń mobilnych możemy wymienić:

- Wykrycie trojana dla Androida w firmware kilku modeli urządzeń mobilnych;

- Wykrycie trojana typu downloader w Google Play;

- Pojawienie się trojana bankowego kontrolującego zainfekowane urządzenia i wykradającego poufne informacje.

Dowiedz się więcej o złośliwych i niepożądanych programach dla urządzeń mobilnych z naszego specjalnego przeglądu.