Przegląd aktywności wirusów według Doctor Web – luty 2017

28 lutego 2017

Ostatni miesiąc zimy odznaczył się pojawieniem się nowego trojana bankowego zawierającego fragmenty kodu źródłowego innej szeroko rozpowszechnionej rodziny trojanów bankowych —Zeusa (Trojan.PWS.Panda). To malware wstrzykuje samodzielny kod w strony www pobrane przez użytkownika i uruchamia na zainfekowanym komputerze serwer VNC. Również w lutym analitycy bezpieczeństwa Doctor Web wykryli nowego trojana dla Linuxa. Nowe wpisy zostały również dodane do baz wirusów Dr.Web dla Androida.

Główne trendy lutego

- Dystrybucja nowego trojana bankowego

- Wykrycie nowego złośliwego programu dla Linuxa

- Pojawienie się nowego malware dla Androida

Zagrożenie miesiąca

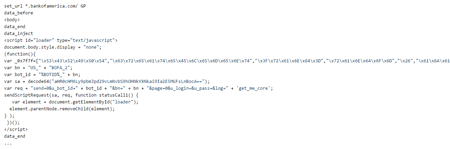

Trojany bankowe są uważane za jedne z najbardziej niebezpiecznych rodzajów złośliwych programów, gdyż są zdolne do wykradania pieniędzy bezpośrednio z kont bankowych swoich ofiar. Nowy trojan bankowy przebadany przez analityków bezpieczeństwa Doctor Web został nazwany Trojan.PWS.Sphinx.2. Dokonuje on wstrzyknięć kodu w strony www, np. wstrzykuje samodzielną zawartość w strony www pobrane przez użytkownika. Tym samym może on, na przykład, wysłać do cyberprzestępców poświadczenia logowania użytkownika przeznaczone do realizacji dostępu do usług bankowości online. Użytkownik wprowadza te dane do fałszywych formularzy utworzonych przez trojana. Poniższy przykład pokazuje kod, który trojan Trojan.PWS.Sphinx.2 osadził w stronie www banku bankofamerica.com:

Co więcej, Trojan.PWS.Sphinx.2 potrafi uruchomić na zainfekowanym komputerze serwer VNC, a cyberprzestępcy mogą użyć go do połączenia się z zainfekowanym urządzeniem i zainstalowania w systemie certyfikatów cyfrowych w celu zorganizowania ataków opartych na technologii MITM (Man-in-the-middle). Trojan posiada też moduł typu grabber przechwytujący i wysyłający na zdalny serwer dane wprowadzane przez użytkownika w różnych formularzach. Warto zauważyć, że automatyczne uruchomienie się wirusa Trojan.PWS.Sphinx.2 jest dokonywane poprzez specjalny skrypt PHP. Więcej informacji na temat tego złośliwego programu można znaleźć w stosownym przeglądzie opublikowanym przez Doctor Web.

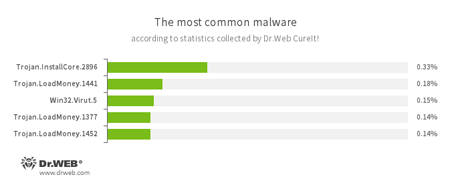

Najpopularniejsze zagrożenia na podstawie statystyk zebranych przez Dr.Web CureIt

- Trojan.InstallCore

Rodzina programów instalujących niepożądane i złośliwe aplikacje. - Trojan.LoadMoney

Rodzina trojanów typu downloader generowana przez serwery przynależne do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują na komputerze ofiary różne niechciane programy. - Win32.Virut.5

Złożony wirus polimorficzny infekujący pliki wykonywalne i zawierający funkcje pozwalające na zdalne sterowanie i kontrolę zainfekowanych komputerów.

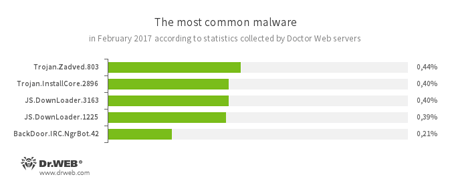

- Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych. Dodatkowo malware potrafi podmieniać reklamy wyświetlane na różnych stronach internetowych. - Trojan.InstallCore

Rodzina trojanów instalujących niepożądane i złośliwe aplikacje. - JS.DownLoader

Rodzina złośliwych skryptów JavaScripts. Pobierają i instalują złośliwe oprogramowanie. - BackDoor.IRC.NgrBot.42

Dość powszechny trojan, znany analitykom bezpieczeństwa informacji od 2011 roku. Złośliwe programy z tej rodziny są zdolne do wykonywania na zainfekowanym komputerze poleceń wydawanych przez intruzów, a sama maszyna jest kontrolowana przez cyberprzestępców poprzez protokół wiadomości tekstowych IRC (Internet Relay Chat).

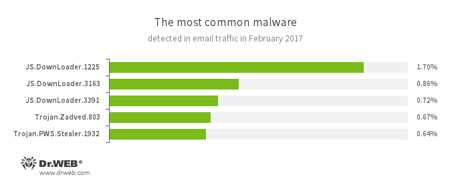

Najpopularniejsze zagrożenia na podstawie statystyk dotyczących złośliwych programów wykrytych w ruchu poczty elektronicznej

- JS.DownLoader

Rodzina złośliwych skryptów JavaScripts. Pobierają i instalują złośliwe oprogramowanie. - Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych. Dodatkowo malware potrafi podmieniać reklamy wyświetlane na różnych stronach internetowych. - Trojan.PWS.Stealer

Rodzina trojanów zaprojektowanych do wykradania haseł i innych poufnych informacji zapisanych na zainfekowanym komputerze.

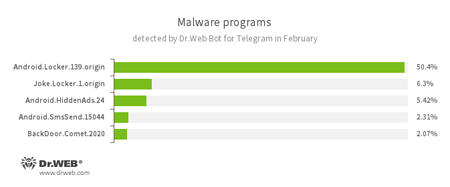

Najpopularniejsze zagrożenia na podstawie danych od Bota Dr.Web dla aplikacji Telegram

- Android.Locker.139.origin

Trojan ransomware dla Androida. Jego różne modyfikacje potrafią blokować urządzenie wyświetlając ostrzeżenie o pewnym naruszeniu prawa. Aby odblokować urządzenie, użytkownik musi zapłacić okup. - Joke.Locker.1.origin

Program-żart dla Androida blokujący ekran domowy urządzenia i wyświetlający ekran błędu BSOD (Blue Screen of Death – “niebieski ekran”) Microsoft Windows. - Android.HiddenAds.24

Trojan zaprojektowany do wyświetlania niepożądanych reklam na urządzeniach mobilnych. - Android.SmsSend.15044

Jeden z trojanów należących do rodziny złośliwych programów zaprojektowanych do wysyłania wiadomości SMS na numery premium i subskrybowania w imieniu użytkowników płatnych usług i usług oferujących płatne treści. - BackDoor.Comet.2020

Reprezentant rodziny malware wykonującego na zainfekowanych urządzeniach polecenia otrzymywane od cyberprzestępców i udostępniającego im nieautoryzowany dostęp do tych węzłów.

Ransomware szyfrujące pliki

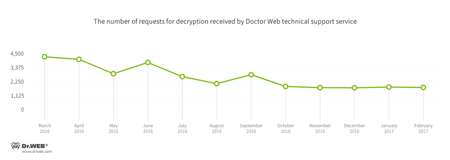

W lutym do wsparcia technicznego Doctor Web najczęściej docierały zgłoszenia pochodzące od ofiar następujących modyfikacji ransomware szyfrującego pliki:

- Trojan.Encoder.858 — 31.16% zgłoszeń;

- Trojan.Encoder.567 — 6.70% zgłoszeń;

- Trojan.Encoder.3953 — 4.70% zgłoszeń;

- Trojan.Encoder.761 — 3.31% zgłoszeń;

- Trojan.Encoder.3976 — 1.91% zgłoszeń.

Dr.Web Security Space 11.0 dla Windows

chroni przed ransomware szyfrującym pliki

Ta funkcjonalność nie jest dostępna w Antywirusie Dr.Web dla Windows

| Zapobieganie Utracie Danych | |

|---|---|

|  |

W ciągu lutego 2017 do bazy Dr.Web dodano 134063 adresy URL niezalecanych stron www.

| styczeń 2017 | luty 2017 | Dynamika |

|---|---|---|

| + 223 127 | + 134 063 | -39.9% |

Malware dla Linuxa

Trojany infekujące urządzenia z systemem Linux nie są już uważane za rzadkość. Jednakże w lutym analitycy bezpieczeństwa Doctor Web wykryli niespotykany złośliwy program. Uruchomiony na komputerze z Microsoft Windows próbował wykryć i zainfekować różne urządzenia z systemem Linux.

Ten trojan został nazwany Trojan.Mirai.1, który po pobraniu listy adresów IP ze swojego serwera kontrolno-zarządzającego uruchamia skaner na zainfekowanej maszynie. Skaner sprawdza otrzymane adresy i próbuje zalogować się na odpowiadające im urządzenia używając kombinacji loginów i haseł wskazanych w pliku konfiguracyjnym. Podczas łączenia się z urządzeniem z systemem Linux poprzez protokół Telnet, trojan pobiera plik binarny na zaatakowane urządzenie, który to plik następnie pobiera i uruchamia trojana Linux.Mirai. Dodatkowo Trojan.Mirai.1 potrafi wykonywać polecenia cyberprzestępców i realizować inne złośliwe funkcje. Aby uzyskać więcej informacji na ten temat, zajrzyj do tego artykułu.

Również w lutym analitycy bezpieczeństwa Doctor Web przebadali trojana Linux.Aliande.4. Napisany w języku Go, został zaprojektowany do hakowania systemów logowania zdalnych serwerów sieci, wykorzystując ku temu ataki słownikowe (ataki brute-force). Do swojej pracy Linux.Aliande.4 wykorzystuje listę adresów IP pozyskaną z serwera kontrolno-zarządzającego, a do uzyskania dostępu do zdalnych urządzeń używa protokołu SSH. Finalnie trojan wysyła cyberprzestępcom listę pomyślnie wygenerowanych kombinacji login / hasło.

Złośliwe i niepożądane programy dla urządzeń mobilnych

W lutym wykryto wirusa Android.Click.132.origin. Rozpowszechniał się on poprzez Google Play. Ten złośliwy program w skrycie otwierał strony www i potrafił samodzielnie “klikać” w reklamy. Cyberprzestępcy otrzymywali wynagrodzenie za tą aktywność wirusa.

Najbardziej godne uwagi wydarzenia lutego powiązane z mobilnym malware:

- Wykrycie trojana dla Androida ładującego w skrycie strony www z reklamami i klikającego w nie.

Dowiedz się więcej na temat złośliwych i niepożądanych programów dla urządzeń mobilnych z naszego specjalnego przeglądu.

Dowiedz się więcej razem z Dr.Web

Statystyki wirusów Opisy wirusów Comiesięczne przeglądy wirusów

[% END %]