Przegląd aktywności wirusów według Doctor Web – styczeń 2017

31 stycznia 2017

W pierwszym miesiącu 2017 roku analitycy bezpieczeństwa Doctor Web wykryli robaka infekującego archiwa i usuwającego inne złośliwe aplikacje. Wykryli również kilka tysięcy urządzeń z systemem Linux zainfekowanych nowym trojanem. Również w styczniu dodano do baz wirusów Dr.Web znaczną liczbę nowych złośliwych programów dla Androida. Jeden z tych trojanów infiltrował Sklep Play z użyciem modułu pobierającego różne aplikacje z Google Play. Inny należy do rodziny trojanów bankowych: cyberprzestępcy upublicznili jego kod źródłowy, więc analitycy bezpieczeństwa Doctor Web przewidują nadejście znaczącej dystrybucji trojanów bakowych stworzonych na bazie tego zagrożenia.

Główne trendy stycznia

- Dystrybucja robaka zdolnego do infekowania archiwów i usuwania innego złośliwego oprogramowania

- Wykrycie kilku tysięcy zainfekowanych urządzeń z systemem Linux

- Pojawienie się trojana dla Androida wbudowującego swój moduł w aplikację Sklep Play

- Dystrybucja nowego, niebezpiecznego trojana bankowego dla Androida, upublicznionego w podziemnym Internecie

Zagrożenie miesiąca

Typowo trojany są nazywane robakami, gdy potrafią samodzielnie, bez interwencji użytkownika, dystrybuować siebie samych, ale nie są zdolne do infekowania plików wykonywalnych. W styczniu analitycy bezpieczeństwa Doctor Web wykryli nowego robaka – BackDoor.Ragebot.45. Odbiera on polecenia poprzez protokół wiadomości tekstowych IRC (Internet Relay Chat) i gdy tylko zainfekuje komputer, to uruchamia serwer FTP. Trojan używa tego serwera do pobrania swojej kopii na atakowany komputer.

Robak łączy się z innymi komputerami w sieci poprzez oprogramowanie do zdalnego dostępu Virtual Network Computing (VNC), wyszukując hasła w specjalnym słowniku. Gdy zhakowanie maszyny powiedzie się, trojan zestawia połączenie VNC ze zdalnym komputerem. Następnie wysyła sygnały odpowiadające naciśnięciom klawiszy pozwalające mu na uruchomienie okna poleceń CMD i wykonanie kodu wymaganego do pobrania jego własnej kopii poprzez protokół FTP. Tym samym robak dokonuje swojej automatycznej dystrybucji.

Dodatkowo BackDoor.Ragebot.45 potrafi wyszukiwać na nośnikach wymiennych i infekować archiwa RAR, oraz kopiować siebie samego do folderów licznych programów. Jednakże jego główną cechą jest zdolność do wyszukiwania w systemie innych trojanów. Dokonuje tego będąc zarządzanym przez cyberprzestępców, kończy działanie procesów wykrytych trojanów i usuwa ich pliki wykonywalne. Więcej informacji na temat tego trojana i zasad jego działania można znaleźć w przeglądzie opublikowanym przez Doctor Web.

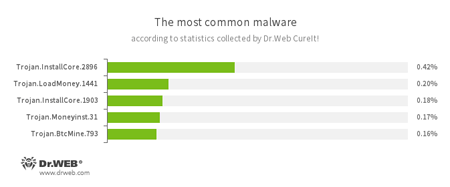

Najpopularniejsze zagrożenia na podstawie statystyk zebranych przez Dr.Web CureIt!

- Trojan.InstallCore

Rodzina trojanów potrafiących instalować niepożądane i złośliwe aplikacje. - Trojan.LoadMoney

Rodzina trojanów typu downloader generowana przez serwery przynależne do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują na komputerze ofiary różne niechciane programy. - Trojan.Moneyinst.31

Złośliwy program instalujący na komputerze ofiary różne oprogramowanie, włączając inne trojany. - Trojan.BtcMine.793

Trojan zaprojektowany do skrytego wykorzystania zasobów zainfekowanego komputera w celu generowania kryptowaluty, na przykład Bitcoinów.

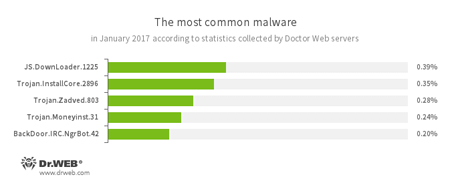

Najpopularniejsze zagrożenia na podstawie danych z serwerów statystyk Doctor Web

- JS.DownLoader

Rodzina złośliwych skryptów JavaScripts. Pobierają i instalują złośliwe oprogramowanie. - Trojan.InstallCore

Rodzina trojanów potrafiących instalować niepożądane i złośliwe aplikacje. - Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych. Dodatkowo malware potrafi podmieniać reklamy wyświetlane na różnych stronach internetowych. - Trojan.Moneyinst.31

Złośliwy program instalujący na komputerze ofiary różne oprogramowanie, włączając inne trojany. - BackDoor.IRC.NgrBot.42

Dość powszechny trojan, znany analitykom bezpieczeństwa informacji od 2011 roku. Złośliwe programy z tej rodziny są zdolne do wykonywania na zainfekowanym komputerze poleceń wydawanych przez intruzów, a sama maszyna jest kontrolowana przez cyberprzestępców poprzez protokół wiadomości tekstowych IRC (Internet Relay Chat).

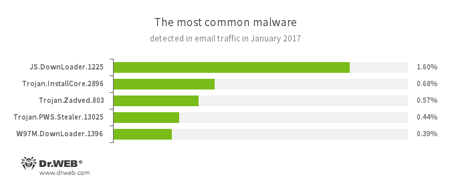

Statystyki dotyczące złośliwych programów wykrytych w ruchu poczty elektronicznej

- JS.DownLoader

Rodzina złośliwych skryptów JavaScripts. Pobierają i instalują złośliwe oprogramowanie. - Trojan.InstallCore

Rodzina trojanów potrafiących instalować niepożądane i złośliwe aplikacje. - Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych. Dodatkowo malware potrafi podmieniać reklamy wyświetlane na różnych stronach internetowych. - Trojan.PWS.Stealer

Rodzina trojanów zaprojektowanych do wykradania haseł i innych poufnych informacji zapisanych na zainfekowanym komputerze. - W97M.DownLoader

Rodzina trojanów typu downloader wykorzystujących podatności w aplikacjach biurowych i potrafiących pobierać na zaatakowany komputer inne złośliwe programy.

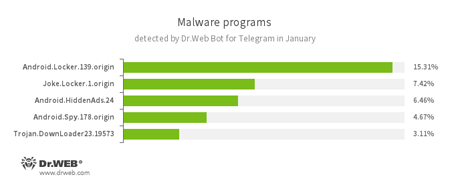

Najpopularniejsze zagrożenia na podstawie danych z Dr.Web Bot dla Telegram

- Android.Locker.139.origin

Trojan ransomware dla Androida. Jego różne modyfikacje potrafią blokować urządzenie wyświetlając ostrzeżenie o pewnym naruszeniu prawa. Aby odblokować urządzenie, użytkownik musi zapłacić okup. - Joke.Locker.1.origin

Program-żart dla Androida blokujący ekran domowy urządzenia i wyświetlający ekran błędu BSOD (Blue Screen of Death – “niebieski ekran”) Microsoft Windows. - Android.HiddenAds.24

Trojan zaprojektowany do wyświetlania niepożądanych reklam na urządzeniach mobilnych. - Android.Spy.178.origin

Trojan dla Windows wykradający poufne informacje użytkownika, włączając hasła. - Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware.

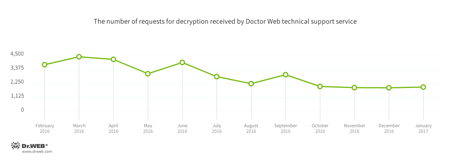

Ransomware szyfrujące pliki

W styczniu ze wsparciem technicznym Doctor Web kontaktowały się głownie ofiary następujących modyfikacji ransomware szyfrującego pliki:

- Trojan.Encoder.858 — 36.71% zgłoszeń;

- Trojan.Encoder.3953 — 5.00% zgłoszeń;

- Trojan.Encoder.567 — 3.97% zgłoszeń;

- Trojan.Encoder.761 — 3.33% zgłoszeń;

- Trojan.Encoder.3976 — 2.88% zgłoszeń.

Dr.Web Security Space 11.0 dla Windows

chroni przed ransomware szyfrującym pliki

Ta funkcjonalność nie jest dostępna w Antywirusie Dr.Web dla Windows

| Zapobieganie Utracie Danych | |

|---|---|

|  |

W styczniu 2017 do bazy Dr.Web dodano 223127 adresy URL niezalecanych stron www.

| grudzień 2016 | styczeń 2017 | Dynamika |

|---|---|---|

| + 226 744 | + 223 127 | -1.59% |

Malware dla Linuxa

Rozpowszechnianie się na dużą skalę malware dla Linuxa nie zdarza się zbyt często, jednakże w styczniu 2017 taki incydent został wykryty przez analityków bezpieczeństwa Doctor Web. Przedmiotowym trojanem był Linux.Proxy.10, którego celem jest uruchomienie na zainfekowanym urządzeniu serwera proxy SOCKS5. Te zainfekowane urządzenia są używane przez cyberprzestępców w celu zachowania anonimowości w sieci. Według analityków bezpieczeństwa Doctor Web, 24 stycznia 2017 liczba zainfekowanych tym wirusem urządzeń z systemem Linux wyniosła kilka tysięcy.

Linux.Proxy.10 jest dystrybuowany poprzez zalogowanie się do podatnych urządzeń z użyciem określonych z góry kombinacji login / hasło: użytkownicy z takimi szczegółami konta są zwykle tworzeni przez inne trojany dla Linuxa (lub są domyślnie zainstalowani w urządzeniu). Oznacza to, że Linux.Proxy.10 atakuje głównie urządzenia, które są już zainfekowane innym złośliwym oprogramowaniem. Szczegółowe informacje dotyczące tego malware można znaleźć w przeglądzie opublikowanym przez Doctor Web.

Co więcej, wykryto kolejnego wirusa z rodziny Linux.Lady — Linux.Lady.4. W tej wersji Trojana cyberprzestępcy usunęli funkcję pobierania i uruchamiania aplikacji do “wydobywania” kryptowalut i dodali zdolność do atakowania podłączanych poprzez sieć struktur danych Redis. Dodatkowo trojan posiada dodatkowy moduł potrafiący wykorzystywać wywołania RPC (Remote Procedure Call) do komunikowania się ze zdalnymi serwerami, wysyłania na nie informacji o zainfekowanym systemie i wykonywania poleceń powłoki (shell).

Złośliwe i niepożądane programy dla urządzeń mobilnych

W pierwszym miesiącu 2017 roku analitycy bezpieczeństwa Doctor Web wykryli trojana Android.Skyfin.1.origin, infiltrującego uruchomiony proces aplikacji Sklep Play i w skrycie pobierającego aplikacje Google Play, sztucznie zwiększając ich popularność. Później analitycy bezpieczeństwa wykryli trojana bankowego Android.BankBot.149.origin, którego kod źródłowy został opublikowany online przez cyberprzestępców. Inny trojan bankowy wykryty w styczniu został nazwany Android.BankBot.140.origin. Był dystrybuowany jako gra Super Mario Run, która wciąż nie jest dostępna dla urządzeń z Androidem. Również w ciągu ostatniego miesiąca wykryto w Google Play nowego trojana ransomware, nazwanego Android.Locker.387.origin, który blokował smartfony i tablety.

Najbardziej godne uwagi wydarzenia powiązane z malware dla urządzeń mobilnych, to:

- Wykrycie trojana dla Androida infiltrującego działający proces aplikacji Sklep Play i w skrycie pobierającego aplikacje z Google Play;

- Dystrybucja trojanów bankowych;

- Pojawienie się trojanów ransomware w Google Play.

Dowiedz się więcej razem z Dr.Web

Statystyki wirusów Opisy wirusów Comiesięczne przeglądy wirusów

[% END %]