Przegląd aktywności wirusów mobilnych w styczniu 2017 według Doctor Web

31 stycznia 2017

W pierwszym miesiącu 2017 roku analitycy bezpieczeństwa Doctor Web wykryli trojana dla Androida infiltrującego uruchomiony proces aplikacji Sklep Play i w skrycie pobierającego aplikacje z Google Play. Później analitycy bezpieczeństwa przebadali trojana bankowego dla Androida, którego kod źródłowy został opublikowany online przez cyberprzestępców. Również w styczniu wykryto kolejnego trojana bankowego dla Androida; był dystrybuowany jako gra Super Mario Run, która wciąż nie jest dostępna dla urządzeń z Androidem. Również w ostatnim miesiącu wykryto w Google Play nowego trojana ransomware; blokował on ekrany smartfonów i tabletów z Androidem.

Główne trendy stycznia

- Wykrycie trojana dla Androida infiltrującego uruchomiony proces aplikacji Sklep Play i w skrycie pobierającego aplikacje z Google Play

- Dystrybucja nowych trojanów bankowych

- Wykrycie trojana ransomware w Google Play

Mobilne zagrożenie miesiąca

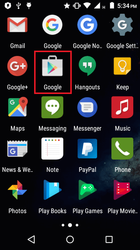

Na początku stycznia analitycy bezpieczeństwa Doctor Web wykryli trojana Android.Skyfin.1.origin, infiltrującego uruchomiony proces aplikacji Sklep Play, wykradającego poufne informacje i w skrycie pobierającego aplikacje z Google Play, sztucznie zwiększając ich popularność. Android.Skyfin.1.origin posiada następujące cechy:

- Jest dystrybuowany przez inne złośliwe programy, które próbują uzyskać uprawnienia root’a i zainstalować trojana w katalogu systemowym;

- Wykrada dane autoryzacyjne i inne poufne informacje z aplikacji Sklep Play symulując jej działanie i pobierając aplikacje z Google Play bez wiedzy użytkownika;

- Po tym, jak aplikacje zostaną pobrane, wirus zapisuje je na karcie SD, ale nie instaluje ich, żeby nie budzić podejrzeń właściciela zaatakowanego urządzenia mobilnego;

- Pozostawia fałszywe recenzje w Google Play dla aplikacji wskazanych przez cyberprzestępców.

Aby uzyskać więcej informacji o tym trojanie, zajrzyj do artykułu opublikowanego przez Doctor Web.

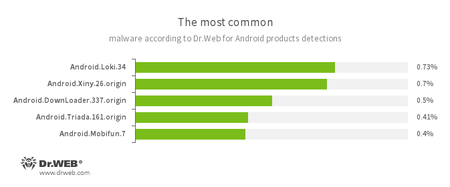

Najpopularniejsze zagrożenia na podstawie statystyk zebranych przez Dr.Web dla Androida

- Android.Loki.34

Złośliwy program zaprojektowany do pobierania innych trojanów. - Android.Xiny.26.origin

Trojan pobierający i instalujący różne aplikacje oraz wyświetlający reklamy. - Android.DownLoader.337.origin

Trojan zaprojektowany do pobierania innego malware. - Android.Triada.161.origin

Wielokomponentowy trojan realizujący różne złośliwe funkcje. - Android.Mobifun.7

Trojan zaprojektowany do pobierania innych aplikacji dla Androida.

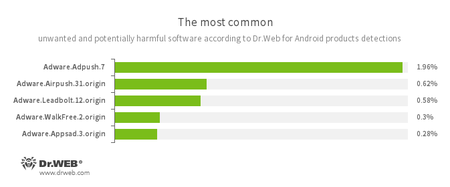

- Adware.Adpush.7

- Adware.Airpush.31.origin

- Adware.Leadbolt.12.origin

- Adware.WalkFree.2.origin

- Adware.Appsad.3.origin

Niepożądane moduły programowe wbudowywane w aplikacje dla Androida i odpowiedzialne za wyświetlanie denerwujących reklam na urządzeniach mobilnych.

Trojany bankowe dla Androida

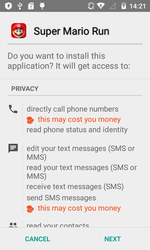

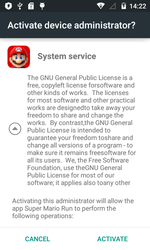

W styczniu wykryto trojana bankowego Android.BankBot.140.origin; był on dystrybuowany przez cyberprzestępców jako gra Super Mario Run. Jest ona obecnie dostępna tylko dla urządzeń z systemem iOS; tym samym, wykorzystując ten schemat, cyberprzestępcy zwiększyli prawdopodobieństwo, że użytkownicy zainteresowani grą zainstalują rzeczone malware.

Android.BankBot.140.origin ; był on dystrybuowany przez cyberprzestępców jako gra Super Mario Run. Jest ona obecnie dostępna tylko dla urządzeń z systemem iOS; tym samym, wykorzystując ten schemat, cyberprzestępcy zwiększyli prawdopodobieństwo, że użytkownicy zainteresowani grą zainstalują rzeczone malware.

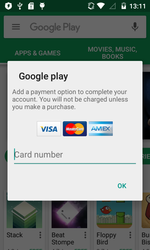

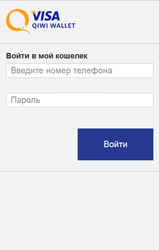

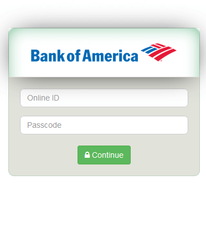

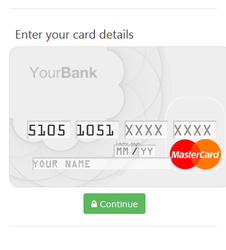

W połowie miesiąca analitycy Doctor Web wykryli trojana bankowego Android.BankBot.149.origin, którego kod źródłowy został opublikowany online przez cyberprzestępców. To malware śledzi uruchomienie aplikacji używanych do zdalnego dostępu do usług bankowych i usług obsługi płatności online i wyświetla na ich wierzchu fałszywe formularze monitujące o wprowadzenie loginów i haseł do kont użytkowników. Dodatkowo, Android.BankBot.149.origin próbuje uzyskać informacje o karcie bankowej wyświetlając okienko dialogowe wyłudzające informacje na wierzchu aplikacji Sklep Play.

Ten trojan może również przechwytywać przychodzące wiadomości SMS i próbować je ukryć, śledzić koordynaty GPS zainfekowanego urządzenia, wykradać informacje z listy kontaktów i potrafi wysyłać wiadomości na wszystkie dostępne numery. Aby uzyskać więcej informacji na temat Android.BankBot.149.origin, zajrzyj do artykułu opublikowanego przez Doctor Web.

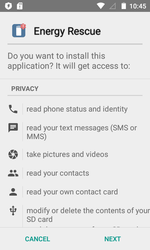

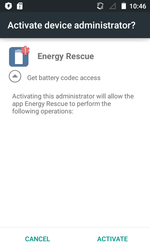

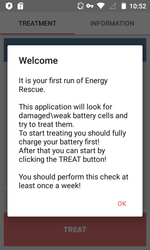

Trojany w Google Play

W zeszłym miesiącu wykryto w Google Play trojana ransomware Android.Locker.387.origin; wymagał on użycia skomplikowanej procedury wykrywania i był chroniony specjalnym programem pakującym. Niemniej jednak Dr.Web dla Androida z powodzeniem wykrywa go jako Android.Packed.15893. Ten trojan był dystrybuowany jako program Energy Rescue, który rzekomo optymalizował wydajność baterii. Po uruchomieniu Android.Locker.387.origin zachęca użytkownika do udzielenia mu w urządzeniu mobilnym uprawnień administracyjnych i blokuje zainfekowany smartfon lub tablet, żądając okupu za jego odblokowanie. Warto zauważyć, że to ransomware nie atakowało urządzeń użytkowników z Rosji, Ukrainy i Białorusi.

Oprócz blokowania urządzeń z Androidem, Android.Locker.387.origin wykrada informacje na temat listy kontaktów i wszystkie dostępne wiadomości SMS.

Cyberprzestępcy są wciąż zainteresowani urządzeniami z Androidem i tworzeniem licznych złośliwych programów dla tej platformy mobilnej. W celu zabezpieczenia smartfonów i tabletów zalecamy zainstalowanie Dr.Web dla Androida, który z powodzeniem wykrywa trojany dla Androida i inne malware.