Przegląd aktywności wirusów w listopadzie 2016 według Doctor Web

30 listopada 2016

Listopad był miesiącem całkiem bogatym w wydarzenia z zakresu bezpieczeństwa informacji. Specjaliści Doctor Web wykryli botnet wymierzony w rosyjskie banki i trojana przeprowadzającego ataki skierowane na firmy produkujące dźwigi budowlane. Dodatkowo ponad milion użytkowników pobrało złośliwy program wbudowany w aplikację dostępną w Google Play.

GŁÓWNE TRENDY LISTOPADA

- Pojawienie się botnetu atakującego rosyjskie banki

- Atak skierowany na firmy produkujące żurawie budowlane

- Wykrycie trojana dla Androida w Google Play

Zagrożenie miesiąca

Złośliwe programy do “zadań specjalnych”, lub przeprowadzania tak zwanych ataków skierowanych są wykrywane całkiem rzadko. W 2011 roku Doctor Web opublikował artykuł o trojanie BackDoor.Dande, zaprojektowanym do wykradania informacji z aptek i firm farmaceutycznych. Cztery lata później specjaliści Doctor Web wykryli wirusa BackDoor.Hser.1, przeznaczonego do wykorzystania przeciwko firmom zbrojeniowym i powiązanym z obronnością. Pod koniec tego miesiąca wykryli nowego backdoora — BackDoor.Crane.1 — wykradającego ważną dokumentację i wewnętrzną korespondencję biznesową z komputerów należących do rosyjskich firm zajmujących się produkcją dźwigów budowlanych. Dodatkowo te trojany okresowo wykonują zrzuty ekranu i wysyłają je na serwer kontrolno-zarządzający (C&C).

Specjaliści Doctor Web podejrzewają, że autorzy BackDoor.Crane.1 wykorzystali części kodu pochodzące z różnych źródeł — w szczególności ze strony rsdn.org. Dowodem na to jest wartość “RSDN HTTP Reader” parametru User-Agent używanego przez trojana podczas realizowania dostępu do zasobów sieci www, oraz niewidoczne okno “O projekcie Bot”, wyglądające na przeoczone w zasobach tego trojana..

BackDoor.Crane.1 posiada kilka modułów. Każdy z nich jest odpowiedzialny za realizowanie jednej szczególnej funkcji:

- Wykonanie odebranej komendy z użyciem interpretera poleceń cmd;

- Pobranie pliku z określonego linku i zapisanie go do pewnego folderu na komputerze;

- Wygenerowanie listy z zawartością folderów i wysłanie jej na serwer C&C;

- Pobranie zrzutu ekranu i wysłanie go na serwer C&C;

- Załadowanie pliku na określony serwer z użyciem protokołu FTP;

- Załadowanie pliku na określony serwer z użyciem protokołu HTTP.

Dodatkowo backdoor potrafi pobrać i uruchomić dwa inne trojany napisane w języku Python — Python.BackDoor.Crane.1 i Python.BackDoor.Crane.2. Aby dowiedzieć się więcej o tych złośliwych programach, zajrzyj do naszego opublikowanego wcześniej przeglądu.

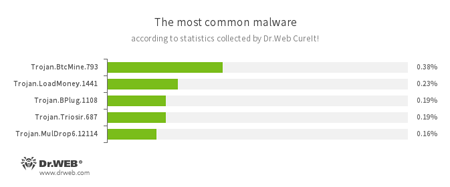

Najpopularniejsze zagrożenia na postawie statystyk zebranych przez Dr.Web CureIt!

- Trojan.BtcMine.793

Trojan zaprojektowany do skrytego wykorzystywania zasobów zainfekowanego komputera w celu pozyskiwania kryptowaluty, na przykład Bitcoinów. - Trojan.LoadMoney

Rodzina trojanów typu downloader generowana przez serwery przynależne do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują na komputerze ofiary różne niechciane programy. - Trojan.BPlug

Te wtyczki dla popularnych przeglądarek wyświetlają denerwujące reklamy podczas przeglądania stron www przez użytkowników. - Trojan.Triosir.687

Wtyczka dla przeglądarek www zaprojektowana do wyświetlania denerwujących reklam podczas przeglądania stron www przez użytkowników. - Trojan.MulDrop6.12114

Trojan potrafiący instalować na komputerze inne złośliwe programy.

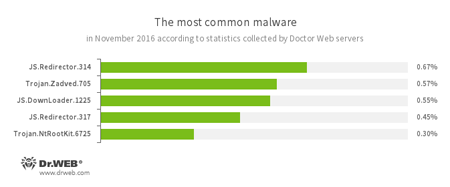

Najpopularniejsze zagrożenia na podstawie danych z serwerów statystyk Doctor Web

- JS.Redirector

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do automatycznego przekierowywania użytkowników na inne strony www. - Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych. Dodatkowo malware potrafi podmieniać reklamy wyświetlane na różnych stronach internetowych. - JS.DownLoader

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów. - Trojan.NtRootKit.6725

Trojan typu rootkit ukrywający się w zainfekowanym systemie. Aby wykonać swoje złośliwe funkcje, trojan wstrzykuje swój kod w inne uruchomione procesy.

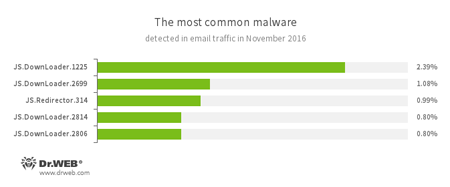

Statystyki dotyczące złośliwych programów wykrytych w ruchu poczty elektronicznej

- JS.DownLoader

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów. - JS.Redirector

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do automatycznego przekierowywania użytkowników na inne strony www.

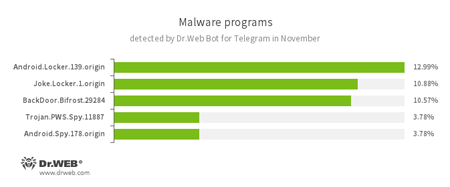

Najpopularniejsze zagrożenia na podstawie statystyk zebranych przez Dr.Web Bot dla Telegram

- Android.Locker.139.origin

Trojan ransomware dla Androida. Jego różne modyfikacje potrafią blokować urządzenie wyświetlając ostrzeżenie o pewnym naruszeniu prawa. Aby odblokować urządzenie, użytkownik musi zapłacić okup. - Joke.Locker.1.origin

Program-żart dla Androida blokujący ekran domowy urządzenia i wyświetlający błąd BSOD (Blue Screen of Death – “niebieski ekran”) Microsoft Windows. - BackDoor.Bifrost.29284

Trojan typu backdoor wykonujący polecenia odebrane od cyberprzestępców. - Trojan.PWS.Spy.11887

Trojan dla Windows wykradający prywatne informacje użytkownika, włączając hasła. - Android.Spy

Rodzina wielofunkcyjnych trojanów dla Androida zaprojektowanych do odczytywania i zapisywania kontaktów, odbierania i wysyłania wiadomości SMS, określania koordynatów GPS, odczytywania i zapisywania zakładek w przeglądarce, oraz pozyskiwania IMEI urządzenia i numeru telefonu.

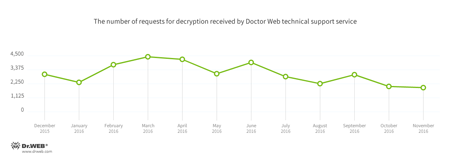

Ransomware szyfrujące pliki

Ransomware szyfrujące pliki

- Trojan.Encoder.858 — 16,97% zgłoszeń;

- Trojan.Encoder.761 — 14,54% zgłoszeń;

- Trojan.Encoder.3953 — 5,55% zgłoszeń;

- Trojan.Encoder.3976 — 3,79% zgłoszeń;

- Trojan.Encoder.567 — 1,50% zgłoszeń.

Dr.Web Security Space 11.0 dla Windows

chroni przed ransomware szyfrującym pliki

Ta funkcjonalność nie jest dostępna w Antywirusie Dr.Web dla Windows

| Zapobieganie Utracie Danych | |

|---|---|

|  |

Niebezpieczne strony www

W listopadzie 2016 do bazy Dr.Web dodano 254736 URL-i niezalecanych stron www.

| październik 2016 | listopad 2016 | Dynamika |

|---|---|---|

| + 338 670 | + 254 736 | -24,78% |

Niektóre zasoby www aktualnie nie są fałszywe, jednakże są zrobione tak, aby przypominać oficjalne strony rządowe. Oszukują użytkowników mając zaimplementowane metody podobne do tych, które są używane przez oszustów tworzących phishingowe strony www. Właścicielem tych stron www są organizacje komercyjne, które zaprzestały wykorzystywania nieuczciwych reklam.

Niezalecane strony wwwLinux

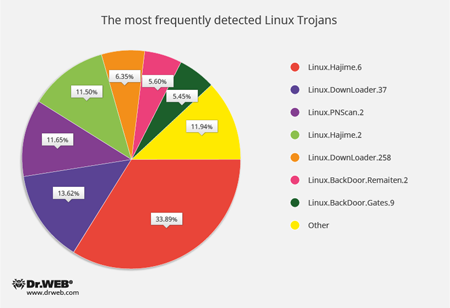

Od początku listopada specjaliści Doctor Web zarejestrowali 389285 ataków przeprowadzonych przez trojany dla Linuxa — 79447 z nich było przeprowadzone poprzez protokół SSH, a 309838 z nich poprzez protokół Telnet. Poniższy diagram pokazuje wzajemne proporcje pomiędzy najczęściej wykrywanymi trojanami dla Linuxa::

- Linux.Hajime

Rodzina robaków dla Linuxa dystrybuowanych poprzez protokół Telnet. Po pozyskaniu hasła z użyciem ataku brute force i pomyślnym zalogowaniu się, złośliwy moduł zapisuje na maszynie program ładujący dla architektury MIPS/ARM napisany w języku Assembler. Program ładujący pobiera główny moduł trojana, który okresowo podłącza komputer do zdecentralizowanego botnetu P2P. - Linux.DownLoader

Rodzina złośliwych programów i skryptów dla Linuxa zaprojektowanych do pobierania i instalowania na zainfekowanym komputerze innych złośliwych aplikacji. - Linux.PNScan.2

Robak sieciowy zaprojektowany do infekowania routerów z systemem Linux. Robak potrafi samodzielnie infekować urządzenia, otwiera porty 9000 i 1337, przetwarza żądania odebrane poprzez te porty i łączy się z serwerem C&C. - Linux.BackDoor.Remaiten

Rodzina trojanów dla Linuxa zaprojektowana do przeprowadzania ataków DDoS. Trojan potrafi zhakować urządzenie z użyciem protokołu Telnet i pozyskać hasło poprzez atak brute force. Jeśli mu się to uda, zapisuje na komputerze program ładujący napisany w Assemblerze. Program ładujący pobiera i instaluje inne trojany. - Linux.BackDoor.Gates

Rodzina trojanów dla Linuxa realizujących funkcje backdoora i przeprowadzających ataki DDoS. Te trojany wykonują również komendy odbierane od cyberprzestępców.

Inne zagrożenia

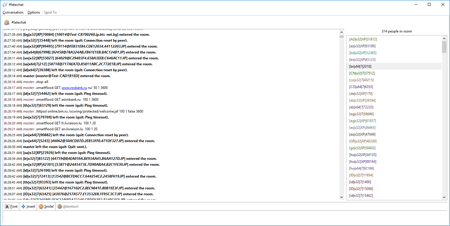

W listopadzie analitycy bezpieczeństwa Doctor Web wykryli botnet zaprojektowany do przeprowadzania ataków DDoS. Jego twórcy użyli trojana BackDoor.IRC.Medusa.1 — złośliwego bota IRC. Podłączony do konkretnego kanału typu chat, trojan odbiera polecenia poprzez protokół IRC (Internet Relay Chat).

BackDoor.IRC.Medusa.1 przeprowadza kilka rodzajów ataków DDoS i, gdy jest zarządzany przez cyberprzestępców, pobiera i uruchamia pliki wykonywalne. Specjaliści Doctor Web są przekonani, że ten trojan był użyty do przeprowadzenia masowych ataków na serwery należące do Sberbank of Russia. Pomiędzy 11 a 14 listopada 2016, cyberprzestępcy wielokrotnie zaatakowali następujące strony www: rosbank.ru (Rosbank) i eximbank.ru (Eximbank of Russia). Aby uzyskać więcej informacji na temat tego incydentu, zajrzyj do naszego opublikowanego wcześniej artykułu.

Złośliwe i niepożądane programy dla urządzeń mobilnych

W listopadzie analitycy bezpieczeństwa Doctor Web wykryli Android.MulDrop.924, który był dystrybuowany jako niegroźna aplikacja w Google Play. Trojan pobierał złośliwe programy i wyświetlał denerwujące reklamy. Sumarycznie zarejestrowano ponad milion pobrań tego trojana. Pod koniec miesiąca został wykryty Android.Spy.332.origin — trojan preinstalowany na kilku popularnych urządzeniach z Androidem. Ten złośliwy program pobierał, instalował i usuwał aplikacje, oraz wysyłał prywatne informacje na serwer należący do przestępców.

Najbardziej warte odnotowania wydarzenia dotyczące malware dla urządzeń mobilnych zarejestrowane w listopadzie to:

- Wykrycie Android.MulDrop.924, trojana pobierającego aplikacje Google Play i oferującego ich instalację. Wyświetlał on również reklamy;

- Pojawienie się Android.Spy.332.origin, trojana preinstalowanego na kilku urządzeniach mobilnych i potrafiącego pobierać, instalować i usuwać oprogramowanie.

Aby dowiedzieć się więcej o złośliwych i niepożądanych programach wymierzonych w urządzenia mobilne wykrytych w listopadzie, zajrzyj do naszego specjalnego przeglądu.

Dowiedz się więcej razem z Dr.Web

Statystyki wirusów Opisy wirusów Comiesięczne przeglądy wirusów

[% END %]