Przegląd aktywności wirusów we wrześniu 2016 według Doctor Web

30 września 2016

We wrześniu 2016 analitycy Doctor Web przebadali kilka złośliwych programów dla Linuxa. Miesiąc rozpoczął się wykryciem trojana napisanego w języku Rust, następnie wykryto trojana zaprojektowanego do przeprowadzania ataków DDoS. Nieco później analitycy bezpieczeństwa przebadali całą rodzinę trojanów DDoS dla Linuxa, razem ze złośliwym programem dla Androida zdolnym do dokonywania wstrzyknięć do procesów systemowych.

GŁÓWNE TRENDY WRZEŚNIA

- Pojawienie się trojana dla Linuxa napisanego w języku Rust

- Dystrybucja nowych trojanów dla Linuxa zaprojektowanych do przeprowadzania ataków DDoS

- Pojawienie się trojanów dla Androida zdolnych do dokonywania wstrzyknięć do procesów systemowych

Zagrożenie miesiąca

Trojany zaprojektowane do przeprowadzania ataków DDoS nie są niczym nowym. Niektóre z nich potrafią infekować komputery pracujące pod kontrolą nie tylko Microsoft Windows ale również Linuxa. Linux.Mirai jest jednym z takich wirusów.

Pierwsza wersja Linux.Mirai pojawiła się w maju 2016 i została dodana do bazy wirusów Doctor Web pod nazwą Linux.DDoS.87. Ten trojan, zaprojektowany do przeprowadzania ataków DDoS, potrafi działać na komputerach o architekturze SPARC, ARM, MIPS, SH-4, M68K i Intel x86. Współdzieli również pewne funkcjonalności z rodziną wirusów Linux.BackDoor.Fgt- jednego z jej reprezentantów opisaliśmy w 2014 roku. Uruchomiony na zainfekowanym komputerze, Linux.DDoS.87 przeszukuje pamięć pod kątem procesów innych trojanów i zakańcza ich pracę. Linux.DDoS.87 potrafi uruchamiać następujące ataki DDoS:

- UDP flood;

- UDP flood poprzez GRE;

- DNS flood;

- TCP flood (kilka rodzajów);

- HTTP flood.

Sierpień 2016 rozpoczął się od wykrycia nowej wersji tego niebezpiecznego trojana, nazwanego Linux.DDoS.89. Współdzieli on wiele cech swoich poprzedników, jednakże istnieje kilka wartych zauważenia różnic w stosunku do Linux.DDoS.87. Na przykład, nowsza wersja posiada inną procedurę uruchamiania trojana i inny mechanizm ochrony przed samousunięciem. Co więcej, ataki HTTP flood nie są już przeprowadzane. Ostatecznie, Linux.DDoS.89 zawiera nowy komponent — skaner telnet, zaprojektowany do wyszukiwania w Internecie podatnych komputerów i łączenia się z nimi z użyciem protokołu telnet.

Pod koniec września specjaliści Doctor Web wykryli kolejnego reprezentanta tej rodziny — Linux.Mirai. Trojan nauczył się jak wyłączać mechanizm watchdog (chroniący przed zawieszeniami systemu i jego ponownymi uruchomieniami), poza tym na nowo jest w stanie przeprowadzać ataki HTTP flood. Aby uzyskać więcej informacji na temat tej rodziny trojanów dla Linuxa, zajrzyj do naszego przeglądu informativo.

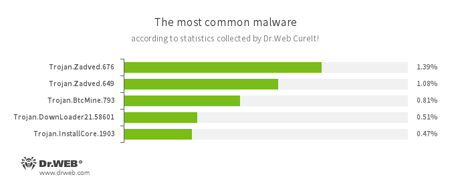

Najpopularniejsze zagrożenia na podstawie statystyk zebranych przez Dr.Web CureIt!

- Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych. Dodatkowo malware potrafi podmieniać reklamy wyświetlane na różnych stronach internetowych. - Trojan.BtcMine.793

Trojan zaprojektowany do skrytego wykorzystywania zasobów zainfekowanego komputera w celu pozyskiwania kryptowaluty, na przykład Bitcoinów. - Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware. - Trojan.InstallCore.1903

Trojan potrafiący instalować niepożądane i złośliwe aplikacje.

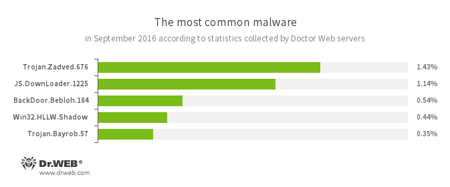

Najpopularniejsze zagrożenia na postawie danych z serwerów statystyk Doctor Web

- Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych. Dodatkowo malware potrafi podmieniać reklamy wyświetlane na różnych stronach internetowych. - JS.Downloader

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów. - BackDoor.Bebloh.184

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów. - Win32.HLLW.Shadow

Robak replikujący się poprzez nośniki wymienne i dyski sieciowe. Dodatkowo może być rozpowszechniany poprzez sieć z użyciem standardowego protokołu SMB. Jest zaprojektowany do pobierania plików wykonywalnych z serwera C&C i uruchamiania ich. - Trojan.Bayrob.57

Trojan, który potrafi wykradać poufne informacje z zaatakowanego komputera i wykonywać inne złośliwe działania.

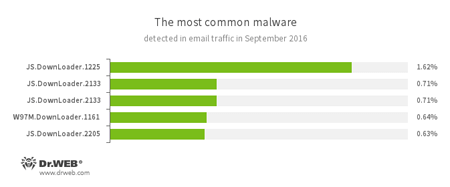

Najpopularniejsze zagrożenia na podstawie statystyk dotyczących złośliwych programów wykrytych w ruchu poczty elektronicznej

- JS.Downloader

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów. - W97M.DownLoader

Rodzina trojanów typu downloader wykorzystujących podatności w aplikacjach biurowych i potrafiących pobierać na zaatakowany komputer inne złośliwe programy.

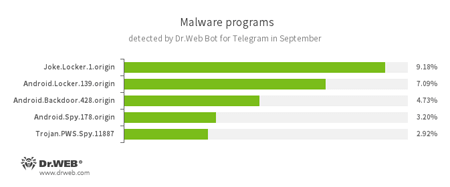

Najpopularniejsze zagrożenia na podstawie statystyk zebranych przez Bota Dr.Web dla Telegram

- Joke.Locker.1.origin

Program-żart dla Androida blokujący ekran domowy urządzenia i wyświetlający błąd BSOD (Blue Screen of Death – “niebieski ekran”) w Microsoft Windows. - Android.Locker.139.origin

Trojan ransomware dla Androida. Jego różne modyfikacje potrafią blokować urządzenie wyświetlając ostrzeżenie o pewnym naruszeniu prawa. Aby odblokować urządzenie, użytkownik musi zapłacić okup. - Android.Backdoor.428.origin

Trojan dla Androida wykonujący instrukcje odebrane od cyberprzestępców. W zależności od modyfikacji, trojan potrafi wysyłać wiadomości SMS, otwierać URL-e w przeglądarce, zbierać informacje o urządzeniu i pozyskiwać kontakty użytkownika, pobierać inne aplikacje i tak dalej. - Android.Spy

Rodzina wielofunkcyjnych trojanów dla Androida zaprojektowanych do odczytywania i zapisywania kontaktów, odbierania i wysyłania wiadomości SMS, określania koordynatów GPS, odczytywania i zapisywania zakładek w przeglądarce, oraz pozyskiwania IMEI urządzenia i numeru telefonu. - Trojan.PWS.Spy.11887

Trojan dla Windows wykradający prywatne informacje użytkownika, włączając hasła.

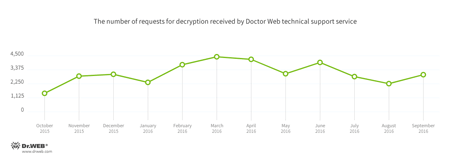

Ransomware szyfrujące pliki

We wrześniu pomoc techniczna Doctor Web zarejestrowała przypadki infekcji wywołane przez następujące modyfikacje ransomware:

- Trojan.Encoder.717 — 25,64% zgłoszeń;

- Trojan.Encoder.602 — 21,53% zgłoszeń;

- Trojan.Encoder.143 — 5,11% zgłoszeń;

- Trojan.Encoder.126 — 4,51% zgłoszeń;

- Trojan.Encoder.119 — 4,26% zgłoszeń.

Dr.Web Security Space 11.0 dla Windows

chroni przed ransomware szyfrującym pliki

Ta funkcjonalność nie jest dostępna w Antywirusie Dr.Web dla Windows.

| Zapobieganie Utracie Danych | |

|---|---|

|  |

Niebezpieczne strony www

We wrześniu 2016 dodano do bazy Dr.Web 298985 URL-i niezalecanych stron www.

| sierpień 2016 | wrzesień 2016 | Dynamika |

|---|---|---|

| + 245 394 | + 298 985 | +21,8% |

Linux

Specjaliści Doctor Web wykryli nowego trojana dla Linuxa napisanego w języku programowania Rust. Trojan został nazwany Linux.BackDoor.Irc.16. To typowy program typu backdoor wykonujący polecenia wydawane przez cyberprzestępców poprzez protokół IRC (Internet Relay Chat). Aby uzyskać więcej informacji o tym trojanie, zajrzyj do tego artykułu.

Jakiś czas później wykryto kolejnego trojana dla Linuxa — Linux.DDoS.93, zaprojektowanego do przeprowadzania ataków DDoS i wykonywania następujących komend:

- Aktualizacja złośliwego programu

- Pobranie i uruchomienie pliku określonego w poleceniu

- Usunięcie siebie samego

- Uruchomienie na określonym porcie ataku UDP flood

- Uruchomienie na losowo wybranym porcie ataku UDP flood

- Uruchomienie ataku Spoofed UDP flood

- Uruchomienie ataku TCP flood

- Uruchomienie ataku TCP flood (do pakietów są dodawane losowe dane o długości do 4096 bajtów)

- Uruchomienie ataku HTTP flood z użyciem żądań GET

- Uruchomienie ataku HTTP flood z użyciem żądań POST

- Uruchomienie ataku HTTP flood z użyciem żądań HEAD

- Wysyłanie żądań HTTP z określonymi parametrami na 255 losowych adresów IP

- Przerwanie działania

- Wysłanie komendy PING

Możesz dowiedzieć się więcej o Linux.DDoS.93 z artykułu opublikowanego przez Doctor Web.

Złośliwe i niepożądane programy dla urządzeń mobilnych

We wrześniu analitycy Doctor Web wykryli w rodzinie Android.Xiny, nowe przykłady trojanów zaprojektowanych do pobierania i instalowania różnych programów bez wiedzy użytkownika. Te trojany potrafią od teraz infekować procesy aplikacji systemowych i uruchamiać złośliwe wtyczki.

Pośród najbardziej godnych uwagi wydarzeń września powiązanych z malware dla urządzeń mobilnych możemy wymienić:

- Wykrycie trojanów należących do rodziny Android.Xiny potrafiących wstrzykiwać swój kod do procesów aplikacji systemowych i uruchamiać złośliwe wtyczki.

Dowiedz się więcej o złośliwych i niepożądanych programach dla urządzeń mobilnych z naszego specjalnego przeglądu.

Dowiedz się więcej razem z Dr.Web

Statystyki wirusów Opisy wirusów Comiesięczne przeglądy wirusów

[% END %]