Przegląd aktywności wirusów według Doctor Web w czerwcu 2016

30 czerwca 2016

Pierwszy miesiąc lata był całkiem bogaty w wydarzenia z zakresu bezpieczeństwa informacji. Na początku czerwca specjaliści Doctor Web zakończyli badania trojana bankowego Bolik, a niedługo potem wykryli bezplikowego trojana reklamowego nazwanego Trojan.Kovter.297. Poza tym zwiększyła się liczba trojanów wymierzonych w oprogramowanie księgowe: najpierw zarejestrowano niebezpiecznego trojana ransomware rozpowszechnianego przez program typu dropper napisany w języku wbudowanym w oprogramowanie księgowe 1C; następnie nasi analitycy bezpieczeństwa wykryli trojana szpiegującego — Trojan.PWS.Spy.19338 — zdolnego do logowania naciśnięć klawiszy w różnych aplikacjach włączając aplikacje księgowe. Dodatkowo twórcy wirusów kontynuowali ataki na Google Play: nasi analitycy dwa razy w ciągu tego miesiąca wykryli trojany w aplikacjach dla Androida zamieszczonych w tym sklepie.

GŁÓWNE TRENDY CZERWCA

- Nowy polimorficzny trojan bankowy

- Rozpowszechnianie się trojanów dla oprogramowania 1C

- Nowy bezplikowy trojan reklamowy — Trojan.Kovter

- Rozpowszechnianie się niebezpiecznego trojana szpiegującego — Trojan.PWS.Spy.19338

Zagrożenie miesiąca

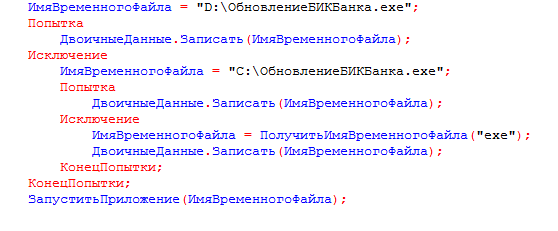

Większość rosyjskich firm wybrało programy księgowe 1C. Twórcy wirusów również podążyli za tym trendem i stworzyli nowe zagrożenia. Analitycy Doctor Web zetknęli się już z aplikacjami napisanymi w języku programowania dla aplikacji 1C, ale 1C.Drop.1 różni się od swoich poprzedników swoją architekturą i celem — ten trojan został zaprojektowany jako w pełni funkcjonalny program typu dropper zapisujący na dysku trojana ransomware Trojan.Encoder.567 i uruchamiający go.

Trojan jest dystrybuowany poprzez e-mail zatytułowany “Our BIC code has been changed” zawierający zewnętrzny moduł przetwarzania danych dla aplikacji 1C:Enterprise. Jeśli użytkownik otworzy ten plik w programie 1C:Enterprise, trojan roześle swoją kopię do wszystkich kontrahentów których adresy e-mail będą określone w bazie danych programu. Następnie pozyska wirusa Trojan.Encoder.567, zapisze go na dysku i uruchomi program ransomware. Ten niebezpieczny enkoder szyfruje pliki na dyskach komputera i żąda okupu za ich odszyfrowanie. 1C.Drop.1 wspiera następujące bazy danych programu 1C:

- Trade Management 11.1

- Trade Management (podstawowa) 11.1

- Trade Management 11.2

- Trade Management (podstawowa) 11.2

- Accounting 3.0

- Accounting (podstawowa) 3.0

- 1C:Comprehensive Automation 2.0

Aby dowiedzieć się więcej na temat tego incydentu, zajrzyj do tego artykułu.

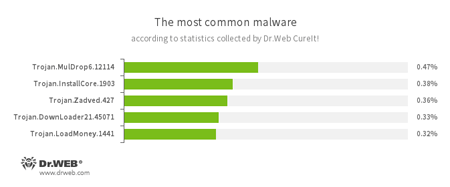

Najpopularniejsze zagrożenia czerwca na podstawie statystyk zebranych przez Dr.Web CureIt!

Trojan.MulDrop

Trojan który potrafi instalować na komputerze inne złośliwe programy.Trojan.InstallCore.1903

Trojan który potrafi instalować niepożądane i złośliwe aplikacje.Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych. Dodatkowo malware potrafi podmieniać reklamy wyświetlane na różnych stronach internetowych.Trojan.DownLoader

Rodzina złośliwych programów zaprojektowanych do pobierania na zaatakowany komputer innego malware.Trojan.LoadMoney

Rodzina trojanów typu downloader generowana przez serwery przynależne do programu partnerskiego LoadMoney. Te aplikacje pobierają i instalują na komputerze ofiary różne niechciane programy.

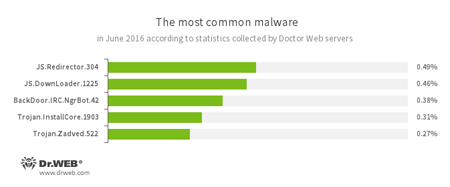

Najpopularniejsze zagrożenia czerwca na podstawie danych z serwerów statystyk Doctor Web

JS.Redirector

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do automatycznego przekierowywania użytkowników na inne strony www.JS.Downloader

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów.BackDoor.IRC.NgrBot.42

Dość powszechny trojan, znany analitykom bezpieczeństwa informacji od 2011 roku. Złośliwe programy z tej rodziny są zdolne do wykonywania na zainfekowanej maszynie komend wydawanych przez intruzów, kontrolowanej przez cyberprzestępców poprzez protokół wiadomości tekstowych IRC (Internet Relay Chat).Trojan.InstallCore.1903

Trojan który potrafi instalować niepożądane i złośliwe aplikacje.Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych.

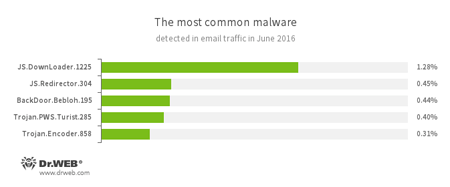

Statystyki dotyczące złośliwych programów wykrytych w czerwcu w ruchu poczty elektronicznej

JS.Redirector

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do automatycznego przekierowywania użytkowników na inne strony www.JS.Downloader

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów.BackDoor.Bebloh

Jeden z programów należących do rodziny trojanów bankowych. Ta aplikacja stanowi zagrożenie dla użytkowników usług bankowości elektronicznej (RBS – Remote Banking Services), ponieważ pozwala cyberprzestępcom na wykradanie poufnych informacji poprzez przechwytywanie danych wprowadzanych w formularzach w oknie przeglądarki i poprzez wbudowywanie złośliwego kodu w strony www banku.

Trojan.PWS.Turist

Trojan zaprojektowany do wykradania poświadczeń logowania i innych prywatnych informacji wymaganych do dostępu online do aplikacji bankowych (włączając te, które wymagają do autoryzacji kart typu Smart Card).Trojan.Encoder.858

Złośliwy program należący do rodziny trojanów ransomware szyfrujących pliki i żądających okupu za odszyfrowanie zaatakowanych danych.

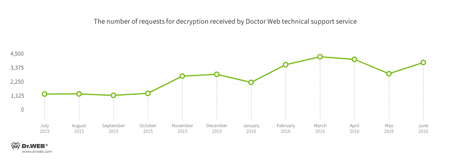

Ransomware szyfrujące pliki

Najpopularniejsze programy ransomware w czerwcu 2016:

- Trojan.Encoder.858

- Trojan.Encoder.2843

- Trojan.Encoder.4860

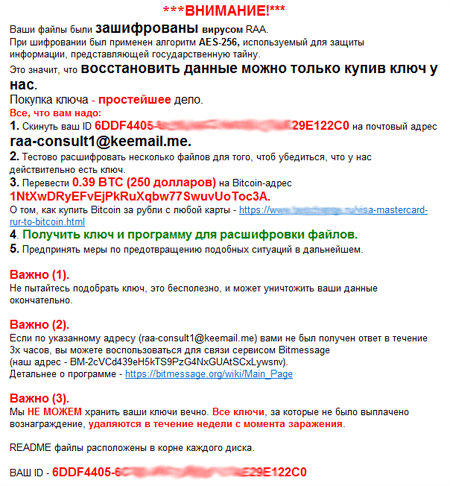

W czerwcu wirus Trojan.Encoder.4860, znany również jako JS.Crypt, stał się bardziej popularny pośród agresorów. Jego główną cechą jest fakt, że ten trojan jest napisany w JScript. Jest dystrybuowany pod nazwą “RAA virus”, a nazwy wszystkich zablokowanych plików są uzupełniane rozszerzeniem *.locked. Gdy Trojan.Encoder.4860 zakończy szyfrowanie wszystkich plików w komputerze, osadza w głównych katalogach dysków następujący dokument RTF:

Na chwilę obecną specjaliści Doctor Web nie opracowali jeszcze nowej techniki, która będzie mogła pomóc w odszyfrowaniu plików zaatakowanych przez to malware.

Dr.Web Security Space 11.0 dla Windows

chroni przed ransomware szyfrującym pliki

Ta funkcjonalność nie jest dostępna w Antywirusie Dr.Web dla Windows.

| Zapobieganie Utracie Danych | |

|---|---|

|  |

Inne zagrożenia

W czerwcu analitycy bezpieczeństwa Doctor Web przebadali wirusa Trojan.Bolik.1, niebezpiecznego trojana wymierzonego w klientów rosyjskich banków. Wirus został zaprojektowany do wykradania pieniędzy z kont bankowych i do monitorowania aktywności użytkowników. Potrafi również wykradać prywatne informacje i szpiegować swoje ofiary. Trojan zapożyczył wiele cech od swoich poprzedników – wirusów Zeus (Trojan.PWS.Panda) i Carberp.

Po otrzymaniu komendy od cyberprzestępców Trojan.Bolik.1 sprawdza foldery z prawem do zapisu pod kątem obecności plików wykonywalnych w systemie Windows (dokonuje tego na wszystkich dyskach i na podłączonych urządzeniach USB), a następnie infekuje je. Antywirusy Dr.Web wykrywają programy zainfekowane przez wirusa jako Win32.Bolik.1. Każdy taki program zawiera Trojan.Bolik.1 w postaci zaszyfrowanej i inne niezbędne informacje.

Trojan.Bolik.1 kontroluje dane przesyłane przez Microsoft Internet Explorer, Chrome, Opera i Mozilla Firefox do wykradania informacji wprowadzanych przez użytkowników w formularzach na stronach www. Oprócz tego ten złośliwy program potrafi pobierać zrzuty ekranu i realizować funkcje keyloggera. Trojan.Bolik.1 jest również zdolny do tworzenia swojego własnego serwera proxy i serwera www w celu współdzielenia plików z twórcami wirusa. Aby dowiedzieć się więcej o tym trojanie zajrzyj do naszego przeglądu.

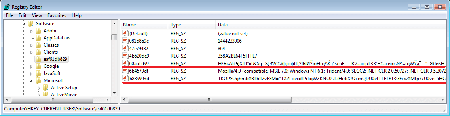

Kolejny trojan wykryty przez naszych specjalistów to Trojan.Kovter.297. Potrafi równolegle uruchamiać kilka okien Microsoft Internet Explorera, odwiedzać strony www określone przez twórców wirusa i generować ruch powiązany z nimi “klikając” linki reklam i banery. W ten sposób agresorzy zarabiają pieniądze w ramach programów partnerskich i na podstawie opłat wnoszonych przez reklamodawców. Jego główną cechą jest to, że jego „arsenał” jest zlokalizowany nie w pliku, ale bezpośrednio w pamięci komputera. Niezbędne pliki wymagane do jego działania są zapisane w rejestrze systemowym Windows.

Aby dowiedzieć się więcej o Trojan.Kovter.297, zajrzyj do artykułu.

Pod koniec czerwca specjaliści Doctor Web wykryli grupę złośliwych programów zawierającą wirusa Trojan.PWS.Spy.19338, trojana szpiegującego dla oprogramowania księgowego. Ten trojan został zaprojektowany głównie do logowania naciśnięć klawiszy w takich aplikacjach jak 1C w różnych wersjach i SBIS++. Zbiera również informacje o systemie i wysyła do agresorów dane ze schowka. Możesz dowiedzieć się więcej o wirusie Trojan.PWS.Spy.19338 z tej wiadomości.

W czerwcu nasi analitycy bezpieczeństwa wykryli też trojana dla Linuxa — Linux.BackDoor.Irc.13 — który jest modyfikacją Linux.BackDoor.Tsunami, ale nie potrafi przeprowadzać ataków DDoS. Ten trojan wykonuje polecenia otrzymywane poprzez protokół wymiany wiadomości tekstowych IRC (Internet Relay Chat).

Twórcy wirusów kontynuowali w czerwcu atakowanie użytkowników komputerów Apple: specjaliści Doctor Web wykryli nowego trojana dla OS X — Mac.BackDoor.SynCloud.1. Uruchomiony, wyodrębnia loginy i hasła wszystkich użytkowników zautoryzowanych w danym momencie w systemie. Następnie wysyła te informacje na serwer. Mac.BackDoor.SynCloud.1 pobiera plik wykonywalny lub skrypt napisany w języku Python i wykonuje je. Potrafi również wykonywać inne funkcje – na przykład zaktualizować sam siebie. Wszystkie przesyłane informacje są szyfrowane.

Niebezpieczne strony www

W czerwcu 2016 do bazy Dr.Web z niezalecanymi stronami www dodano 1716920 nowych URL-i.

| maj 2016 | czerwiec 2016 | Dynamika |

|---|---|---|

| + 550 258 | + 1 716 920 | +212% |

Złośliwe i niepożądane programy dla urządzeń mobilnych

W czerwcu analitycy bezpieczeństwa Doctor Web wykryli kilka złośliwych aplikacji rozpowszechnianych poprzez Google Play — Android.Valeriy.1.origin jest jedną z nich. Ten trojan jest zdolny do ładowania podejrzanych stron www i wyświetlania ich w formie reklam w celu uzyskania numeru telefonu komórkowego użytkownika i zapisania go do płatnych usług. W rezultacie jego działań pewna opłata za subskrypcje jest codziennie pobierana z konta mobilnego użytkownika. Trojan potrafi również pobierać inne złośliwe programy i wykonywać skrypty JavaScript.

Kolejny złośliwy program — Android.PWS.Vk.3 — również został wykryty w Google Play. Ten trojan był rozpowszechniany jako odtwarzacz multimedialny dla serwisu VK music. Prosił użytkownika o wprowadzenie loginu i hasła do jego konta VK, a następnie wysyłał te prywatne informacje do cyberprzestępców.

Pośród najbardziej wartych zauważenia wydarzeń czerwca powiązanych z malware dla urządzeń mobilnych możemy wymienić:

- Wykrycie trojana otwierającego podejrzane strony www jako reklamy w Google Play.

- Wykrycie trojana wykradającego loginy i hasła z profili użytkowników w serwisie VK.

Dowiedz się więcej o złośliwych i niepożądanych programach dla urządzeń mobilnych z naszego specjalnego przeglądu.

Dowiedz się więcej razem z Dr.Web

Statystyki wirusów Opisy wirusów Comiesięczne przeglądy wirusów

[% END %]