Trojan bankowy zainfekował dziesiątki aplikacji dla Androida na całym świecie

Wiadomości o aktywnych zagrożeniach | Hot news | Zagrożenia dla urządzeń mobilnych | All the news | Ostrzeżenia wirusowe

12 maja 2016

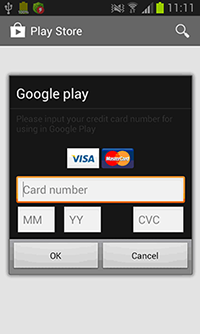

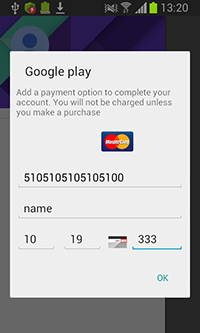

Wczesne wersje Android.SmsSpy.88.origin, odkryte w kwietniu 2014, posiadały dość prymitywną architekturę. Początkowo trojan został zaprojektowany do przechwytywania wiadomości SMS zawierających jednorazowe hasła bankowe, do skrytego wysyłania wiadomości tekstowych i do wykonywania połączeń telefonicznych. Jakiś czas później twórcy wirusów zmodyfikowali Android.SmsSpy.88.origin dodając zdolność do wykradania informacji dotyczących kart kredytowych. W szczególności, jeśli użytkownik uruchomi Google Play lub aplikacje do bankowości online opracowane przez kilka dobrze znanych rosyjskich banków, trojan wyświetli na wierzchu uruchomionych aplikacji fałszywy formularz wprowadzania danych karty. Informacje o karcie bankowej wprowadzone przez użytkownika zostaną natychmiast przesłane do cyberprzestępców.

Warto zauważyć, że wszystkie pierwsze wersje trojana atakowały tylko użytkowników zamieszkałych w Rosji i w krajach WNP. W tamtym czasie był on rozpowszechniany poprzez wiadomości SMS typu spam, oferujące ofierze skorzystanie z otrzymanego linku i zapoznanie się z odpowiedzią na ogłoszenie zamieszczone w sieci. W rzeczywistości wszystkie te linki przekierowywały użytkownika na fałszywe strony www dystrybuujące złośliwe aplikacje pod płaszczykiem niegroźnych programów.

Później liczba tego typu ataków znacząco spadła, jednakże pod koniec 2015 roku, analitycy bezpieczeństwa Doctor Web zarejestrowali pojawienie się nowych, bardziej zaawansowanych wersji Android.SmsSpy.88.origin, zapTen trojan wciąż ukrywa się pod postacią niezłośliwych programów — na przykład Adobe Flash Player. Uruchomiony, Android.SmsSpy.88.origin nakłania użytkownika do udzielenia mu uprawnień administratora w celu pozostania na urządzeniu tak długo, jak to tylko możliwe.

Trojan zestawia połączenie z Internetem i utrzymuje je aktywne z użyciem Wi-Fi lub kanału transmisyjnego operatora mobilnego. Dlatego trojan jest stale podłączony do serwera C&C i w ten sposób zapobiega możliwym awariom. Następnie malware generuje unikalny identyfikator dla zainfekowanego urządzenia. Identyfikator i inne szczegóły techniczne są wysyłane na serwer, na którym zostało zarejestrowane zainfekowane urządzenie.

Głównym celem Android.SmsSpy.88.origin ciągle jest wykradanie poświadczeń logowania z programów do bankowości online i wysyłanie ich do cyberprzestępców, co pomaga im w skrytym wykradaniu pieniędzy z kont bankowych ofiar. W tym celu trojan sprawdza, czy aplikacja bankowa określona w pliku konfiguracyjnym trojana jest uruchomiona. Liczba aplikacji monitorowanych przez trojana może być różna, ale specjaliści Doctor Web wykryli, jak dotąd, około 100 takich aplikacji.

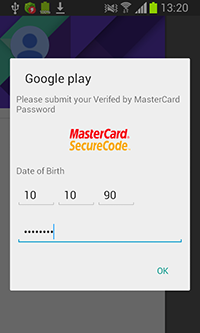

Gdy jedna z określonych aplikacji zostanie uruchomiona, Android.SmsSpy.88.origin używa komponentu WebView do wyświetlenia formularza phishingowego w celu uzyskania dostępu do konta użytkownika w programach do bankowości online. Jeśli użytkownik poda wymagane informacje, są one wysyłane na serwer, a twórcy wirusów uzyskują pełną kontrolę nad kontami bankowymi ofiary.

Jedna z głównych funkcjonalności malware leży w fakcie, że potrafi ono atakować klientów prawie każdego banku na świecie. W tym celu cyberprzestępcy tworzą nowy szablon fałszywego formularza autentykacyjnego i wydają trojanowi polecenie aktualizacji swojego pliku konfiguracyjnego. Zaktualizowany plik będzie zawierał nazwę wymaganej aplikacji bankowej.

Oprócz wykradania loginów i haseł do kont użytkowników, trojan wciąż próbuje uzyskać informacje na temat karty bankowej użytkownika. Android.SmsSpy.88.origin monitoruje uruchamianie niektórych programów systemowych i popularnych aplikacji. Gdy trojan wykryje, że jedna z nich została uruchomiona, natychmiast wyświetla formularz phishingowy oparty na ustawieniach serwisu płatności w Google Play.

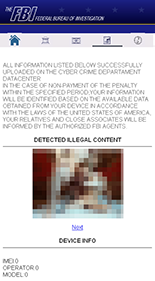

Jednakże trojan jest zdolny do wykonywania i innych złośliwych funkcji: do przechwytywania i wysyłania wiadomości SMS i MMS, do wysyłania zapytań USSD, do wysyłania wiadomości SMS do wszystkich kontaktów z książki adresowej, do wysyłania na serwer wszystkich zapisanych wiadomości, do ustawiania hasła blokady ekranu i do blokowania ekranu z użyciem specjalnie stworzonego w tym celu okna dialogowego. Jeśli otrzyma polecenie zablokowania ekranu, trojan wyświetla szablon fałszywego okienka informujący użytkownika o tym, że nielegalnie gromadzi i dystrybuuje pornografię i z tego powodu, jeśli chce odblokować urządzenie, musi zapłacić za Kartę Podarunkową iTunes.

Tym samym Android.SmsSpy.88.origin działa nie tylko jako trojan bankowy i program szpiegujący, ale również jako trojan ransomware, pozwalający agresorom na zarabianie pieniędzy na łatwowiernych użytkownikach.

Dodatkowo Android.SmsSpy.88.origin Android.SmsSpy.88.origin posiada funkcję samoochrony, ponieważ próbuje powstrzymać działanie niektórych programów antywirusowych i narzędzi systemowych, zapobiegając ich uruchomieniu.

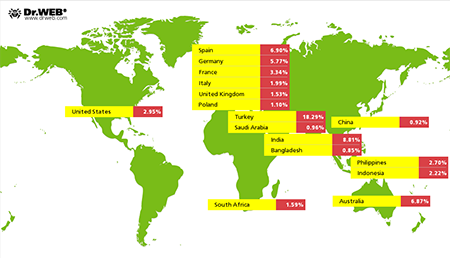

Z początkiem 2016 roku analitycy bezpieczeństwa Doctor Web uzyskali dostęp do ponad 50 botnetów składających się z urządzeń mobilnych zainfekowanych różnymi wersjami Android.SmsSpy.88.origin. Nasi analitycy zarejestrowali, że trojan zaatakował użytkowników w ponad 200 krajach będących właścicielami co najmniej 40000 urządzeń mobilnych.

Najbardziej poszkodowani zostali użytkownicy w następujących krajach: Turcja (18,29%), Indie (8,81%), Hiszpania (6,90%), Australia (6,87%), Niemcy (5,77%), Francja (3,34%), USA (2,95%), Filipiny (2,70%), Indonezja (2,22%), Włochy (1,99%), RPA (1,59%), Wielka Brytania (1,53%), Pakistan (1,51%), Polska (1,1%), Iran (0,98%), Arabia Saudyjska (0,96%), Chiny (0,92%) i Bangladesz (0,85%).

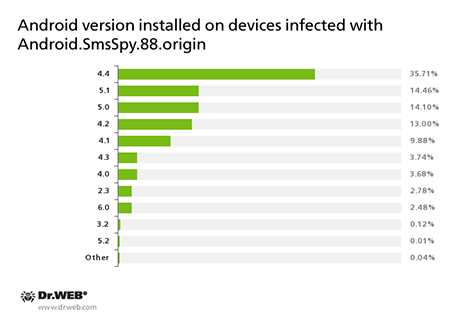

Co więcej, większość zainfekowanych urządzeń mobilnych pracowała pod kontrolą Androida 4.4 (35,71%), 5.1 (14,46%), 5.0 (14,10%), 4.2 (13,00%) i 4.1 (9,88%).

Przyczyna dla której Android.SmsSpy.88.origin rozpowszechnił się aż w tak szerokim stopniu leży w fakcie, że jego twórcy reklamowali program na różnych podziemnych forach i sprzedawali go jako produkt komercyjny. Oprócz samego trojana, jego nabywcy otrzymywali miejsce na serwerze razem z panelem administracyjnym pozwalającym im na zarządzanie zainfekowanymi urządzeniami.

Aby chronić swojego smartfona lub tablet przed tego typu trojanami bankowymi, Doctor Web zaleca stosowanie się do poniższych wskazówek:

- Jeśli jest to możliwe, to do realizacji transakcji w systemach bankowości online używaj innego urządzenia mobilnego lub komputera.

- Ustaw limity na wypłaty środków z Twojego konta bankowego realizowane poprzez usługi bankowości online.

- Nie otwieraj linków odebranych w podejrzanych wiadomościach SMS.

- Nie pobieraj aplikacji z niezaufanych źródeł.

- Chroń swoje urządzenie z użyciem oprogramowania antywirusowego.

Antywirusy Dr.Web dla Androida z powodzeniem wykrywają wszystkie znane aplikacje zawierające wirusa Android.SmsSpy.88.origin, więc nie stanowi on żadnego zagrożenia dla naszych użytkowników.