31 marca 2016

Większość aplikacji użytych do dystrybucji Android.Spy.277.origin to fałszywe wersje różnych popularnych programów. Agresorzy wykorzystali nazwy i wygląd legalnych programów w celu przyciągnięcia uwagi użytkowników i, tym samym, zwiększenia liczby pobrań trojana. W szczególności, pośród tych fałszywych aplikacji specjaliści Doctor Web znaleźli różne narzędzia, aplikacje do edycji zdjęć i tworzenia animowanych tapet, powłoki graficzne i inne programy. Co więcej, większość z nich nie posiada zdolności do wykonywania wymienionych zadań. Sumarycznie analitycy bezpieczeństwa Doctor Web zarejestrowali ponad 100 aplikacji zainfekowanych przez Android.Spy.277.origin, a liczba ich pobrań przekroczyła 3200000. Doctor Web poinformował już Google o tym incydencie. Dlatego niektóre z tych złośliwych programów nie są już w ogóle dostępne w Google Play.

Gdy tylko jedna z wymienionych powyżej złośliwych aplikacji zostanie uruchomiona, trojan przesyła na serwer następujące informacje o zainfekowanym urządzeniu:

- Adres e-mail powiązany z kontem Google użytkownika

- Identyfikator IMEI

- Wersję systemu operacyjnego

- Wersję SDK systemu

- Model urządzenia

- Rozdzielczość ekranu

- Identyfikator Google Cloud Messaging (GCM id)

- Numer telefonu komórkowego

- Położenie geograficzne użytkownika (kraj)

- Typ CPU

- Adres MAC karty sieciowej

- Parametr “user_agent” wygenerowany z użyciem specjalnego algorytmu

- Nazwę operatora sieci mobilnej

- Typ połączenia sieciowego

- Podtyp sieci

- Dostępność konta root’a

- Informację, czy zainfekowana aplikacja posiada uprawnienia administracyjne

- Nazwę zainfekowanej aplikacji

- Obecność w urządzeniu aplikacji Google Play

Podczas każdego uruchomienia każdej zainstalowanej aplikacji trojan wysyła ponownie wszystkie informacje wymienione powyżej razem z nazwą uruchomionej aplikacji. Dodatkowo żąda jeszcze podesłania parametrów wymaganych do wyświetlania reklam. Android.Spy.277.origin potrafi wykonywać następujące komendy:

- “show_log” — włączenie lub wyłączenie logowania;

- “install_plugin” — instalowanie wtyczki ukrytej wewnątrz złośliwej aplikacji;

- “banner”, “interstitial”, “video_ads” — wyświetlanie różnych rodzajów reklam (włączając reklamy wyświetlane na wierzchu interfejsu systemu operacyjnego i innych aplikacji);

- “notification” — wyświetlanie powiadomienia z otrzymanymi parametrami;

- “list_shortcut” — tworzenie skrótów z otrzymanymi parametrami na ekranie domowym (naciśnięcie tych skrótów prowadzi do otworzenia określonych sekcji w Google Play);

- “redirect_gp” — otworzenie w Google Play strony www o określonym adresie;

- “redirect_browse” — otworzenie określonej strony www w preinstalowanej przeglądarce;

- “redirect_chrome” — otworzenie określonej strony www w Chrome;

- “redirect_fb” — otworzenie profilu na Facebooku określonego w parametrach komendy.

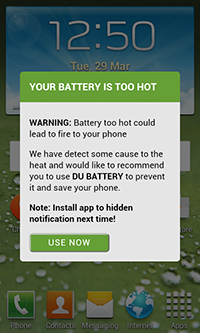

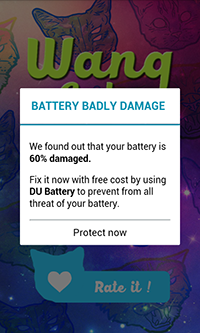

Jak można zobaczyć poniżej, trojan potrafi zastraszać użytkownika, na przykład rzekomo utrzymując, że bateria urządzenia jest uszkodzona i oferując pobranie niepożądanych aplikacji, które niby miałyby naprawić ten problem:

Następujące przykłady demonstrują reklamy wyświetlane w pasku powiadomień i skróty do reklam, naciśnięcie których prowadzi do stron www dotyczących reklamowanych aplikacji opublikowanych w Google Play:

Warto zauważyć, że wtyczka ukryta w pakiecie programowym trojana posiada te same cechy jak sam Android.Spy.277.origin. Gdy trojan odbierze instrukcje z serwera, to próbuje zainstalować wtyczkę, ukrywając ją pod postacią rzekomej ważnej aktualizacji. Zatem urządzenie zawiera w rzeczywistości dwie kopie Android.Spy.277.origin — tym samym, nawet gdy oryginalna wersja trojana zostanie usunięta, to wciąż będzie istnieć jej kopia kontynuująca dostarczanie reklam.

Na chwilę obecną wiadomo, że Trojan zaatakował następujące aplikacje:

- com.true.icaller

- com.appstorenew.topappvn

- com.easyandroid.free.ios6

- com.entertainmentphotoedior.photoeffect

- lockscreenios8.loveslockios.com.myapplication

- com.livewallpaper.christmaswallpaper

- com.entertainment.drumsetpro

- com.entertainment.nocrop.nocropvideo

- com.entertainment.fastandslowmotionvideotool

- com.sticker.wangcats

- com.chuthuphap.xinchu2016

- smartapps.cameraselfie.camerachristmas

- com.ultils.scanwifi

- com.entertainmenttrinhduyet.coccocnhanhnhat

- com.entertainment.malmath.apps.mm

- com.newyear2016.framestickertet

- com.entertainment.audio.crossdjfree

- com.igallery.styleiphone

- com.crazystudio.mms7.imessager

- smartapps.music.nhactet

- com.styleios.phonebookios9

- com.battery.repairbattery

- com.golauncher.ip

- com.photo.entertainment.blurphotoeffect.photoeffect

- com.irec.recoder

- com.Jewel.pro2016

- com.tones.ip.ring

- com.entertainment.phone.speedbooster

- com.noelphoto.stickerchristmas2016

- smartapps.smstet.tinnhantet2016

- com.styleios9.lockscreenchristmas2016

- com.stickerphoto.catwangs

- com.ultils.frontcamera

- com.phaotet.phaono2

- com.video.videoplayer

- com.entertainment.mypianophone.pianomagic

- com.entertainment.vhscamcorder

- com.o2yc.xmas

- smartapps.musictet.nhacxuan

- com.inote.iphones6

- christmas.dhbkhn.smartapps.christmas

- com.bobby.carrothd

- om.entertainment.camera.fisheyepro

- com.entertainment.simplemind

- com.icall.phonebook.io

- com.entertainment.photo.photoeditoreffect

- com.editphoto.makecdcover

- com.tv.ontivivideo

- smartapps.giaixam.gieoquedaunam

- com.ultils.frontcamera

- com.applock.lockscreenos9v4

- com.beauty.camera.os

- com.igallery.iphotos

- com.calculator.dailycalories

- com.os7.launcher.theme

- com.trong.duoihinhbatchu.chucmungnammoi

- com.apppro.phonebookios9

- com.icamera.phone6s.os

- com.entertainment.video.reversevideo

- com.entertainment.photoeditor.photoeffect

- com.appvv.meme

- com.newyear.haitetnew

- com.classic.redballhd

- com.entertainmentmusic.musicplayer.styleiphoneios

- com.camera.ios8.style

- com.countdown.countdownnewyear2016

- com.photographic.iphonecamera

- com.contactstyle.phonebookstyleofios9

- com.entertainment.blurphotobackground.photoeffect.cameraeditor.photoeffect

- com.color.christmas.xmas

- com.bottle.picinpiccamera

- com.entertainment.videocollagemaker

- com.wallpaper.wallpaperxmasandnewyear2016

- com.ultils.lockapp.smslock

- com.apppro.phonebookios9

- com.entertainment.myguitar.guitarpro

- com.sticker.stickerframetet2016

- com.bd.android.kmlauncher

- com.entertainment.batterysaver.batterydoctor

- com.trong.jumpy.gamehaynhatquadat

- com.entertainmentphotocollageeditor

- smartapps.smsgiangsinh.christmas2016

- smartapps.musicchristmas.christmasmusichot

- com.golauncher.ip

- com.applock.lockscreenos9v4

- com.imessenger.ios

- com.livewall.paper.xmas

- com.main.windows.wlauncher.os.wp

- com.entertainmentlaunchpad.launchpadultimate

- com.fsoft.matchespuzzle

- com.entertainment.photodat.image.imageblur

- com.videoeditor.instashot

- com.entertainment.hi.controls

- com.icontrol.style.os

- smartapps.zing.video.hot

- com.photo.entertainment.photoblur.forinstasquare

- com.entertainment.livewallpaperchristmas

- com.entertainment.tivionline

- com.iphoto.os

- com.tool.batterychecker

- com.photo.multiphotoblur

- smartapps.nhactet.nhacdjtet

- com.runliketroll.troll

- com.jinx.metalslug.contra

Doctor Web usilnie zaleca użytkownikom Androida zwracanie szczególnej uwagi na aplikacje które zamierzają pobrać i stosowanie się do zasady instalowania programów opracowanych wyłącznie przez renomowane firmy. Dr.Web dla Androida z powodzeniem wykrywa i usuwa wszystkie znane modyfikacje Android.Spy.277.origin, i tym samym ten złośliwy program nie stanowi zagrożenia dla naszych użytkowników.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments