Nowy program reklamowy dla Androida zaatakował firmware i aplikacje wyprodukowane przez powszechnie znane firmy

Wiadomości o aktywnych zagrożeniach | Hot news | Zagrożenia dla urządzeń mobilnych | All the news | Ostrzeżenia wirusowe

17 marca 2016

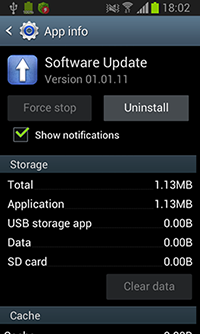

Ten trojan, który został nazwany Android.Gmobi.1, został zaprojektowany jako wyspecjalizowany pakiet programowy (platforma SDK), używany zazwyczaj zarówno przez producentów urządzeń mobilnych jak i przez twórców oprogramowania w celu rozszerzenia funkcjonalności aplikacji dla Androida. W szczególności ten moduł jest zdolny do zdalnego aktualizowania systemu operacyjnego, zbierania informacji, wyświetlania powiadomień (włączając w to reklamy) i dokonywania płatności mobilnych. Mimo że niektórzy mogą przypuszczać, że Android.Gmobi.1 nie stanowi żadnego zagrożenia, to w rzeczywistości realizuje on typowe funkcje programu reklamowego — tym samym wszystkie aplikacje zainfekowane przez to malware są wykrywane przez antywirusy Dr.Web dla Androida jako złośliwe. Specjaliści Doctor Web wykryli, że ten SDK zawitał jak dotąd do prawie 40 modeli urządzeń mobilnych. Dodatkowo ten trojan zaatakował również takie aplikacje dostępne w Google Play jak Trend Micro Dr.Safety, Dr.Booster i Asus WebStorage. Wszystkie zaatakowane firmy zostały już powiadomione o tym incydencie i aktualnie rozważają możliwe sposoby rozwiązania tego problemu. W międzyczasie TrendMicro Dr.Safety i TrendMicro Dr.Booster zostały zaktualizowane i nie są już niebezpieczne dla użytkowników Androida.

Głównym celem Android.Gmobi.1 i jego kilku modyfikacji jest zbieranie poufnych informacji i wysyłanie ich na zdalny serwer. Na przykład wersje trojana wbudowane w TrendMicro Dr.Safety i TrendMicro Dr.Booster wykonywały tylko wymienione powyżej funkcje, jednakże w tym artykule zamierzamy skupić się na bardziej wyrafinowanych modyfikacjach wirusa, które zostały zaprojektowane do atakowania firmware urządzeń mobilnych.

Za każdym razem gdy urządzenie zostanie podłączone do Internetu lub gdy zostanie uaktywniony jego ekran domowy (jeśli przedtem ekran był wygaszony przez więcej niż jedną minutę), Android.Gmobi.1 zbiera następujące informacje w celu wysłania ich na serwer:

- Wiadomości e-mail użytkownika

- Dostępność roamingu

- Koordynaty GPS lub sieci mobilnej

- Informacje o urządzeniu

- Położenie geograficzne urządzenia (użytkownika)

- Obecność w urządzeniu aplikacji Google Play

Serwer odpowiada zaszyfrowanym obiektem JSON (Java Script Object Notification), który może zawierać następujące komendy:

- Aktualizacji bazy danych informacją o reklamie do wyświetlenia.

- Stworzenia skrótu do reklamy na ekranie domowym.

- Wyświetlenia powiadomienia o treści reklamowej.

- Wyświetlenia powiadomienia, stuknięcie w które poskutkuje uruchomieniem zainstalowanej aplikacji.

- Automatycznego pobrania i zainstalowania plików APK używających standardowych, systemowych okienek dialogowych. Skryta instalacja tych plików jest wykonywana tylko wtedy, gdy trojan uzyska wymagane uprawnienia.

W zależności od otrzymanego polecenia, trojan rozpoczyna wyświetlanie reklam i wykonywanie innych, przynoszących dochód przestępcom, działań. W szczególności trojan jest zdolny do:

- Wyświetlania reklam na pasku statusowym.

- Wyświetlania reklam w okienkach dialogowych.

- Wyświetlania reklam w interaktywnych okienkach dialogowych — stuknięcie “Ok” prowadzi do wysłania wiadomości tekstowej (tylko jeśli aplikacja, w którą wbudowano przedmiotowe SDK, posiada wymagane uprawnienia).

- Wyświetlania reklam na wierzchu uruchomionych aplikacji i GUI systemu operacyjnego.

- Otwierania stron www z reklamami w przeglądarce lub w aplikacji Google Play.

Oprócz tego Android.Gmobi.1 potrafi automatycznie uruchamiać programy zainstalowane na urządzeniu przez użytkownika i pobierać aplikacje z określonych linków, podnosząc wskaźniki popularności tego oprogramowania.

Dr.Web dla Androida z powodzeniem wykrywa wszystkie znane modyfikacje Android.Gmobi.1, tylko gdy nie są one zlokalizowane w katalogach systemowych. Jeśli firmware Twojego urządzenia jest zainfekowane tym trojanem, to to malware nie może być usunięte przez antywirusa bez uprawnień root’a, jednakże nawet gdy uprawnienia root’a zostaną nadane, to istnieje wysokie ryzyko doprowadzenia urządzenia do stanu niefunkcjonowania, ponieważ trojan może być wbudowany w niektóre krytyczne aplikacje systemowe. Tym samym najbezpieczniejszym rozwiązaniem dla ofiar Android.Gmobi.1 jest skontaktowanie się z producentem urządzenia i poproszenie o wydanie aktualizacji firmware nie zawierającej trojana.