Trojan zaatakował wiele gier w Google Play

Wiadomości o aktywnych zagrożeniach | Hot news | Zagrożenia dla urządzeń mobilnych | All the news | Ostrzeżenia wirusowe

28 stycznia 2016

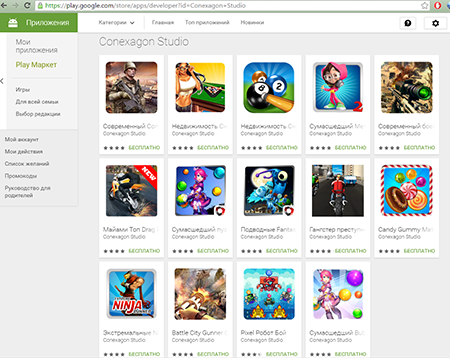

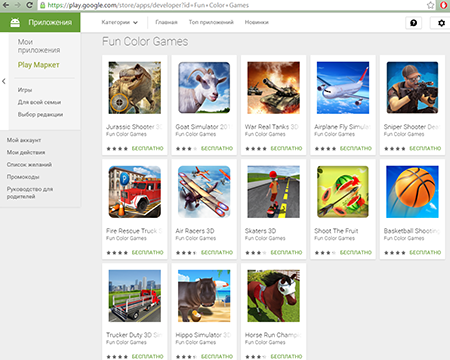

Trojan został wbudowany w ponad 60 gier, które były następnie dystrybuowane poprzez Google Play pod nazwami ponad 30 twórców gier, włączając takie firmy jak Conexagon Studio, Fun Color Games, BILLAPPS i wiele innych. Mimo że Doctor Web poinformował już Google o tym incydencie, to do dziś zainfekowane aplikacje są wciąż dostępne w Google Play. Zaleca się nie pobieranie gier z tego sklepu na urządzenia bez oprogramowania antywirusowego w ciągu najbliższych kilku dni.

Na pierwszy rzut oka zarażone gry wyglądają podobnie do licznych innych aplikacji tego typu; w rzeczy samej nadal są grami, tyle że z jedną różnicą — gdy użytkownik gra w grę, trojan wykonuje swoją złośliwą aktywność.

Android.Xiny.19.origin wysyła na serwer następujące informacje z zainfekowanego urządzenia: jego identyfikator IMEI i adres MAC, wersję i bieżący język systemu operacyjnego, oraz nazwę operatora mobilnego. Co więcej, cyberprzestępcy uzyskują informacje o dostępności karty pamięci, nazwie aplikacji w którą trojan został wbudowany, oraz o tym, czy ta aplikacja znajduje się w folderze systemowym.

Jednakże główny cel Android.Xiny.19.origin leży w zdolności do pobierania i dynamicznego uruchamiania samodzielnych plików apk na skutek komendy odebranej od cyberprzestępców. Jednak sposób, w jaki jest to przeprowadzane jest dość unikalny. Aby zamaskować złośliwy program, twórcy wirusów ukryli go w specjalnie stworzonych obrazkach stosując steganografię. W odróżnieniu od kryptografii, która jest używana do szyfrowania informacji źródłowej, co może wywoływać podejrzenia, steganografia jest stosowana do potajemnego ukrycia informacji. Twórcy wirusów prawdopodobne zdecydowali się na skomplikowanie procedury detekcji podejrzewając, że analitycy bezpieczeństwa nie będą zwracać uwagi na niegroźne obrazki.

Po otrzymaniu z serwera wymaganego obrazka, Android.Xiny.19.origin za pomocą specjalnego algorytmu odzyskuje ukryty plik apk, a następnie wykonuje go.

Android.Xiny.19.origin może wykonywać inne złośliwe funkcje, takie jak pobieranie i zachęcanie użytkownika do instalowania różnego oprogramowania, lub instalowanie i usuwanie aplikacji bez wiedzy użytkownika, jeśli w urządzeniu dostępne są uprawnienia na poziomie root’a. Oprócz tego ten złośliwy program potrafi wyświetlać denerwujące reklamy.

Android.Xiny.19.origin nie jest jeszcze zdolny do pozyskiwania uprawnień root’a. Jednakże, biorąc pod uwagę to, że trojan został zaprojektowany głównie do instalowania oprogramowania, to potrafi pobrać z serwera zestaw exploitów w celu uzyskania dostępu do urządzenia na poziomie root’a i skrytego instalowania lub usuwania aplikacji.

Analitycy bezpieczeństwa Doctor Web chcą ostrzec użytkowników przed instalowaniem podejrzanych aplikacji, nawet jeśli zostały one opublikowane w Google Play. Antywirusy Dr.Web dla Androida z powodzeniem wykrywają wszystkie znane aplikacje zawierające Android.Xiny.19.origin, więc nie stanowią one zagrożenia dla naszych użytkowników.