Trojan bankowy Android.ZBot wykorzystuje wstrzykiwanie www do wykradania poufnych danych

Wiadomości o aktywnych zagrożeniach | Hot news | Zagrożenia dla urządzeń mobilnych | All the news | Ostrzeżenia wirusowe

15 grudnia 2015

Pierwsza modyfikacja Android.ZBot została wykryta w lutym. Analitycy bezpieczeństwa Doctor Web nazwali ją Android.ZBot.1.origin. Od tego czasu śledzą jej aktywność.

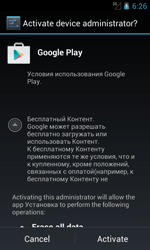

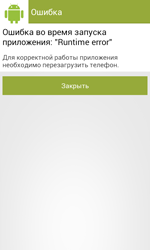

Tak jak wiele innych trojanów dla Androida, Android.ZBot.1.origin maskuje się jako niezłośliwy program (w tym przypadku — jako aplikacja Google Play), która może być pobrana gdy tylko użytkownik odwiedzi fałszywe lub zhakowane strony www, lub też może być pobrana na urządzenie przez inne malware. Gdy tylko trojan bankowy zostanie zainstalowany i uruchomiony, zachęci użytkownika do udzielenia mu uprawnień administratora. Jeśli uda mu się je pozyskać, trojan wyświetli wiadomość o błędzie i zażąda od użytkownika ponownego uruchomienia systemu.

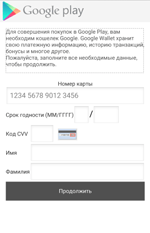

W przypadku gdy użytkownik odmówi udzielenia mu niezbędnych uprawnień, Android.ZBot.1.origin natychmiast próbuje wykraść szczegółowe informacje na temat karty bankowej użytkownika, włączając jej numer, datę wygaśnięcia, CVV i imię oraz nazwisko posiadacza. W tym celu trojan wyświetla fałszywe okienko dialogowe symulujące formularz wejściowy legalnej aplikacji Google Play. Warto zauważyć, że trojan wyświetli to samo okienko nawet wtedy, gdy uzyska uprawnienia administratora, tyle że zrobi to jakiś czas po instalacji.

Następnie Android.ZBot.1.origin usuwa swoją ikonę z ekranu domowego w celu “ukrycia się” przed użytkownikiem i rozpoczyna kontrolowanie wszystkich zdarzeń systemowych. Tym samym trojan uruchomi się automatycznie tuż po włączeniu urządzenia. Gdy tylko złośliwy program przejmie kontrolę, podłącza się do zdalnego węzła w celu pozyskania nowych instrukcji od cyberprzestępców i zarejestrowania na nim zaatakowanego urządzenia. W zależności od polecenia odebranego z serwera, trojan bankowy wykonuje następujące działania:

- Wysyła wiadomość SMS z określonym tekstem na określony numer

- Wykonuje połączenie telefoniczne

- Wysyła wiadomości tekstowe na wszystkie kontakty użytkownika

- Przechwytuje przychodzące wiadomości SMS

- Śledzi bieżące koordynaty GPS

- Wyświetla specjalne okienko dialogowe na wierzchu ekranu określonej aplikacji

Przykładowo, gdy nowo zainfekowane urządzenie zostanie zarejestrowane na serwerze, trojan otrzymuje polecenie sprawdzenia konta bankowego użytkownika. Jeśli wykryje dostępność środków, automatycznie przesyła określoną sumę pieniędzy na konta bankowe cyberprzestępców. Tym samym Android.ZBot.1.origin potrafi uzyskać dostęp do kont bankowych użytkowników urządzeń z Androidem i w ukryciu wykradać pieniądze, używając specjalnych komend SMS określonych przez usługi bankowości online. Co więcej, ofiara nawet nie zdaje sobie sprawy z zaistniałej kradzieży, gdyż trojan przechwytuje wszystkie przychodzące wiadomości SMS pochodzące od banków i zawierające kody służące do weryfikacji transakcji.

Warto zauważyć, że niektóre złośliwe funkcjonalności Android.ZBot.1.origin (na przykład wysyłanie wiadomości tekstowych) są zaimplementowane w odrębnej bibliotece systemu Linux nazwanej libandroid-v7-support.so, zawartej wewnątrz pakietu programowego trojana. Chroni to trojana przed wykryciem przez antywirusy i pozwala mu na pozostawanie niezauważonym na urządzeniu tak długo, jak to tylko możliwe.

Jednak jedną z głównych funkcjonalności Android.ZBot.1.origin jest jego zdolność do wykradania różnych poufnych danych z użyciem fałszywych formularzy do wprowadzania informacji, generowanych na podstawie komend otrzymanych z serwera i zaprojektowanych w celu stworzenia iluzji, że przynależą one do niektórych programów. Mimo, że jest to klasyczny atak phishingowy, to sposób w jaki, w tym konkretnym przypadku, został on przeprowadzony jest dość unikalny. Najpierw trojan otrzymuje instrukcje określające aplikację. Następnie okresowo rozpoczyna sprawdzanie, czy stosowna aplikacja jest uruchomiona. Na chwilę obecną trojan monitoruje uruchomienie następujących aplikacji:

- ru.sberbank.ivom

- ru.sberbank_sbbol

- ru.raiffeisennews

- ru.vtb24.mobilebanking.android

- PSB.Droid

- com.idamob.tinkoff.android

- ru.simpls.brs2.mobbank

- ru.kykyryza

- com.smpbank.android

- ru.ftc.faktura.sovkombank

- hu.eqlsoft.otpdirektru

- ru.ftc.faktura.sovkombank

- uk.co.danwms.fcprem

- ru.sberbankmobile

- ru.alfabank.mobile.android

- ru.alfabank.oavdo.amc

- com.openbank

- ru.ucb.android

- com.idamobile.android.hcb

- com.idamobile.android.ubrr

- com.NGSE.Ubrir

- com.citibank.mobile.ru

- com.ubrir

- ru.rshb.mbank

- com.bssys.android.SCB

- ru.bpc.mobilebank.android

- ua.privatbank.ap24.old

- ru.bspb

- com.svyaznoybank.ui

- ru.avangard

- ru.minbank.android

- ru.letobank.Prometheus

- rusfinance.mb.client.android

- com.artofweb.mkb

- com.compassplus.InternetBankingJava.wscb

- ru.stepup.MDMmobileBank

- ru.abr

- com.intervale.mobilebank.rosbank

- ru.pkb

- ru.stepup.vbank

- ru.vbrr

- com.idamobile.android.Trust

- org.bms.khmb

- ru.tcb.dbo.android

- ru.beeline.card

- ru.rocketbank.r2d2

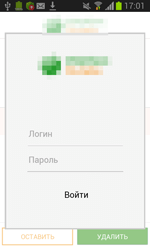

Gdy tylko wykryje uruchomienie aplikacji, trojan bankowy, używając mechanizmu WebView, tworzy specjalny formularz www, zawartość którego jest pobierana ze zdalnego węzła.

W szczególności cyberprzestępcy potrafią określić rozmiar wyświetlanego okienka dialogowego, jego wygląd włączając nagłówek i powiązany tekst, liczbę pól tekstowych do wprowadzania danych, osadzone obrazki, itd. Wyświetlany formularz jest „przywiązany” do atakowanej aplikacji. Oznacza to, że gdy ofiara phishingu próbuje uwolnić się od wyświetlonej informacji i powrócić do legalnej aplikacji stukając przycisk “Wstecz”, Android.ZBot.1.origin przekieruje użytkownika na ekran domowy i zamknie aplikację. W rezultacie właściciel zaatakowanego urządzenia może założyć, że ten formularz naprawdę należał do odpowiadającej mu legalnej aplikacji i w rezultacie wprowadzi wymagane dane. Gdy trojan uzyska login i hasło użytkownika, ładuje je na zdalny węzeł zapewniając cyberprzestępcom pełną kontrolę nad kontami bankowości online użytkownika.

Twórcy wirusów sami często określają te złośliwe funkcjonalności jako wstrzykiwanie www, ale, w rzeczywistości, nie jest to ten przypadek — z przyczyny ograniczeń systemu Android, trojany nie mogą wstrzykiwać zewnętrznego kodu HTML w okienka dialogowe formularzy atakowanych aplikacji.

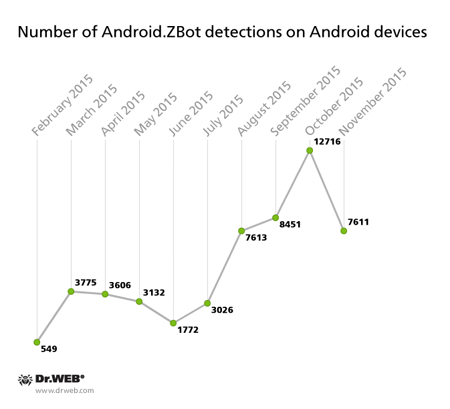

Na chwilę obecną analitycy bezpieczeństwa Doctor Web zarejestrowali kilka modyfikacji Android.ZBot.1.origin wykorzystanych przez cyberprzestępców głównie przeciwko rosyjskim użytkownikom Androida. W szczególności pierwsza wersja tego trojana, choć wykryta w lutym, wciąż pozostaje aktywna: tylko w ciągu listopada produkty antywirusowe Dr.Web dla Androida wykryły tego trojana bankowego na ponad 1100 urządzeniach. Sumarycznie, w ciągu całego okresu obserwacji, trojan był wykryty 25218 razy.

Android.ZBot.2.origin— inna modyfikacja tego złośliwego programu — została wykryta przez analityków bezpieczeństwa Doctor Web w czerwcu. Ta wersja posiada te same funkcjonalności jak Android.ZBot.1.origin, ale jej kod został zaszyfrowany w celu skomplikowania procedury detekcji. W listopadzie Android.ZBot.2.origin został wykryty na 6238 urządzeniach mobilnych, a od chwili gdy ten trojan został dodany do bazy wirusów Dr.Web zarejestrowano 27033 przypadki urządzeń z Androidem zainfekowanych przez to malware.

Następujący diagram ukazuje dynamikę detekcji trojanów Android.ZBot na urządzeniach z Androidem:

Podczas badań trojana analitycy bezpieczeństwa Doctor Web wykryli, że wszystkie jego modyfikacje są kontrolowane przez twórców wirusów poprzez różne serwery, adresy których są zapisane w specjalnej bazie danych złośliwego programu. W rezultacie urządzenia zainfekowane przez różne modyfikacje Android.ZBot.1.origin są podłączone tylko do swoich zdalnych węzłów tworząc niezależne botnety. Sumarycznie analitycy bezpieczeństwa Doctor Web wykryli ponad 20 serwerów kontrolno-zarządzających tego trojana, a co najmniej 15 z nich jest wciąż aktywne. Nasi analitycy bezpieczeństwa zdołali uzyskać dostęp do trzech podsieci botnetów Android.ZBot.1.origin. Każdy botnet składa się z dziesiątek, a nawet tysięcy zaatakowanych urządzeń, a ich liczba zmienia się od 140 do 2300.

Duża liczba aktywnych podsieci wirusa Android.ZBot.1.origin oznacza, że ten trojan stał się produktem komercyjnym i jest dystrybuowany poprzez podziemne sklepy dla hakerów, w których może być kupowany przez pojedynczych cyberprzestępców lub przez zorganizowane grupy twórców wirusów. Świadczy o tym fakt, że panel administracyjny dla botnetów które zostały stworzone w oparciu o urządzenia zainfekowane wirusem Android.ZBot.1.origin posiada ograniczoną licencję i jest używany jako usługa przedpłacona. Nie możemy wykluczyć też możliwości, że oszuści nie ograniczą się wyłącznie do rosyjskich użytkowników i że rozszerzą geograficznie zasięg swoich ataków na inne kraje, włączając Europę i Stany Zjednoczone.

Doctor Web zaleca użytkownikom urządzeń z Androidem pobieranie aplikacji wyłącznie z zaufanych źródeł i nie instalowanie podejrzanych programów. Antywirusy Dr.Web dla Androida skutecznie wykrywają wszystkie znane modyfikacje Android.ZBot.1.origin, więc te programy nie stanowią zagrożenia dla naszych użytkowników.