19 listopada 2015

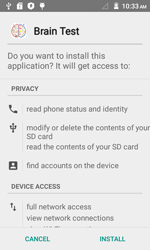

Jeden ze zintegrowanych mechanizmów ochrony w systemie operacyjnym Android został wdrożony poprzez procedurę instalacyjną — instalacja rozpocznie się tylko wtedy, gdy użytkownik zapozna się z informacją o tym lub innym programie (włączając funkcjonalności systemu które będą dostępne dla programu) i wyrazi swoją zgodę na kontynuację. Nie jest więc niespodzianką to, że twórcy wirusów próbują ominąć to ograniczenie wyposażając swoje trojany w różne exploity root’a, dające im nielimitowane uprawnienia do wykonywania różnych złośliwych operacji na zaatakowanych urządzeniach mobilnych. W rezultacie, już w 2011 roku pojawiło się malware dla Androida potrafiące uzyskać uprawnienia systemowe wykorzystując podatności różnych programów, a następnie instalujące i usuwające oprogramowanie bez wiedzy i zgody użytkownika. W szczególności, do tej kategorii należą takie trojany jak Android.DreamExploid i Android.Gongfu, dystrybuowane w programach zmodyfikowanych przez twórców wirusów.

Niemniej jednak, cyberprzestępcy nie byli zbyt chętni do wykorzystania tych programów do swoich ataków, preferując użycie “mniej zaawansowanego” oprogramowania. Jednak w 2015 roku analitycy bezpieczeństwa Doctor Web zarejestrowali nową falę zwiększonego zainteresowania rootkitami. Co więcej, jeśli poprzednio cyberprzestępcy używali tych programów do instalowania tak dużej liczby programów “stowarzyszonych” jak tylko było to możliwe, aby uzyskać zapłatę za każdą udaną instalację, to teraz próbują wbudowywać malware bezpośrednio w katalog systemowy Androida. Innymi słowy, cyberprzestępcy chcą infekować urządzenia mobilne rootkitami, które pozostając ukryte w systemie będą kontynuować swoje działanie, nawet gdy złośliwy program który je zainstalował zostanie usunięty z urządzenia.

Gdy te trojany dostaną się do obszaru powiązanego z samym systemem operacyjnym, pozyskują wysokie uprawnienia zapewniając cyberprzestępcom pełną kontrolę nad zainfekowanymi urządzeniami i pełny dostęp do informacji w nich zawartych. Co więcej, wykrycie tych aplikacji, nieznanych dla analityków bezpieczeństwa, staje się dość trudne i może zająć sporo czasu w porównaniu z identyfikacją “zwykłego” malware dla Androida.

Jednakże, nawet po udanym wykryciu rootkitów dla Androida w folderze systemowym, ich usunięcie powiązane jest pewną liczbą zagrożeń — przykładowo, w wielu przypadkach te programy znacząco modyfikują środowisko programowe (w szczególności mogą podmieniać niektóre oryginalne aplikacje wymagane do normalnej pracy urządzenia na ich złośliwe odpowiedniki) i, w rezultacie, gdy użytkownik próbuje je usunąć, to to działanie może sprawić, że urządzenie stanie się “martwe”. Niemniej jednak, nawet w tych przypadkach przywrócenie ich z powrotem do życia jest sprawą dosyć prostą — wystarczy jedynie ponownie zainstalować oryginalny firmware. Tym niemniej niektórzy producenci antywirusów twierdzą, że usunięcie trojanów z obszaru systemowego jest prawie niemożliwe, a użytkownicy, którzy popadli w takie kłopoty, powinni poważnie rozważyć zakup nowego urządzenia mobilnego.

W rzeczywistości rozprawienie się z rootkitami dla Androida jest możliwe. Specjaliści Doctor Web gruntownie przebadali każdą złośliwą aplikację tego typu i ostrożnie przeanalizowali wszystkie przypadki malware wykrytego w folderze systemowym. Gdy analitycy bezpieczeństwa zdali sobie sprawę, że usunięcie trojana nie czyni urządzenia z Androidem niereagującym na jakiekolwiek działania, dodali stosowny algorytm leczący do bazy wirusów Dr.Web Security Space dla Androida. Pomimo faktu, że ten proces pochłania wiele czasu i zasobów, całkowita liczba trojanów z powodzeniem usuwana z obszaru systemowego powiększa się każdego dnia. Odkąd program, zaktualizowany 19 października, zawarł w sobie wszystkie wymagane funkcje, nasi użytkownicy mogą efektywnie walczyć z setkami różnych modyfikacji rootkitów dla Androida, od miesiąca ukrywającymi się w folderze systemowym. Aby antywirus był w stanie usunąć te trojany, użytkownik musi tylko udzielić mu uprawnień root’a.

W 2015 analitycy bezpieczeństwa wykryli dużą liczbę złośliwych aplikacji próbujących uzyskać uprawnienia root’a i w ukryciu instalować inne malware w folderach systemowych. Pośród nich były trojany należące do rodziny Android.Toorch — wyszły na światło dzienne w kwietniu bieżącego roku. Jeden z nich ukrywał się pod postacią aplikacji latarki i był dystrybuowany poprzez popularne chińskie strony www z oprogramowaniem do pobrania. Co więcej, to malware mogło być pobrane do urządzeń mobilnych z pomocą licznych agresywnych modułów reklamowych wbudowanych w różne aplikacje. Uruchomiony, trojan próbuje pozyskać uprawnienia root’a, zainstalować w folderze /system/app jeden ze swoich komponentów i uruchomić inny złośliwy moduł. Na polecenie cyberprzestępców malware potrafi pobierać, instalować i usuwać określone programy bez wiedzy użytkownika.

Inny złośliwy program próbujący uzyskać uprawnienia root’a został nazwany przez Doctor Web jako Android.Backdoor.176.origin i był dystrybuowany poprzez gry i aplikacje zmodyfikowane przez cyberprzestępców. Uruchomiony, Android.Backdoor.176.origin przekazuje na serwer kontrolno-zarządzający szczegółową informację dotyczącą zainfekowanego urządzenia. Następnie instaluje kilka procesów nasłuchujących zdarzenia systemowe, kontrolujących, w szczególności, ładowanie systemu operacyjnego, dowolne operacje użytkownika na ekranie dotykowym, uruchamianie aplikacji i tak dalej. Po włączeniu urządzenia ten złośliwy program pobiera z Internetu zmodyfikowaną wersję programu Root Master i, używając go, próbuje uzyskać uprawnienia root’a. Gdy mu się to uda, trojan kopiuje dwa pliki wykonywalne ELF — plik .rt_bridge (Android.Rootkit.1) ) i plik .rt_daemon (Android.Rootkit.2) — do folderu /system/xbin. Te dwa pliki mają tą samą funkcjonalność narzędzia SU, pozwalającego użytkownikom na pracę z uprawnieniami root’a (administratora) w systemach operacyjnych wywodzących się z rodziny systemów UNIX.

Uruchomiony, Android.Rootkit.1 sprawdza czy jest uruchomiony przez jeden z procesów należących do Android.Backdoor.176.origin i, jeśli tak, uruchamia terminal root’a. Następnie Android.Backdoor.176.origin pobiera z Internetu narzędzie chattr i, używając tego narzędzia, ustawia poprzez terminal atrybuty “nie do zmiany” i “tylko dopisywanie do pliku” dla swojego pliku APK. W rezultacie , nawet gdy użytkownik odinstaluje trojana, to gdy system zostanie ponownie uruchomiony, Android.Backdoor.176.origin zostanie ponownie zainstalowany, a urządzenie mobilne wciąż będzie zainfekowane.

Głównym celem programu jest skryte instalowanie i usuwanie aplikacji po otrzymaniu komendy z serwera kontrolno-zarządzającego. Dodatkowo trojan przesyła do cyberprzestępców szczegółowe informacje dotyczące zainfekowanego urządzenia i monitoruje przychodzące i wychodzące połączenia i wiadomości.

Jakiś czas później analitycy bezpieczeństwa wykryli nową modyfikację tego złośliwego programu i nazwali ją Android.Backdoor.196.origin. Podobnie do pierwszej wersji jest dystrybuowany poprzez gry i aplikacje zmodyfikowane przez cyberprzestępców. Uruchomiony, również próbuje pozyskać uprawnienia root’a i chroni siebie przed usunięciem. Następnie Android.Backdoor.196.origin uruchamia swój drugi komponent używając DexClassLoader. W zależności od modyfikacji trojana, ten drugi komponent jest pobierany ze zdalnego serwera, lub wypakowywany z kodu trojana, a następnie odszyfrowywany. Następnie ten moduł, wykrywany przez Dr.Web dla Android jako Adware.Xinyin.1.origin, wykonuje wszystkie złośliwe działania. W szczególności potrafi pobierać i instalować różne programy, wysyłać wiadomości tekstowe, oraz monitorować przychodzące i wychodzące połączenia i wiadomości.

Później analitycy bezpieczeństwa wykryli kilka innych złośliwych programów próbujących uzyskać uprawnienia root’a i stanowiących poważne zagrożenie dla użytkowników urządzeń mobilnych. Android.Backdoor.273.origin był jednym z nich. Ten backdoor był wbudowany w aplikację nazwaną Brain Test i posiadał kilka interesujących funkcjonalności. W szczególności, uruchomiony, trojan sprawdzał adres IP domeny użytej do zestawienia na urządzeniu połączenia sieciowego. Jeśli odpowiadał on adresowi Google, malware kończyło swoje działanie. Ta technika pozwalała cyberprzestępcom na ominięcie systemu Google Bouncer. Gdy złośliwy program upewnił się, że uruchomienie się jest bezpieczne, zestawiał połączenie do serwera kontrolno-zarządzającego i pobierał cztery exploity w celu uzyskania uprawnień root’a. Jeśli mu się to udało, trojan pobierał kolejny złośliwy komponent, który był instalowany w folderze systemowym. Po otrzymaniu komendy od cyberprzestępców, ten moduł potrafił w ukryciu pobierać i instalować na zaatakowanym urządzeniu inne malware. Co więcej, aby pozostać na urządzeniu tak długo, jak to tylko możliwe, Android.Backdoor.273.origin instalował w folderze systemowym dwa dodatkowe złośliwe komponenty które w sposób ciągły sprawdzały integralność siebie nawzajem i jeśli jeden z nich (lub Android.Backdoor.273.origin) został usunięty, pobierały niezbędne pliki i ponownie infekowały urządzenie.

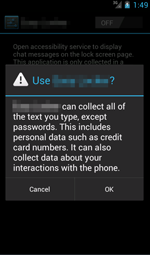

Kolejny trojan, który został nazwany Android.DownLoader.244.origin, również stanowi znaczące zagrożenie dla użytkowników smartfonów i tabletów z Androidem. Jak wiele innych złośliwych aplikacji dla Androida, był dystrybuowany poprzez strony www hostujące różne oprogramowanie dla urządzeń mobilnych i był wbudowany w oryginalnie niegroźne gry i aplikacje. Gdy program zawierający Android.DownLoader.244.origin został uruchomiony, trojan zachęcał użytkownika do włączenia złośliwej usługi dostępowej. Jeśli ofiara postąpiła zgodnie z instrukcjami i włączyła stosowną usługę dostępową, złośliwy program stawał się zdolny do monitorowania wszystkich zdarzeń systemowych i instalowania w imieniu użytkownika i bez jego wiedzy i zgody różnych aplikacji określonych przez cyberprzestępców. Następnie trojan próbował uzyskać uprawnienia root’a w celu pobrania i zainstalowania w folderze systemowym różnych programów, co miało miejsce na skutek otrzymania komendy z serwera kontrolno-zarządzającego.

Jak by nie patrzeć, trojany dla Androida które uzyskują uprawnienia root’a do swobodnego wykonywania swojej złośliwej aktywności na zaatakowanych urządzeniach nie są jedynymi zagrożeniami, z którymi muszą zmierzyć się użytkownicy. Złośliwe programy które nie proszą o uprawnienia root’a, ale nadal je wykorzystują, jeśli takowe są dostępne są nie mniej niebezpieczne. Przykładowo taki trojan jak Android.DownLoader.171.origin ukrywający się pod płaszczykiem aplikacji KKBrowser i dystrybuowany poprzez Google Play i inne zasoby internetowe, zaowocował całkowitą liczbą pobrań przekraczającą 1,5 miliona. Po komendzie odebranej od swoich twórców, to malware potrafiło instalować i usuwać różne programy. Jeśli konto root’a było dostępne, Android.DownLoader.171.origin wykonywał te działania automatycznie (w przeciwnym wypadku użytkownik był proszony o wyrażenie zgody).

Aby chronić swoje urządzenie z Androidem przed trojanami próbującymi uzyskać dostęp na poziomie root’a i instalować złośliwe aplikacje w folderach systemowych, usilnie zalecamy pobieranie aplikacji tylko z zaufanych źródeł. Ponadto zaleca się, aby nigdy nie instalować żadnych aplikacji wyglądających podejrzanie. Co więcej, aby efektywnie stawiać opór złośliwym, niechcianym i potencjalnie niebezpiecznym aplikacjom dla urządzeń z Androidem, jest rzeczą bardzo ważną, aby niezawodny antywirus, który potrafi nie tylko wykrywać zagrożenia, ale i usuwać je, był zainstalowany na Twoim urządzeniu.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments