13 listopada 2015

Cyberprzestępcy dystrybuujący Linux.Encoder.1 biorą głównie za cel strony www uruchomione na serwerach z systemem Linux i stworzone z użyciem różnych systemów zarządzania treścią (CMS), na przykład z użyciem systemu WordPress i systemów zarządzania sklepami online, takimi jak Magento. Aby przeprowadzić ataki, twórcy wirusów wykorzystują niezidentyfikowane podatności tych środowisk.

Gdy cyberprzestępcy zdołają uzyskać dostęp do strony www, osadzany jest na niej plik error.php (dla Magento jest on umieszczany w katalogu systemowym /skin/). Ten plik działa jako skrypt powłoki, pozwalający cyberprzestępcom na wykonywanie innych nielegalnych działań, w szczególności tych inicjowanych przez wysyłanie różnych komend. Korzystając ze skryptu, hakerzy mogą osadzić na serwerze plik 404.php, będący w rzeczywistości programem typu dropper dla wirusa Linux.Encoder.1. Przypuszcza się, że po otrzymaniu polecenia od cyberprzestępców wydanego poprzez odwołanie się do pliku PHP po wprowadzeniu stosownego adresu w pasku adresowym przeglądarki, dropper identyfikuje architekturę systemu operacyjnego (32 lub 64 bity), wypakowuje ze swojego kodu odpowiednią próbkę ransomware szyfrującego pliki, uruchamia ją, a następnie inicjuje swoje własne usunięcie.

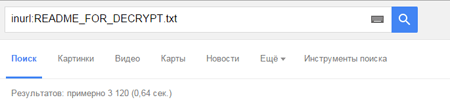

Gdy Linux.Encoder.1 zostanie uruchomiony z uprawnieniami konta www-data (co oznacza, że uruchamia się z tymi samymi uprawnieniami, jak sam serwer Apache), te uprawnienia są wystarczające do zaszyfrowania wszystkich plików w katalogach, dla których ten szczególny użytkownik posiada prawa do zapisu, innymi słowy, w katalogach z plikami i komponentami systemu CMS. Jeśli trojan uzyska wyższe uprawnienia, jego złośliwe działania nie będą ograniczone tylko do katalogów serwera www. Następnie złośliwy program zapisuje na dysku serwera plik README_FOR_DECRYPT.txt, zawierający instrukcje odszyfrowania plików i żądania cyberprzestępców. Sądząc po wynikach wyszukiwania pozyskanych z użyciem zapytania Google, do 12 listopada 2015 około 2000 stron www zostało zaatakowanych przez wirusa Linux.Encoder.1.

Schemat ataku pokazuje, że cyberprzestępcy nie potrzebują już uprawnień administratora (root), aby móc atakować serwery www pracujące pod kontrolą systemu Linux i szyfrować zawarte na nich pliki. Co więcej, opisywany trojan wciąż stanowi poważne zagrożenie dla właścicieli zasobów internetowych, szczególnie biorąc pod uwagę fakt, że wiele popularnych systemów CMS posiada nieusunięte podatności, a niektórzy administratorzy nadal lekceważą sobie konieczność dokonywania regularnych aktualizacji lub po prostu używają przestarzałych wersji systemów CMS.

Biorąc pod uwagę fakt, że kod Linux.Encoder.1 posiada kilka znaczących błędów, dane zaszyfrowane przez tego trojana mogą być odszyfrowane. Jeśli Twoje pliki zostały zaatakowane przez Linux.Encoder.1, postępuj zgodnie z poniższymi wskazówkami:

- Powiadom policję.

- Pod żadnym pozorem nie próbuj zmieniać zawartości katalogów z zaszyfrowanymi plikami.

- Nie kasuj żadnych plików z serwera.

- Nie próbuj samodzielnie przywracać zaszyfrowanych danych.

- Skontaktuj się ze Wsparciem technicznym Doctor Web (usługa darmowego odszyfrowywania plików jest dostępna tylko dla użytkowników, którzy zakupili komercyjne licencje na produkty Dr.Web).

- Załącz do swojego zgłoszenia plik zaszyfrowany przez trojana.

- Poczekaj na odpowiedź od wparcia technicznego.

Jeszcze raz chcemy zaznaczyć, że darmowa usługa odszyfrowywania plików jest dostępna tylko dla użytkowników, który zakupili komercyjne licencje na produkty Dr.Web. Doctor Web nie jest w stanie zagwarantować, że wszystkie pliki zostaną odszyfrowane z powodzeniem, natomiast nasi specjaliści podejmą wszystkie niezbędne kroki, aby odzyskać zaszyfrowane dane.

Biorąc pod uwagę fakt, że niektóre wady w architekturze Linux.Encoder.1 uniemożliwiają mu nieodwracalne uszkodzenie lub zniszczenie wszystkich danych na serwerze, istnieje taka możliwość, że za jakiś czas cyberprzestępcy spróbują znaleźć sposób na usunięcie obecnych błędów. Tu tkwi przyczyna, dla której nawet użytkownicy relatywnie bezpiecznych systemów operacyjnych, takich jak Linux — a w szczególności webmasterzy stron www działających na popularnych platformach — mogą zostać dotknięci złośliwymi działaniami tego programu. Przypominamy użytkownikom Internetu, że Linux.Encoder.1 został już dodany do baz wirusów Dr.Web dla Linuxa. Analitycy bezpieczeństwa Doctor Web będą kontynuować monitorowanie tej sytuacji.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments