11 listopada 2015

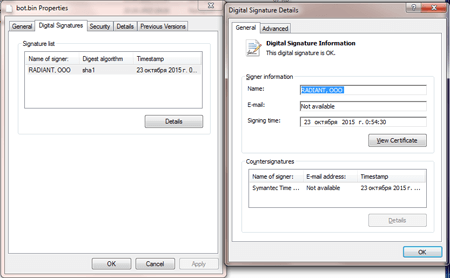

Z pomocą exploita Exploit.CVE2012-0158.121, cyberprzestępcy zdołali rozdystrybuować cały pakiet złośliwych programów, który został nazwany BackDoor.RatPack i ukrywał się pod postacią dokumentu w formacie RTF. Po otwarciu tego dokumentu na komputerze ofiary następowało odszyfrowanie i zapisanie złośliwego pliku. Warto zauważyć, że ten plik, będący w rzeczywistości instalatorem, posiada ważny podpis cyfrowy (jak prawie wszystkie pozostałe pliki z pakietu BackDoor.RatPack).

Tuż po uruchomieniu instalator skanuje system pod kątem maszyn wirtualnych, programów monitorujących i debuggerów. Następnie inicjuje wyszukiwanie aplikacji do bankowości online pochodzących od kilku rosyjskich organizacji finansowych. Jeśli wszystkie te testy zakończą się powodzeniem, instalator podłącza się do zdalnego serwera i pobiera oraz uruchamia kolejnego instalatora w formacie NSIS (Nullsoft Scriptable Install System), zawierającego kilka plików wykonywalnych i kilka archiwów chronionych hasłem. Ten drugi instalator wypakowuje pliki wykonywalne i uruchamia je.

Instalator zawiera w sobie modyfikację programu shareware nazwanego Remote Office Manager. Analitycy bezpieczeństwa Doctor Web wykryli co najmniej trzy wersje tego programu różniące się ustawieniami w jego konfiguracji. Przechwytując kilka funkcji systemowych, ten złośliwy program jest zdolny do ukrywania skrótów do tego narzędzia w pasku zadań Windows i obszarze powiadomień, zapobiegając wykryciu programu przez użytkownika. Można przypuszczać, że cyberprzestępcy wykorzystali BackDoor.RatPack do wykradania informacji bankowych i innych poufnych danych poprzez zdalne kontrolowanie zaatakowanej maszyny.

Sygnatury wszystkich złośliwych plików należących do BackDoor.RatPack zostały dodane do bazy wirusów Dr.Web i nie stanowią już zagrożenia dla użytkowników Dr.Web.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments