26 października 2015

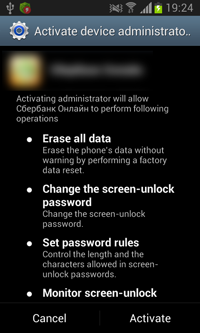

Trojan, nazwany Android.BankBot.80.origin, ukrywa się pod postacią oficjalnej aplikacji bankowej jednej z rosyjskich organizacji finansowych, a jego ikona oraz nazwa zostały zapożyczone przez cyberprzestępców z oryginalnej aplikacji. Gdy złośliwy program zostanie zainstalowany i uruchomiony, trojan przeprowadza próbę pozyskania uprawnień administratora, zachęcając użytkownika do wyrażenia zgody. Jeśli użytkownik zgodzi się na udzielenie wymaganych uprawnień, Android.BankBot.80.origin usuwa swój skrót z Ekranu Domowego i rozpoczyna swoją złośliwą aktywność.

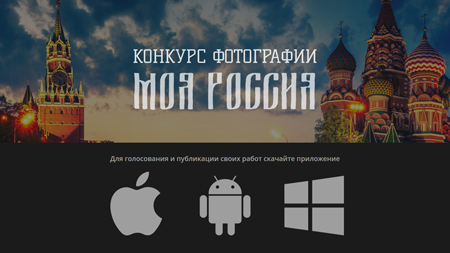

W szczególności, trojan skanuje listę kontaktów użytkownika wysyłając na wszystkie numery wiadomość SMS wyglądającą w następujący sposób: Cześć! Zagłosuj na mnie http://******konkurs.ru/ (“Привет, проголосуй за меня http://******konkurs.ru/”). Link z takiej wiadomości prowadzi na fałszywą stronę pozornie powiązaną z konkursem fotograficznym. Z tej strony na urządzenie ofiary ładowana jest modyfikacja Android.BankBot.80.origin wykrywana przez Antywirusa Dr.Web jako Android.SmsBot.472.origin. Co więcej, w zależności od systemu operacyjnego urządzenia, strona oferuje właścicielom smartfonów i tabletów instalację specjalnego programu do głosowania. Jakkolwiek jest to tylko przynęta użyta przez cyberprzestępców do tego, aby ich strona wyglądała „prawdziwiej”, to niezależnie od tego, jaki system operacyjny wybierze użytkownik, na wszystkie urządzenia mobilne pobierany jest ten sam trojan bankowy.

Podczas rozsyłania wiadomości ze spamem, Android.BankBot.80.origin łączy się z serwerem kontrolno-zarządzającym, przesyłając mu informację o zainfekowanym urządzeniu z Androidem. Taka informacja zawiera następujące dane:

- Nazwę operatora mobilnego

- dModel urządzenia

- IMEI

- Numer telefonu

- Wersję systemu operacyjnego

- Bieżący język systemowy

Następnie Android.BankBot.80.origin czeka na dalsze komendy od cyberprzestępców, okresowo podłączając się do zdalnego węzła po nowe instrukcje. Trojan potrafi wykonywać następujące polecenia:

- call_number — przekieruj połączenia na określony numer;

- sms_grab — ustaw okres ukrywania przychodzących wiadomości SMS (jeśli wiadomość zostanie odebrana w takim okresie, trojan zablokuje odpowiedni komunikat systemowy usuwając tę wiadomość);

- sms_send — wyślij wiadomość SMS;

- ussd — wyślij zapytanie USSD;

- delivery — wyślij wiadomość SMS z określonym tekstem na wszystkie numery z listy kontaktów;

- new_url — ustaw nowy adres serwera kontrolno-zarządzającego.

Głównym celem trojana jest wykradanie pieniędzy od rosyjskich użytkowników usług kilku operatorów mobilnych, organizacji finansowych i dobrze znanych systemów płatności. W szczególności analitycy bezpieczeństwa Doctor Web zarejestrowali kilka przypadków tego trojana użytego do sprawdzania sald kont powiązanych z tymi usługami. Przykładowo, jeśli ofiara posiadała pewne środki na swoim koncie usługi mobilnej, Android.BankBot.80.origin próbował przesłać je na konto cyberprzestępców używając następujących numerów serwisowych – 7878 i 3116. Jeśli użytkownik posiadał pieniądze na swoim koncie bankowym lub na koncie w systemie płatności, trojan próbował wykraść je wysyłając odpowiednią komendę serwisową poprzez SMS. Co więcej, to malware próbowało uzyskać dostęp do konta użytkownika w ramach usługi oferowanej przez operatora mobilnego i konta Visa w jednym z systemów płatności.

Analitycy bezpieczeństwa Doctor Web zarejestrowali użycie następujących numerów telefonów i numerów kart bankowych należących do cyberprzestępców:

- Numery telefonów — 9612490525, 9605116893

- Numery kart bankowych — VISA 4276880172933990, VISA 4276880101136772

Twórcy wirusa zaimplementowali w tym trojanie dość interesującą funkcjonalność — oferuje on możliwość przedłużenia czasu obecności malware w systemie przynajmniej do momentu, gdy wymagane fundusze zostaną skradzione. Gdy Android.BankBot.80.origin wyśle wiadomości ze spamem do wszystkich kontaktów z książki telefonicznej użytkownika, prędzej czy później odbiorcy zaczną mieć wątpliwości dotyczące pochodzenia tych tekstów. Najłatwiejszą i najpewniejszą metodą sprawdzenia, czy rzeczywiście taka wiadomość została wysłana przez twojego znajomego jest zadzwonienie do niego. Jednakże, aby uczynić niemożliwym dla innych powiadomienie ofiary o trojanie, cyberprzestępcy wdrożyli w Android.BankBot.80.origin opcję blokowania “niebezpiecznych” połączeń. Gdy tylko wiadomości SMS ze spamem zostaną wysłane, malware rozpoczyna przekierowywanie wszystkich połączeń przychodzących na numer +79009999999, chroniąc ofiarę przed ostrzeżeniem o zdarzeniu i w celu odcięcia jej od świata zewnętrznego.

Po raz kolejny analitycy bezpieczeństwa Doctor Web ostrzegają użytkowników przed instalowaniem aplikacji pobranych z niepewnych źródeł i przed otwieraniem linków z podejrzanych wiadomości SMS. Dr.Web dla Androida z powodzeniem wykrywa i usuwa wszystkie znane modyfikacje Android.BankBot.80.origin i dlatego ten złośliwy program nie stanowi zagrożenia dla użytkowników Dr.Web.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments