21 września 2015

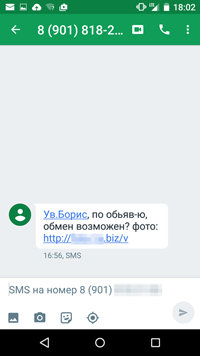

Tak jak inne podobne złośliwe programy nowy trojan, nazwany Android.SmsBot.459.origin, jest dystrybuowany przez cyberprzestępców poprzez spam SMS. W tym przypadku potencjalna ofiara otrzymuje wiadomość rzekomo wysłaną przez osobę zainteresowaną kilkoma reklamowanymi przez ofiarę rzeczami. Wiadomość zachęca ofiarę do odwiedzenia strony www w celu uzyskania bardziej szczegółowych informacji o możliwej transakcji. Warto zauważyć, że w niektórych przypadkach przestępcy zwracają się do ofiary po imieniu — tym samym możemy wnioskować, że do tych dobrze zaplanowanych ataków cyberprzestępcy wykorzystują specjalnie stworzoną bazę prawdziwych reklam i ogłoszeń. Taki schemat jest bardzo prawdopodobny przy próbie oszukania ofiary — jeśli jakiś czas temu ktoś próbował sprzedać coś przez Internet, to taka wiadomość nie wywoła żadnych podejrzeń i link prowadzący na stronę zostanie otworzony. Jeśli do tego dojdzie, plik APK trojana zostanie pobrany do urządzenia. Tym niemniej, aby Android.SmsBot.459.origin rozpoczął swoje działanie, użytkownik musi zainstalować go samodzielnie. Jeśli użytkownik spróbuje otworzyć link na urządzeniu działającym pod kontrolą systemu operacyjnego innego niż Android, zostanie przekierowany na nieszkodliwą stronę www zamiast na zasób z którego pobierany jest plik trojana.

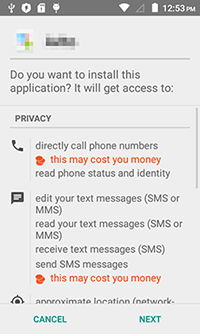

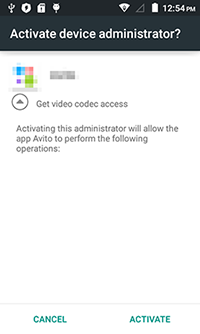

Android.SmsBot.459.origin ukrywa się pod postacią aplikacji klienta jednej z popularnych w Rosji stron z reklamami i ogłoszeniami. Z oryginalnego programu zapożyczono nawet jego ikonę — w ten sposób potencjalna ofiara nie będzie miała żadnych wątpliwości, że ma do czynienia z prawdziwą platformą ogłoszeniowo-reklamową. Gdy tylko trojan uruchomi się, próbuje pozyskać uprawnienia administratora, aby uchronić się przed usunięciem. Co więcej, poprzez ciągłe monitowanie użytkownika o udzielenie uprawnień administratora, trojan sprawia, że korzystanie z urządzenia staje się prawie niemożliwe.

Android.SmsBot.459.origin wysyła na serwer kontrolno-zarządzający informacje dotyczące urządzenia, włączając IMEI, nazwę operatora mobilnego, wersję systemu operacyjnego. W odpowiedzi trojan otrzymuje polecenie sprawdzenia urządzenia pod kątem obecności aplikacji do bankowości mobilnej kilku organizacji finansowych. Malware sprawdza również stan konta mobilnego należącego do użytkownika i jego konta w jednym z popularnych rosyjskich systemów płatności on-line. Aby tego dokonać, złośliwy program wysyła specjalne wiadomości tekstowe na wszystkie te serwisy ukrywając otrzymane odpowiedzi przed użytkownikiem i przekazując je na zdalny serwer. Warto zauważyć, że dodatkowe mechanizmy bezpieczeństwa wprowadzone w systemie Android 4.4 i późniejszych sprawiają, że trojan nie może już ukrywać wiadomości SMS przed użytkownikiem — złośliwy program tylko dezaktywuje wszystkie powiadomienia dźwiękowe (w tym i wibrację) oraz kasuje tekst we wszystkich wiadomościach przychodzących.

Android.SmsBot.459.origin potrafi wykonywać następujące komendy:

- esms&&& — wyślij na serwer listę wszystkich wiadomości SMS,

- getapps&&& — wyślij na serwer listę zainstalowanych aplikacji,

- sent&&& — wyślij na określony numer SMS z predefiniowanym tekstem,

- rent&&& — włącz przechwytywanie wiadomości SMS,

- sms_stop&&& — wyłącz przechwytywanie wiadomości SMS,

- ussd&&& — wyślij zapytanie USSD,

- export&&& — wyślij na serwer listę kontaktów,

- u&&& — ustaw nowy adres serwera kontrolno-zarządzającego,

- sapp&&& — wyślij poprzez aplikację Viber wiadomość na określony numer.

W ten sposób, jeśli użytkownik posiada pieniądze na dowolnym z wymienionych kont, to cyberprzestępcy mogą je wykraść wydając odpowiednią komendę. Co więcej, ofiara dowiaduje się o ataku nie w chwili popełnienia przestępstwa, ale nieco później, ponieważ trojan blokuje wszystkie wiadomości zawierające kody potwierdzeń i powiadomienia dotyczące wykonania operacji finansowych.

Analitycy bezpieczeństwa Doctor Web po raz kolejny ostrzegają użytkowników Androida przed otwieraniem linków z podejrzanych wiadomości SMS i instalowaniem aplikacji pobranych z niesprawdzonych źródeł. Antywirus Dr.Web dla Androida z powodzeniem wykrywa Android.SmsBot.459.origin i, tym samym, ten złośliwy program nie stanowi zagrożenia dla naszych użytkowników.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments