Kolejny trojan dla Androida szpieguje chińskich użytkowników

Wiadomości o aktywnych zagrożeniach | Hot news | Zagrożenia dla urządzeń mobilnych | All the news | Ostrzeżenia wirusowe

25 sierpnia 2015, Warszawa

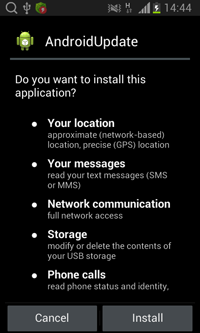

Ostatnio analitycy bezpieczeństwa Doctor Web wykryli i przebadali nowego trojana dla Androida nazwanego Android.Backdoor.260.origin. Ten złośliwy program jest dystrybuowany wśród chińskich użytkowników i ma na celu szpiegowanie swoich ofiar. W szczególności, trojan potrafi przechwytywać wiadomości SMS, zapisywać połączenia telefoniczne, śledzić współrzędne GPS zainfekowanego urządzenia, pobierać zrzuty ekranu, a nawet zbierać dane wprowadzane przez użytkownika.

Android.Backdoor.260.origin posiada dość skomplikowaną architekturę swoich modułów — jego główne złośliwe funkcjonalności są wdrożone w specjalnych modułach wbudowanych w pakiet tworzący to malware. Uruchomiony po raz pierwszy, trojan wypakowuje następujące komponenty dodatkowe:

- super,

- detect,

- liblocSDK4b.so,

- libnativeLoad.so,

- libPowerDetect.cy.so,

- 1.dat,

- libstay2.so,

- libsleep4.so,

- substrate_signed.apk,

- cInstall.

Następnie próbuje uruchomić z użyciem uprawnień root'a plik binarny cInstall (wykrywany przez Dr.Web jako Android.BackDoor.41). Jeśli próba powiedzie się, ten złośliwy moduł umieszcza w folderach systemowych kilka wcześniej rozpakowanych plików i próbuje w ukryty sposób zainstalować narzędzie nazwane “Substrate”. Zwiększa ono funkcjonalność aplikacji i jest używane przez Android.Backdoor.260.origin do przechwytywania wprowadzanych danych. Jeśli trojan nie uzyska uprawnień root'a, to wówczas najprawdopodobniej, nie będzie w stanie zainstalować wymaganych komponentów. W rezultacie malware nie będzie w stanie w prawidłowy sposób realizować większości swoich funkcji.

Gdy wszystkie moduły zostaną zainstalowane, Android.Backdoor.260.origin usuwa swój utworzony wcześniej skrót i uruchamia swoją złośliwą usługę nazwaną PowerDetectService. Usługa ta uruchamia złośliwy moduł o nazwie libnativeLoad.so, który został dodany do bazy wirusów Dr.Web pod nazwą Android.BackDoor.42 i moduł Substrate (wykrywany przez Dr.Web jako (Tool.Substrate.1.origin ). Właściwie to narzędzie nie jest na chwilę obecną złośliwe i może być łatwo pobrane z Google Play, jednakże, cyberprzestępcy zmodyfikowali oryginalną aplikację i wbudowali jej nową wersję do Android.Backdoor.260.origin. W rezultacie to narzędzie stało się potencjalnie niebezpieczne dla użytkowników urządzeń mobilnych.

Komponent libnativeLoad.so uruchamia plik “wykrywacza” (Android.BackDoor.45), który inicjuje pracę modułu binarnego 1.dat (Android.BackDoor.44). Z kolei ten moduł aktywuje bibliotekę libsleep4.so (Android.BackDoor.46), która w sposób ciągły pobiera zrzuty ekranu i przechwytuje dane wprowadzane przez użytkownika, oraz bibliotekę libstay2.so (Android.BackDoor.43), której celem jest wykradanie danych z listy kontaktów i monitorowanie wiadomości SMS i wiadomości wymienianych poprzez aplikację QQ.

Co więcej, komponent 1.dat potrafi odbierać pewną ilość komend z serwera kontrolno-zarządzającego, spośród których można wymienić następujące:

- DOW — pobieranie pliku z serwera

- UPL — ładowanie pliku na serwer

- PLI, PDL, SDA — aktualizacja złośliwych modułów i ustawień

- DIR — uzyskanie listy plików obecnych w określonym folderze

- DTK — zapisanie zawartości określonego folderu do pliku

- OSC, STK — uruchomienie wyszukiwania określonego pliku lub folderu

- OSF — przerwanie wyszukiwania określonego pliku

- DEL — usunięcie określonego pliku

- SCP — pobranie zrzutu ekranu

- BGS — aktywowanie mikrofonu i rozpoczęcie nagrywania

- GPRS — rozpoczęcie śledzenia współrzędnych GPS

Warto zauważyć, że gdy niektóre polecenia są wykonywane przez moduł 1.dat jako swoje własne, to inne komendy są realizowane z pomocą innych złośliwych bibliotek, które blisko komunikują się ze sobą poprzez gniazda UNIX używając następujących dwubajtowych komend:

- 0x2633 — rozpoczęcie nagrywania z użyciem wbudowanego mikrofonu,

- 0x2634 — zatrzymanie nagrywania,

- 0x2635 — aktualizacja pliku konfiguracyjnego do zapisu dźwięku,

- 0x2629 — kopiowanie listy kontaktów,

- 0x2630 — kopiowanie listy kontaktów,

- 0x2631 — kopiowanie wiadomości SMS,

- 0x2632 — kopiowanie dziennika połączeń,

- 0x2628 — przekazywanie informacji o lokalizacji urządzenia na serwer,

- 0x2532 — przekazywanie informacji o nazwie procesu aktualnie używanej aplikacji,

- 0x2678 — ładowanie na serwer danych wprowadzanych przez użytkownika.

Po raz kolejny analitycy bezpieczeństwa Doctor Web ostrzegają użytkowników przed instalowaniem aplikacji pobranych z niepewnych źródeł. Co więcej, chcielibyśmy przypomnieć o konieczności ochrony urządzeń mobilnych z użyciem niezawodnego oprogramowania antywirusowego. Sygnatury Android.Backdoor.260.origin i jego komponentów zostały dodane do bazy wirusów Dr.Web, tym samym te złośliwe programy nie stanowią zagrożenia dla użytkowników Antywirusów Dr.Web dla Androida