14 sierpnia 2015, Warszawa

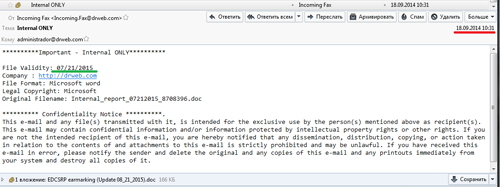

W97M.DownLoader.507 to dokument Microsoft Word dystrybuowany jako załącznik do wiadomości e-mail — co więcej, próbka przebadana przez analityków bezpieczeństwa Doctor Web ukrywała się pod postacią wiadomości faksowej. Jednak cyberprzestępcy popełnili znaczący błąd, określając złą datę utworzenia dokumentu.

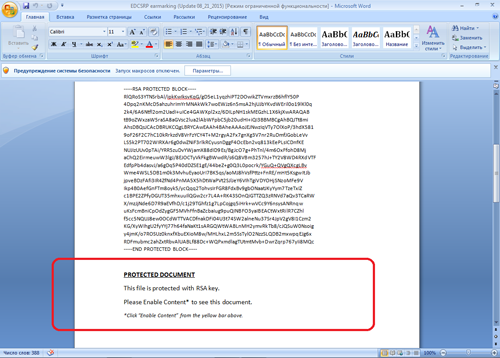

Sam plik wygląda na zaszyfrowany z użyciem algorytmu RSA. Aby odczytać zawartość wiadomości, ofiara jest proszona o włączenie obsługi makr.

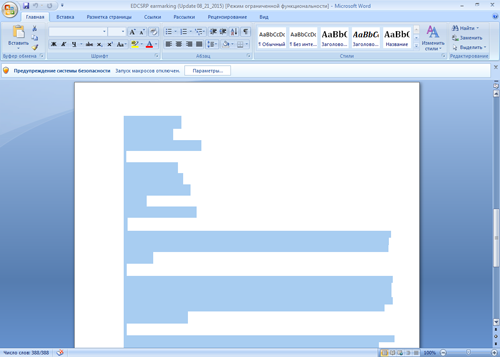

Dokument zawiera również "pustą" stronę z tekstem wpisanym czcionką w białym kolorze, który staje się widoczny tylko wówczas, gdy użytkownik włączy makra.

Gdy obsługa makr zostanie włączona, tekst staje się widoczny dla ofiary. W tym samym momencie trojan rozpoczyna pobieranie kilku fragmentów kodu ze zdalnego serwera. Używając tych fragmentów i w zależności od wersji systemu Windows, złośliwy program generuje skrypty z rozszerzeniami .bat, .vbs, lub .ps1, zapisuje je na komputerze, a następnie uruchamia je. Z kolei skrypty pobierają z serwera kontrolowanego przez cyberprzestępców plik wykonywalny i uruchamiają go — w naszym przypadku W97M.DownLoader.507 został użyty do "dostarczenia" na zainfekowany komputer wirusa Trojan.Dyre.553, będącego niebezpiecznym trojanem bankowym.

Analitycy Doctor Web jeszcze raz przypominają użytkownikom o zachowaniu wzmożonej ostrożności — nie zaleca się otwierania załączników Microsoft Office otrzymywanych od nieznanych nadawców, bez wcześniejszego sprawdzenia ich pod kątem obecności wirusów. Co więcej, zalecamy zaniechanie włączania obsługi makr w Wordzie, gdy mimo wszystko użytkownik zdecyduje się na otwarcie załączonego "nieznanego" pliku MS Word.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments