6 sierpnia 2015, Warszawa

Wewnątrz Trojan.BtcMine.737 wygląda jak rosyjska lalka "matrioszka", składając się z trzech instalatorów stworzonych z użyciem pakietu Nullsoft Scriptable Install System (NSIS), osadzonych jeden w drugim. Pierwsza "warstwa" zawiera prosty program typu dropper, który po uruchomieniu próbuje zakończyć pracę wszystkich procesów trojana Trojan.BtcMine.737, jeśli są one uruchomione. Poza tym wyodrębnia ze swojego kodu plik wykonywalny kolejnego instalatora, umieszcza go w katalogu tymczasowym, uruchamia go i usuwa oryginalny plik.

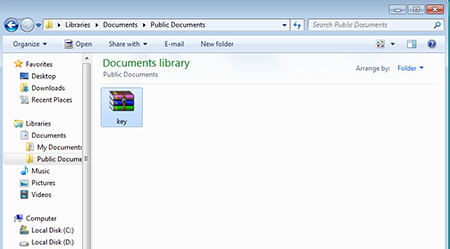

Drugi instalator posiada szerszy zestaw funkcji, które są typowe dla robaków sieciowych. Aktywowany instalator zapisuje plik CNminer.exe, będący instalatorem NSIS, do kilku folderów na zainfekowanym komputerze i uruchamia go. Następnie replikuje siebie do folderu autorun, folderu Dokumenty i do nowo stworzonego folderu udostępnionego w sieci lokalnej. Kopie instalatora wyglądają jak archiwa WinRAR'a o nazwie Key:

Następnie złośliwy program kopiuje siebie do katalogów głównych wszystkich dysków twardych (ta operacja jest okresowo powtarzana) i próbuje kolejno łączyć się ze wszystkimi komputerami w otoczeniu sieciowym, używając loginów i haseł ze specjalnej listy. Co więcej, to malware próbuje złamać hasło do konta użytkownika Windows. Jeśli ta próba powiedzie się i dostępne będą wymagane komponenty, Trojan.BtcMine.737 konfiguruje i uruchamia punkt dostępowy Wi-Fi. Jeśli połączenie z dowolnym komputerem w sieci zostanie zestawione, trojan próbuje zreplikować siebie na ten komputer i uruchomić swoją kopię używając mechanizmów Windows Management Instrumentation (WMI) lub Menedżera Zadań.

CNminer.exe jest programem, który został zapisany na dysku twardym podczas następnego kroku i jest on faktycznym instalatorem aplikacji "górniczej". Gdy zostanie uruchomiony, zapisuje pliki wykonywalne minera (dla wersji 32 i 64 bitowej) i plik konfiguracyjny do folderu, z którego został uruchomiony. Aby zapewnić automatyczne uruchomienie pliku wykonywalnego, trojan modyfikuje stosowną gałąź w rejestrze systemu Windows, tworząc odpowiedni skrót w standardowym folderze autorun. Gdy instalator zostanie uruchomiony, zawarty w nim skrypt zatrzymuje uruchomione procesy należące do aplikacji górniczych (jeśli takie działają). Następnie trojan łączy się z serwerem kontrolno-zarządzającym i otrzymuje z niego dodatkowe dane konfiguracyjne w formacie HTML. Dane te zawierają pulę właściwości i identyfikatorów portfeli elektronicznych, która jest zmieniana w sposób ciągły. Warto zauważyć, że cyberprzestępcy używają innego narzędzia do pozyskiwania elektronicznej waluty. To narzędzie zostało stworzone przez innego dewelopera i jest wykrywane przez antywirusy Dr.Web jako program należący do rodziny Tool.BtcMine. Deweloper tej aplikacji dystrybuuje ją pod jednym warunkiem — 2,5 procenta elektronicznej waluty skradzionej za pomocą tego narzędzia powinno być przekazane na jego konto. Tym samym cyberprzestępcy automatycznie wysyłają część swoich "zarobków" do twórcy tego narzędzia.

Ponieważ Trojan.BtcMine.737 potrafi rozpowszechniać się samodzielnie, może on stanowić zagrożenie dla komputerów nie chronionych przez oprogramowanie antywirusowe. Antywirusy Dr.Web z powodzeniem wykrywają i usuwają ten złośliwy program. Stąd tez użytkownicy Dr.Web mają zapewnioną niezawodną ochronę przed tym zagrożeniem.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments