1 czerwca 2015, Warszawa

Patrząc przez pryzmat bezpieczeństwa informacji, maj 2015 okazał się być raczej spokojny. Nie wykryto żadnych masowych złośliwych dystrybucji SPAM-u, botnety również utrzymywały swoją liczebność na niskim (dotychczasowym) poziomie.

Główne trendy maja:

- wzrastająca liczba wykrytego oprogramowania reklamowego i niechcianych aplikacji instalatora atakujących system Mac OS X

- zauważalny wzrost cyberprzestępców kontynuujących nakłanianie użytkowników Internetu do wydawania swoich pieniędzy

- nowe złośliwe programy na Androida

Zagrożenie miesiąca

Istnienie licznych instalatorów bezużytecznych i niechcianych aplikacji nie jest nowością dla użytkowników Windows, ale jak dotąd niewiele programów tego typu było wymierzonych w system Mac OS X. Z tego powodu analitycy bezpieczeństwa wykazali duże zainteresowanie aplikacją instalatora dodaną do bazy wirusów Dr.Web pod nazwą Adware.Mac.InstallCore.1.

Składający się z kilku komponentów Adware.Mac.InstallCore.1 potrafi nie tylko instalować niechciane programy na komputerach użytkowników, ale również zmieniać stronę domową przeglądarki i domyślną wyszukiwarkę. Co więcej, ten program obejmuję funkcje debugujące: gdy zostanie uruchomiony skanuje system pod kątem obecności maszyn wirtualnych, antywirusów i innych aplikacji. Jeśli wynik skanowania jest pozytywny, malware nie będzie prosić użytkownika o instalację dodatkowych programów. Poniższa lista przedstawia kilka programów i narzędzi, które mogą być zainstalowane w systemie przez Adware.Mac.InstallCore.1:

- Yahoo Search

- MacKeeper (Program.Unwanted.MacKeeper)

- ZipCloud;

- WalletBee (Adware.Mac.DealPly.1)

- MacBooster 2 (Program.Unwanted.MacBooster)

- PremierOpinion (Mac.BackDoor.OpinionSpy)

- RealCloud

- MaxSecure

- iBoostUp

- ElmediaPlayer

Mac OS X

Adware.Mac.InstallCore.1 to nie jedyne adware dla Mac OS X przebadane w maju 2015. Przykładowo aplikacja nazwana WalletBee została dodana do baz wirusów Dr.Web pod nazwą Adware.Mac.DealPly. Ta aplikacja oferuje możliwość instalacji różnych rozszerzeń do Chrome i Safari.

Inne adware dla komputerów Apple, dodane do baz wirusów Dr.Web jako Adware.Mac.WebHelper, łączy aplikacje WebTools i ShopMall. Ten złośliwy pakiet zawiera kilka skryptów dla interpretera komend SH, zestaw skryptów w języku Python i kilka plików binarnych.

Automatyczne uruchomienie się Adware.Mac.WebHelper jest wykonywane z pomocą plików PLIST. Aplikacja potrafi modyfikować stronę domową w Chrome, Firefoxie i Safari. Potrafi także zmieniać domyślną wyszukiwarkę na my-search-start.com. Adware.Mac.WebHelper zawiera plik binarny wykonujący dwa AppleScripts (dla Chrome i Safari) wykonywane w nieskończonej pętli. Te skrypty wstrzykują kod JavaScript w strony www przeglądane przez użytkownika. Z kolei rezultatem wykonania tego kodu jest pobranie 4 innych skryptów JavaScript wyświetlających reklamy w oknie przeglądarki.

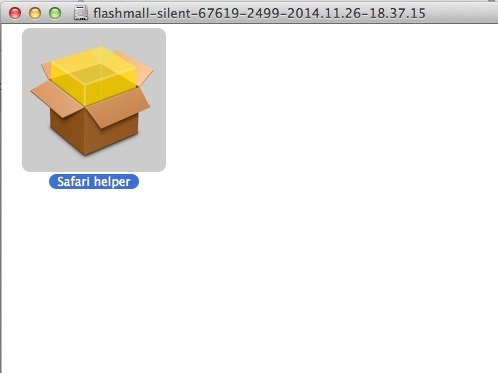

Kolejny program obejmujący tę samą funkcjonalność i wymierzony w Mac OS X został nazwany Mac.Trojan.Crossrider. Trojany przynależne do rodziny Crossrider są dobrze znane użytkownikom Windows. Tym niemniej ta modyfikacja atakuje komputery Apple.

Mac.Trojan.Crossrider jest dystrybuowany pod ukryciem pakietu instalacyjnego (Safari Helper). Wykonanie Mac.Trojan.Crossrider powoduje ukrytą instalację rozszerzenia FlashMall dla Safari, Chrome i Firefox. Co więcej, malware dodaje dwie następujące aplikacje do "autostartu" systemu: “WebSocketServerApp” i “Safari Security”. Pierwsza aplikacja jest odpowiedzialna za komunikację z serwerem kontrolno-zarządzającym, druga instaluje rozszerzenia przeglądarki. Malware modyfikuje również skrypty startowe rozszerzeń przeglądarki w celu ich późniejszej aktualizacji.

Wszystkie programy reklamowe i złośliwe aplikacje dla Mac OS X wykryte przez analityków bezpieczeństwa Doctor Web zostały dodane do baz wirusów Dr.Web dla Mac OS X.

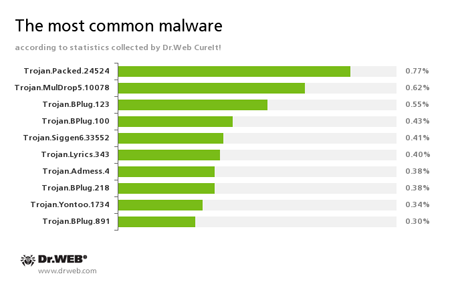

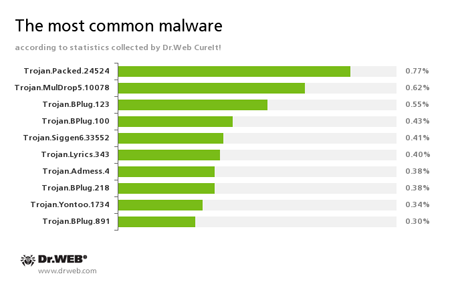

Najpopularniejsze zagrożenia według statystyk zebranych przez Dr.Web CureIt!

W maju z użyciem Dr.Web CureIt! wykryto ponad 84 mln złośliwych i potencjalnie niebezpiecznych programów. W kwietniu było ich ponad 73 mln, co stanowi wzrost o 14,9%.

Najpopularniejsze zagrożenia to:

-

trojan instalujący w zainfekowanym systemie programy reklamowe i inne niechciane aplikacje.

-

ten złośliwy program instaluje na zainfekowanym komputerze niechciane aplikacje i adware.

-

są to wtyczki do popularnych przeglądarek, wyświetlające denerwujące reklamy na stronach www.

-

ten złośliwy program został zaprojektowany do instalacji innego malware.

-

rodzina trojanów wyświetlająca denerwujące reklamy i otwierająca nieodpowiednie strony www bez zgody użytkownika.

-

rodzina trojanów zaprojektowana do podmiany istniejących reklam na inne podczas przeglądania przez użytkownika stron www i do wyświetlania niepożądanych reklam.

-

wtyczki do przeglądarek wyświetlające reklamy na stronach www.

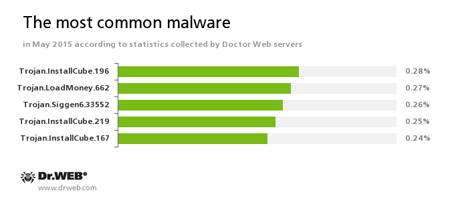

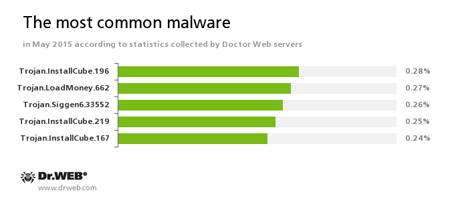

Najpopularniejsze zagrożenia według serwerów statystyk Doctor Web:

-

rodzina programów typu downloader, zaprojektowana do instalowania niechcianych i bezużytecznych aplikacji na komputerze użytkownika.

-

złośliwy program zaprojektowany do instalowania innych malware.

-

rodzina trojanów typu downloader stworzonych zgodnie z programem LoadMoney. Te aplikacje pobierają i instalują w zainfekowanym systemie różne niechciane programy.

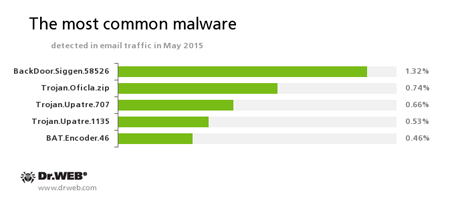

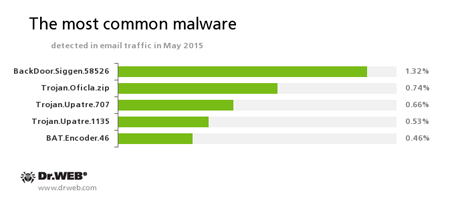

Najpopularniejsze złośliwe programy wykryte w wiadomościach e-mail:

-

ten trojan w ukryciu pobiera i uruchamia w zainfekowanym systemie inne złośliwe programy i wykonuje komendy wydawane przez cyberprzestępców.

-

rodzina trojanów dystrybuowana głównie przez wiadomości e-mail. Gdy jeden z trojanów zainfekuje system, ukrywa swoją dalszą działalność. Trojan.Oficla podłącza komputer do botnetu, który zezwala cyberprzestępcom na ładowanie innego złośliwego oprogramowania na zaatakowaną maszynę. Gdy system zostanie zainfekowany, cyberprzestępcy kontrolujący botnet uzyskują kontrolę nad komputerem ofiary. W szczególności są zdolni do ładowania, instalowania i używania dowolnego złośliwego oprogramowania.

-

- rodzina Trojanów, która w ukryciu pobiera i instaluje na zainfekowanym komputerze inne złośliwe aplikacje.

BAT.Encoder.46

przedstawiciel ransomware szyfrującego pliki z użyciem legalnego narzędzia GPG i skryptów BAT.

Botnety

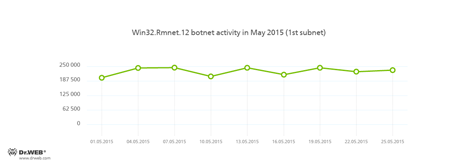

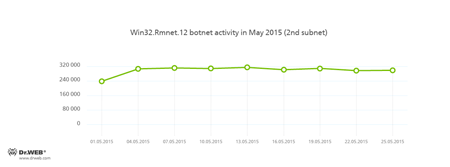

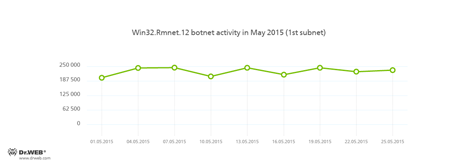

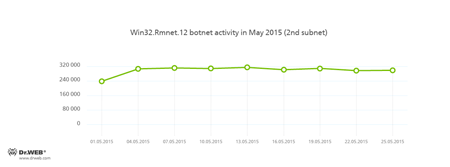

Analitycy bezpieczeństwa Doctor Web kontynuują monitorowanie kilku aktywnych botnetów. Wśród nich znajduje się botnet stworzony przez cyberprzestępców z użyciem infektora plików Win32.Rmnet.12. Średnia dzienna aktywność jego dwóch podsieci została przedstawiona poniżej:

Rmnet to rodzina wirusów rozpowszechniających się bez interwencji użytkownika. Potrafią one wbudowywać treści w strony www (co teoretycznie pozwala cyberprzestępcom na uzyskanie dostępu do informacji o koncie bankowym ofiary) jak i wykradanie cookies i haseł zapisanych w popularnych klientach FTP i wykonywanie innych komend wydanych przez cyberprzestępców.

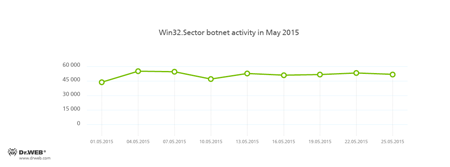

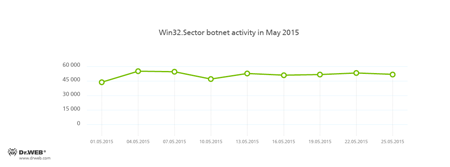

Botnet składający się z komputerów zainfekowanych wirusem Win32.Sector wciąż pozostaje aktywny. Ten złośliwy program posiada następujące funkcjonalności:

- pobieranie różnych plików wykonywalnych poprzez sieć P2P i uruchamianie ich na zainfekowanej maszynie.

- blokowanie działania niektórych antywirusów i blokowanie dostępu do stron www ich producentów.

- возможность останавливать работу некоторых антивирусных программ и блокировать доступ к сайтам их разработчиков;

- infekowanie plików na dysku lokalnym, nośnikach wymiennych (na których podczas infekcji tworzony jest plik autorun.inf) i folderach współdzielonych.

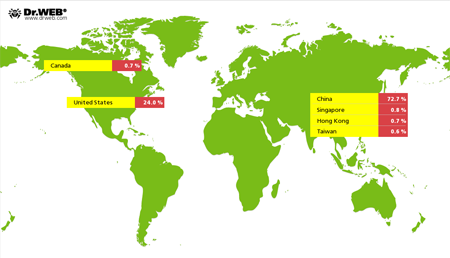

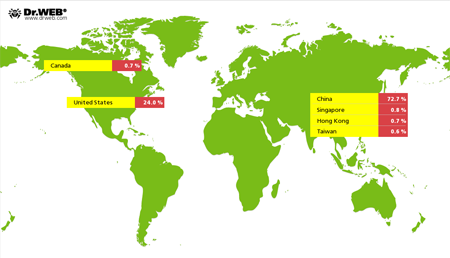

W porównaniu z kwietniem 2015 cyberprzestępcy zintensyfikowali swoje ataki na zasoby internetowe z użyciem Linux.BackDoor.Gates.5. W maju liczba zaatakowanych adresów IP zwiększyła się o więcej niż 65,5% i wyniosła 5.498 przypadków. Cyberprzestępcy zmienili też cel dla swoich ataków. Tym samym Chiny stały się z powrotem krajem o największej liczbie zaatakowanych zasobów, a USA zajęły drugą pozycję. Geograficzny rozkład infekcji przedstawia poniższa mapka:

Złośliwe programy szyfrujące pliki

Ilość zgłoszeń z prośbą o rozszyfrowanie plików odebrana przez służbę wsparcia technicznego Doctor Web wyniosła w maju 1.200. W kwietniu było ich 1.359, co stanowi spadek o 11,6%.

Najbardziej popularne programy tego typu w maju 2015 to:

- BAT.Encoder

- Trojan.Encoder.858

- Trojan.Encoder.567

- Trojan.Encoder.263

- Trojan.Encoder.741

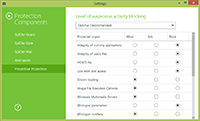

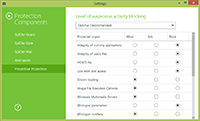

Dr.Web Security Space 10.0 dla Windows

chroni przed programami szyfrującymi i żądającymi okupu

Ta funkcja nie jest dostępna w podstawowym Antywirusie Dr.Web dla Windows

| Ochrona zapobiegawcza: | Zapobieganie Utracie Danych: |

|---|

|  |

Zagrożenia dla Linuxa

W maju 2015 analitycy bezpieczeństwa Doctor Web przebadali kilka złośliwych programów potrafiących zainfekować komputery z systemem Linux. Jeden z nich został stworzony przez chińską grupę hakerską zwaną ChinaZ. Ten złośliwy program został nazwany Linux.Kluh.1. Jego głównym celem jest infekowanie routerów z systemem Linux. Podobny do innego programu napisanego przez ChinaZ, Linux.Kluh.1 oferuje możliwość uruchamiania następujących ataków typu DDoS: HTTP Flood (Linux.Kluh.1 może ukrywać siebie pod postacią robaka Baidu, jeśli otrzyma odpowiednią komendę z serwera kontrolno-zarządzającego), Spoofed SYN Flood, SYN Flood i innych ataków DDoS wykonywanych poprzez wysyłanie masowych zapytań do serwerów DNS. Spośród szczególnych funkcji tego Trojana jedna z nich potrafi wymienić adres zasobu internetowego z serwerem kontrolno-zarządzającym sterującym malware.

Inny niebezpieczny program wymierzony w Linuxa uzyskał nazwę Linux.Iframe.4. Jest to złośliwa wtyczka do serwera Apache wstrzykująca tzw. Iframe do stron www przeglądanych przez użytkowników, przekierowując ofiary na strony www uruchomione przez cyberprzestępców. Aby uniknąć fałszywych wywołań, cyberprzestępcy wbudowali w architekturę trojana funkcję sprawdzającą obecność parametru UserAgent. Ta funkcja identyfikuje wersję przeglądarki i IP ofiary.

Sygnatury wszystkich złośliwych programów wymierzonych w system Linux i wykrytych w maju 2015 zostały dodane do baz wirusów Dr.Web dla Linuxa.

Niebezpieczne strony www

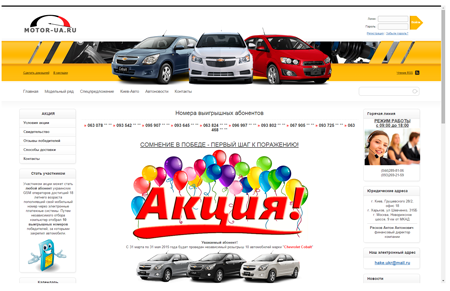

W maju odnotowano znaczący wzrost aktywności cyberprzestępców, którzy kontynuują nakłanianie użytkowników Internetu do wydawania swoich pieniędzy. Aby przyciągnąć uwagę potencjalnych ofiar, cyberprzestępcy wysyłają dużą ilość wiadomości SMS z tekstem informującym odbiorcę o tym, że właśnie wygrał samochód. Wszystkie wiadomości SMS zawierają link do strony www, która wygląda jak oficjalny zasób internetowy jednego z dealerów samochodowych i zawiera szczegółowe informacje na temat tej "kampanii promocyjnej". Aby otrzymać główną nagrodę, odwiedzający fałszywą stronę jest proszony o wpłacenie 1% podatku od wartości samochodu poprzez terminal płatniczy lub o wykupienie ubezpieczenia.

W ciągu maja 2015 dodano do bazy Dr.Web 221.346 adresów URL niezalecanych stron www. W kwietniu było ich 129.199, co stanowi wzrost o 71,32%.

Więcej o niezalecanych przez Dr.Web stronach

Złośliwe i niechciane programy dla Androida

W maju wykryto kilka nowych, złośliwych programów dla Androida. Wśród najbardziej wartych zauważenia zdarzeń powiązanych z malware dla Androida możemy wymienić:

- Ataki z użyciem trojanów bankowych

- Wykrycie nowych trojanów SMS

- Pojawienie się nowego ransomware dla Androida