Dystrybutorzy zostali aresztowani, ale ataki trojanów bankowych nadal trwają

Wiadomości o aktywnych zagrożeniach | Hot news | Zagrożenia dla urządzeń mobilnych | All the news | Ostrzeżenia wirusowe

6 maja 2015

Specjaliści zajmujący się antywirusami są zaznajomieni z trojanami Android.BankBot już od kilku lat. Mimo to, stały się one szerzej znane na początku marca 2015, kiedy Ministerstwo Spraw Wewnętrznych Federacji Rosyjskiej wydało oświadczenie dotyczące aresztowania cyberprzestępców wykorzystujących modyfikacje tych złośliwych programów do przeprowadzenia ataków na klientów banków należących do wielu rosyjskich i międzynarodowych organizacji finansowych. Mimo, iż cyberprzestępcy zostali aresztowani, dystrybucja trojanów Android.BankBot jest kontynuowana przez innych twórców wirusów, tworzących nowe wersje tych aplikacji.

Ostatnio analitycy Doctor Web wykryli kilka takich trojanów, włączając Android.BankBot.43 i Android.BankBot.45. Są one dystrybuowane pod ukryciem legalnego oprogramowania (np. gier, odtwarzaczy audio-wideo i pakietów aktualizacyjnych systemu operacyjnego) i są często instalowane na urządzeniach z Androidem przez samych użytkowników, ze względu na to, że cyberprzestępcy używają metod inżynierii społecznej.

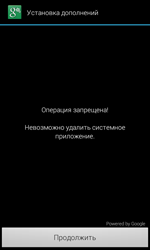

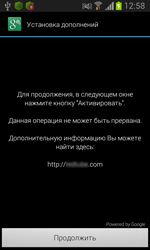

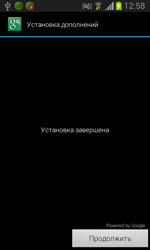

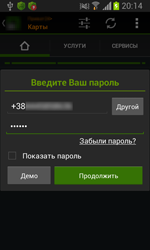

Gdy tylko te złośliwe programy uruchomią się na zainfekowanym urządzeniu, próbują uzyskać uprawnienia administracyjne, które pozwalają trojanowi na swobodną aktywność i uniemożliwiają użytkownikowi usunięcie go z urządzenia. Aby uzyskać uprawnienia administratora, trojany wykorzystują następującą metodę. W szczególności, u góry standardowego powiadomienia systemowego wyświetlają wiadomość zachęcającą użytkownika do zainstalowania kilku "dodatków". Jeśli użytkownik zgodzi się na nie, trojan otrzymuje uprawnienia administracyjne, gdy z chwilą kliknięcia "Kontynuuj" użytkownik aktywuje oryginalną funkcję systemu operacyjnego, ukrytą za oknem złośliwego programu.

|

|

Jeśli użytkownik spróbuje usunąć trojany Android.BankBot z urządzenia, wyświetli się specjalne okienko z wiadomością i odinstalowywanie zostanie przerwane. Z tego powodu te złośliwe aplikacje nie mogą być usunięte z użyciem standardowych narzędzi systemowych.

Gdy tylko trojany otrzymają uprawnienia, to zestawiają połączenie z serwerem kontrolno-zarządzającym i czekają na dalsze instrukcje. Potrafią wykonać następujące komendy:

- zadzwonić na numer podany w poleceniu

- użyć adresów www podanych w komendzie do zestawienia połączenia z serwerem C&C

- wykonać żądanie USSD określone w komendzie

- przekazywać na serwer wszystkie przychodzące i wychodzące wiadomości SMS

- zresetować ustawienia urządzenia do domyślnych, usuwając wszystkie dane użytkownika

- wysłać wiadomość SMS z określonymi parametrami

- wysłać na serwer szczegółową informację o zainfekowanym urządzeniu

- uruchomić wyszukiwanie pliku określonego w komendzie

- użyć określonego numeru telefonu do otrzymania duplikatów komend

Ponieważ główne komendy są duplikowane przez cyberprzestępców poprzez kanał SMS, złośliwe aplikacje mogą wykonywać wiele działań nawet w przypadku braku połączenia z Internetem lub serwerem. Czyni to te złośliwe programy wyjątkowo niebezpiecznymi.

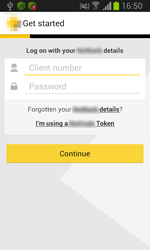

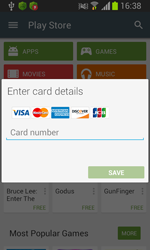

Trojany należące do rodziny Android.BankBot są zaprojektowane nie tylko do wykradania poufnych informacji bankowych użytkowników, ale również do kradzieży ich pieniędzy. Aby móc tego dokonać, trojany atakują aplikacje do bankowości online zainstalowane na urządzeniach lub aplikację Play Store. Od momentu gdy użytkownik uruchomi aplikacje bankowości online, trojany imitują interfejs tych aplikacji wyświetlając fałszywy formularz autentykacyjny. Jeśli użytkownik uruchomi Play Store, złośliwe programy imitują standardowy formularz używany przez użytkowników do dodawania do ich kont szczegółów karty kredytowej. Właściwie to trojany wymuszają na swoich ofiarach wprowadzenie wszystkich niezbędnych danych, ponieważ bez tego kroku niemożliwe jest zamknięcie wyświetlonego okna dialogowego i kontynuowanie pracy z Google Play. Gdy tylko ujawnione, poufne informacje zostaną przesłane na serwer C&C, cyberprzestępcy mogą wykradać pieniądze z kont bankowych, ponieważ wszystkie wiadomości SMS wysyłane przez systemy bezpieczeństwa banku są przechwytywane przez malware.

|

|

|

|

Trojany Android.BankBot mogą również wykonywać inne złośliwe działania. Przykładowo, wiele z nich potrafi kolidować z próbami usunięcia Trojanów Bankowych z zainfekowanych urządzeń przez różne znane aplikacje antywirusowe. Doctor Web wydał specjalną aktualizację antywirusów Dr.Web dla Androida zawierającą efektywny mechanizm odpierania takich ataków. Z tego względu trojany należące do rodziny Android.BankBot nie stanowią już zagrożenia dla użytkowników Dr.Web.

Aktualizacja ta zostanie zainstalowana automatycznie na urządzeniach z systemem Android z rozwiązaniami antywirusowymi Dr.Web. Jeśli automatyczne aktualizacje w urządzeniu są wyłączone, wejdź na Google Play i wybierz odpowiednią wersję zainstalowanego Antywirusa Dr.Web dla Androida. Kliknij "Aktualizuj". Możesz również pobrać plik nowej dystrybucji z oficjalnej strony Doctor Web.

Użytkownikom, którzy nie mają na swoich urządzeniach mobilnych antywirusa Dr.Web dla Android lub Dr.Web dla Android Light, rekomendujemy pobranie i zainstalowanie tych programów, aby mogli chronić się przed niechcianą aktywnością trojanów bankowych i innych złośliwych aplikacji.