Niebezpieczny Trojan dla Androida "ukrywa się" przed antywirusami

Wiadomości o aktywnych zagrożeniach | Hot news | Zagrożenia dla urządzeń mobilnych | All the news | Ostrzeżenia wirusowe

20 marca 2015

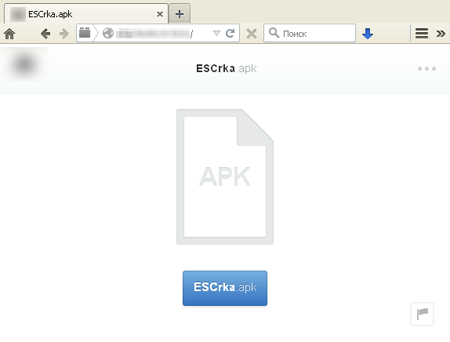

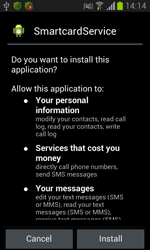

Nowy Trojan dla Androida, nazwany Android.Titan.1 jest z założenia przeznaczony do atakowania południowokoreańskich użytkowników urządzeń mobilnych i dystrybuowany przez cyberprzestępców z użyciem niepożądanych wiadomości SMS. Te krótkie wiadomości zawierają informacje o rzekomo opóźnionym e-mailu i link do pozyskania szczegółowej informacji o tak zwanym "problemie". Faktycznie ten link prowadzi do strony jednej z popularnych usług współdzielenia plików, na której twórcy wirusa umieścili Android.Titan.1. Jeśli potencjalna ofiara odwiedzi określony adres www, zamiast oczekiwanej informacji otrzyma plik apk złośliwej aplikacji, który zostanie automatycznie załadowany na jej urządzenie mobilne. Jednak aby zainfekować system operacyjny, Trojan potrzebuje nieostrożnych użytkowników przeprowadzających jego instalację.

Po pomyślnej instalacji Android.Titan.1 tworzy skrót na ekranie domowym urządzenia mobilnego i oczekuje na uruchomienie przez użytkownika. Po pierwszym pomyślnym uruchomieniu złośliwa aplikacja usuwa swoją, wcześniej utworzoną ikonę i kontynuuje swoje działanie w tle. W tym samym czasie Trojan usuwa ostatnią konwersację SMS użytkownika zapisaną w pamięci urządzenia. W większości przypadków ta konwersacja SMS to wiadomość typu SPAM, która zapewniła Trojanowi dostęp do docelowego urządzenia. Od tej chwili Android.Titan.1 działa już bez interwencji użytkownika i uruchamia się samodzielnie podczas startu systemu.

|

|

Android.Titan.1 działa w oparciu o kilka złośliwych usług systemowych uruchamianych przez Trojana podczas jego wykonywania. Przykładowo, jedna z tych usług sprawdza czy Android.Titan.1 jest domyślnym SMS-Menedżerem, a jeśli tak nie jest, to próbuje zmienić ustawienia systemowe.

Następnie Trojan oczekuje na połączenie z Internetem, podłącza się do serwera kontrolno-zarządzającego i ładuje na niego szczegółowe informacje o zaatakowanym urządzeniu mobilnym, w tym model urządzenia, wersję systemu operacyjnego, dane połączenia sieciowego, adres MAC, IMEI i IMSI, jak i numer telefonu komórkowego ofiary.

W odpowiedzi malware może otrzymać z serwera jedną z komend służących do:

- Uruchomienia usługi wyszukującej i usuwającej wszystkie procesy powiązane z aplikacją com.kakao.talk.

- Uruchomienia usługi podmieniającej numery telefonów w książce telefonicznej.

- Zmiany trybu dzwonienia urządzenia (cichy, wibracja, ogólny) i ustawienia poziomu głośności dzwonka.

- Uruchomienia usługi wysyłającej wiadomości SMS z parametrami określonymi w poleceniu.

- Uruchomienia usługi dzwonienia na określone numery (podczas połączenia ekran urządzenia pozostaje nieaktywny, taki sam jak w trybie oczekiwania).

- Wysyłania na serwer informacji (nazw i odpowiadających numerów telefonów) zapisanych na liście kontaktów.

- Uruchamiania usługi wyświetlającej na pasku powiadomień systemu określony tekst i towarzyszące mu obrazki.

Ze zdolnością do ukrywania połączeń telefonicznych jak i okresowego monitorowania aktywności ekranu zainfekowanego urządzenia, Android.Titan.1 pozwala cyberprzestępcom na zlecanie Trojanowi wykonywania połączeń, zestawianych gdy zainfekowane urządzenie od dłuższego czasu znajduje się w trybie oczekiwania. Od takiej chwili, tuż po rozpoczęciu połączenia telefonicznego, ekran jest na powrót blokowany, więc użytkownik nie ma szans na nabranie podejrzeń i zorientowanie się, że cyberprzestępcy właśnie wykonują niechciane połączenie telefoniczne.

Android.Titan.1 jest w stanie monitorować wszystkie przychodzące wiadomości SMS i ukrywać przed użytkownikiem te, które spełniają kryteria twórców wirusa. Dodatkowo serwer kontrolno-zarządzający otrzymuje szczegółowe informacje o wszystkich przychodzących SMS-ach, włączając informacje o nadawcy, datę i czas wysłania wiadomości jak i jej zawartość. Nie jest również możliwe wysłanie wiadomości - złośliwy program umieszcza przechwycone dane w specjalnej bazie danych, zapisanej lokalnie na urządzeniu i oczekuje na połączenie z Internetem, aby załadować skolejkowane wiadomości na serwer.

Dodatkowo Android.Titan.1 ma wdrożoną inną groźną funkcjonalność. Co minutę Trojan sprawdza, czy użytkownik nie wykonuje połączenia telefonicznego. Jeśli tak, to połączenie jest zapisywane do pliku amr (pliku dźwiękowego) i jest on zapisywany w katalogu roboczym Trojana. Następnie ten plik w połączeniu ze szczegółową informacją o połączeniach wykonanych przez użytkownika jest ładowany na zdalny serwer, a jeśli w danej chwili nie ma połączenia z Internetem, to jest kolejkowany, analogicznie jak w przypadku przechwyconych wiadomości tekstowych. Trojan potrafi również blokować połączenia przychodzące lub wychodzące na określone numery, odpowiadać na połączenia i usuwać je z logu systemowego.

Główną właściwością tego Trojana jest to, że podstawowe funkcje są zaimplementowane w oddzielnej bibliotece systemu Unix (wykrywanej jako Android.Titan.2), podczas gdy większość znanych złośliwych programów dla Androida zazwyczaj zawiera te funkcje w standardowym pliku wykonywalnym dex. Z tego powodu plik dex Android.Titan.1 jest używany tylko jako komponent pomocniczy zawierający minimum funkcji wymaganych do pracy Trojana. Ta technika tworzenia złośliwych aplikacji dla Androida jest bardzo rzadka i z tego powodu wiele programów antywirusowych nie potrafi wykryć tej złośliwej aplikacji.

Analitycy bezpieczeństwa Doctor Web uważają, że Android.Titan.1 jest wciąż w stanie rozwoju, ponieważ zawiera wiele błędów, a kilka jego funkcjonalności jest jeszcze niewdrożonych. Z tego powodu nie możemy wykluczyć pojawienia się w przyszłości o wiele bardziej funkcjonalnych wersji tej niebezpiecznej, złośliwej aplikacji.

Analitycy bezpieczeństwa Doctor Web poinformowali służbę wsparcia technicznego serwisu usługi współdzielenia plików w której umieszczono plik Trojana i na chwilę obecną strona z której go pobierano jest niedostępna. Jednak nic nie uniemożliwia cyberprzestępcom hostowania Trojana na innym, podobnym serwerze. Dr.Web dla Android i Dr.Web dla Android Light z powodzeniem wykrywają i usuwają Android.Titan.1, więc użytkownicy oprogramowania Dr.Web dla urządzeń mobilnych są objęci niezawodną ochroną przed tym zagrożeniem.