Warszawa, 26 grudnia 2014

Wirusy

Statystyki zebrane przez Dr.Web CureIt! pokazują, że wtyczki do przeglądarek wykrywane przez Dr.Web jako Trojan.BPlug.218 i Trojan.BPlug.341 utrzymały swoją wiodącą pozycję wśród złośliwych programów wykrytych na komputerach PC w grudniu 2014. Trojan.Yontoo.115, inny Trojan reklamowy, zajął trzecie miejsce w zestawieniu grudnia. Inne złośliwe aplikacje często identyfikowane w ciągu zeszłego miesiąca przez Dr.Web CureIt! należały do rodzin Trojan.Zadved i Trojan.LoadMoney i służyły do ładowania i wyświetlania natrętnych reklam.

W nawiązaniu do danych pozyskanych przez serwery statystyk Doctor Web najczęściej wykrywaną złośliwą aplikacją grudnia 2014 był BackDoor.Andromeda.404 - osiągnął on 0,4 % całkowitej liczby zidentyfikowanych złośliwych programów. Złośliwy program reklamowy Trojan.LoadMoney.336 zajął drugie miejsce z wynikiem 0,36 %, podczas gdy "instalator" innych złośliwych aplikacji - Trojan.InstallCore.16 zajął trzecie miejsce z wynikiem 0,34 %.

Wymieniony już BackDoor.Andromeda.404był też wirusem najczęściej znajdowanym w wiadomościach e-mail i stanowił 2,28 % całkowitej liczby malware rozpowszechnianego poprzez pocztę elektroniczną w grudniu 2014. Trojan.Hottrend.355 (0,87%) i Trojan.Fraudster.778 (0,67%) również znalazły się wśród liderów. Wyparły one w znaczący sposób programy z rodziny Trojan.Download, które tworzyły "Top 10" tej kategorii miesiąc wcześniej.

Botnety, wciąż monitorowane przez analityków bezpieczeństwa Doctor Web, kontynuowały wzrost swojej złośliwej aktywności. Przykładowo, botnet złożony z maszyn zarażonych wirusem plikowym Win32.Sector wykazywał dziennie 50500 połączeń z zainfekowanych maszyn, o 10 % więcej, niż odnotowano w poprzednim miesiącu. W ciągu miesiąca ilość "Maków" zarażonych wirusem BackDoor.Flashback.39 również się zwiększyła i w grudniu nadal wynosiła średnio około 13500 sztuk.

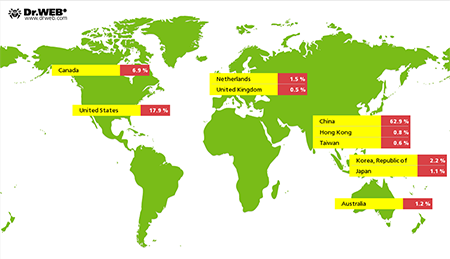

Linux.BackDoor.Gates.5 jest wciąż używany do zestawiania ataków DDoS na różne strony www. Tak jak poprzednio większość celów jest zlokalizowana w Chinach. W grudniu 2014 Doctor Web zarejestrował 5624 adresy IP hostów, które uległy atakowi (o 1911 więcej, niż w listopadzie). Warto też zauważyć, że zwiększył się zasięg geograficzny tego zagrożenia - adresy serwerów zarejestrowanych w Australii, na Tajwanie, w Holandii i w Wielkiej Brytanii znacznie częściej trafiały na listę celów wirusa. Ilustruje to poniższy diagram.

Backdoor dla Linuxa

W grudniu 2014 specjaliści Doctor Web przebadali wielokomponentowy złośliwy program dla Linuxa. Nazwany Linux.BackDoor.Fysbis.1, był prawdopodobnie stworzony przez szpiegowską cyber-grupę Sednit. Próbka przebadana przez Doctor Web zawierała dwa moduły. Jeden z nich był używany do wykonywania różnych operacji w systemie plików zainfekowanej maszyny, drugi był odpowiedzialny za wykonywanie poleceń wydawanych przez intruzów.

Ten złośliwy program potrafi pracować zarówno z uprawnieniami administratora (root), jak i z poziomu konta zwykłego użytkownika - w tym przypadku malware instaluje siebie w innym katalogu i wykorzystuje inną nazwę dla swojego pliku wykonywalnego.

Po początkowym uruchomieniu Linux.BackDoor.Fysbis.1 sprawdza, czy jego kopia działa już w systemie i określa, czy jest ustawiona do automatycznego uruchamiania się podczas startu systemu. Jeśli tak nie jest, to malware kopiuje się na dysk twardy i zapewnia sobie automatyczne uruchamianie się.

Adres serwera kontrolno-zarządzającego (C&C) jest wpisany w kodzie backdoora, który zapisuje swoją zaszyfrowaną konfigurację i inne informacje wymagane do jego działania w bazie SQLite3 na serwerze.

Linux.BackDoor.Fysbis.1 potrafi przyjmować różne komendy z serwera C&C zarządzanego przez atakujących i wykonywać je na zainfekowanej maszynie.

Złośliwe programy dla Androida

W ostatnim miesiącu 2014 roku użytkownicy urządzeń przenośnych otrzymali wiele złośliwych, przedświątecznych prezentów. Cyberprzestępcy zatrudnili wszystkie typy Trojanów do atakowania smartfonów i tabletów z systemem Android. W szczególności - w grudniu 2014 kilka złośliwych programów zostało znalezionych w firmware kilku tanich urządzeń z Androidem. Jeden z tych Trojanów, który trafił do bazy wirusów Dr.Web jako Android.Backdoor.126.origin, potrafi wykonywać złośliwe zadania po odebraniu odpowiednich komend z serwera, np. potrafi wpleść wiadomość napisaną przez przestępców pomiędzy inne przychodzące wiadomości SMS na urządzeniu. Zanim przestępcy będą mogli dodać dowolną żądaną przez nich zawartość do tego typu wiadomości, użytkownicy, których urządzenia zostały zarażone przez Android.Backdoor.126.origin, mogą być wabieni wszystkimi rodzajami oszustw. Android.Backdoor.130.origin był innym złośliwym programem przyczajonym na niektórych urządzeniach z Androidem, ale ten pozwala swoim twórcom na osiągnięcie szerszego spektrum celów. W szczególności potrafi on wysyłać SMS-y, wykonywać połączenia, wyświetlać reklamy, pobierać, instalować i uruchamiać aplikacje bez wiedzy użytkownika oraz przesyłać wszystkie rodzaje informacji na swój serwer C&C.

Również w grudniu 2014 wykryto hosta dla innych Trojanów, które mogą być używane do wykradania poufnych informacji i pieniędzy z wykrytych kont bankowych. Na przykład wykryty w połowie miesiąca Android.SmsBot.213.origin był dystrybuowany pod płaszczykiem gry i pozwalał atakującym na przechwytywanie i wysyłanie wiadomości SMS. Potrafił także ładować poufne dane znalezione na zainfekowanym urządzeniu na zdalny serwer. Dostęp do funkcji SMS pozwolił Android.SmsBot.213.origin na przesyłanie do przestępców różnych wrażliwych danych, włączając informacje o kartach kredytowych i debetowych używane w systemach bankowości on-line. W rezultacie przebiegli intruzi uzyskiwali kontrolę nad kontami użytkowników i przeprowadzali transakcje zgodne ze swoimi potrzebami.

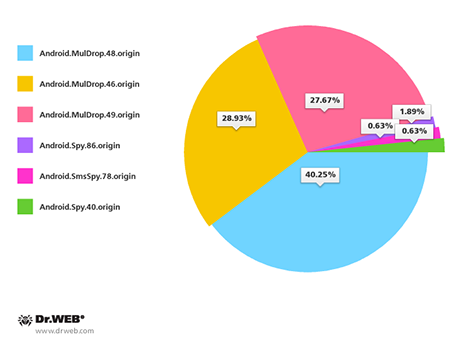

Złośliwe programy rozpowszechniające się w Korei Południowej zostały znów znalezione pomiędzy Trojanami bankowymi odkrytymi w grudniu 2014. Tak jak poprzednio do zainfekowania urządzeń przestępcy wykorzystali masowe wysyłki SMS-ów zawierających linki do pobrania malware. W ciągu miesiąca Doctor Web wykrył 160 tego typu "kampanii spamowych", większość z nich miała na celu rozpowszechnianie takich złośliwych aplikacji jak Android.MulDrop.48.origin, Android.MulDrop.46.origin, Android.MulDrop.49.origin i Android.Spy.86.origin. Rozkład procentowy tych wirusów przedstawia poniższy diagram.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments