Przegląd aktywności wirusów: wirusy okradające graczy i inne naruszenia bezpieczeństwa w październiku 2014 r.

Raporty o wirusach | Hot news | All the news | Ostrzeżenia wirusowe

13.11.2014

Wirusy

Klasyfikacja złośliwych programów wykrytych przez Dr.Web CureIt! pozostała praktycznie niezmieniona w porównaniu do poprzednich miesięcy: pozycję liderów wśród malware są wciąż zajęte przez wtyczki do przeglądarek z rodziny Trojan.BPlug, wyświetlające niepożądane reklamy, i przez instalator adware - Trojan.Packed.24524. Jak poprzednio Trojany reklamowe zajmują czołowe miejsca w rankingach złośliwego oprogramowania wykrytego w październiku przez Dr.Web CureIt!.

Serwery statystyk Dr.Web przedstawiają nieco inny obraz: instalator adware, Trojan.Packed.24524 znalazł się w czołówce. W porównaniu z poprzednim miesiącem, liczba incydentów z udziałem tego Trojana wzrosła o 0,15%. Ponadto BackDoor.Andromeda.404, stanowiący 0,34% całkowitej liczby złośliwych programów zidentyfikowanych w październiku, nieoczekiwanie wspiął się na szczyt rankingu. W zainfekowanym systemie ten backdoor może wykonywać instrukcje otrzymywane ze zdalnego serwera i pobierać inne złośliwe oprogramowanie z serwerów prowadzonych przez intruzów. Lista najbardziej powszechnych złośliwych programów października obejmuje również Trojan.LoadMoney.336, który także może instalować inne programy, takie jak adware, w zainfekowanym przez siebie systemie. Ale liczba wykryć BackDoor.IRC.NgrBot.42 pozostała praktycznie bez zmian w porównaniu do września i spadła tylko o 0,02%. Również w październiku, Trojany reklamowe Trojan.Zadved.4 i Trojan.Triosir.13 pojawiały się dość często w statystykach Dr.Web.

W ruchu powiązanym z pocztą e-mail najczęściej wykrywane były BackDoor.Andromeda.404 (2,22%), Trojan bankowy Trojan.PWS.Panda.5676 (0,97%) i BackDoor.Andromeda.519 (0,88%) - inna odmiana niekwestionowanego lidera tych rankingów. Należy zauważyć, że w październiku, atakujący często używali masowej wysyłki e-maili w celu dystrybucji Trojanów bankowych i złośliwego oprogramowania, mającego na celu kradzież haseł i innych poufnych informacji. Oprócz wyżej wymienionego Trojan.PWS.Panda.5676 do załączników e-maili często trafiały Trojan.PWS.Panda.655, Trojan.PWS.Stealer.13025 i Trojan.PWS.Stealer.13259. Sumarycznie osiągnęły one 2.04% całkowitej liczby wykrytych w październiku incydentów związanych z ruchem poczty elektronicznej.

W przypadku botnetów monitorowanych przez Doctor Web w ciągu ostatniego miesiąca nie odnotowano istotnych zmian w ich aktywności. Jedna podsieć wirusa Win32.Rmnet.12 osiągnęła 251,500 botów kontaktujących się z serwerami sterującymi z zainfekowanych komputerów, podczas gdy liczebność drugiej podsieci osiągnęła 379,000 botów. Średnia dzienna aktywność botnetu składającego się z maszyn przejętych przez infekującego pliki wirusa Win32.Sector pozostała stabilna na poziomie około 57,000 aktywnych botów. Nadal funkcjonuje botnet zbudowany przy użyciu BackDoor.Flashback.39. Przez cały październik z zainfekowanych komputerów z systemem Mac OS X wysyłano dziennie średnio 16,530 żądań skierowanych do serwerów kontrolno-zarządzających.

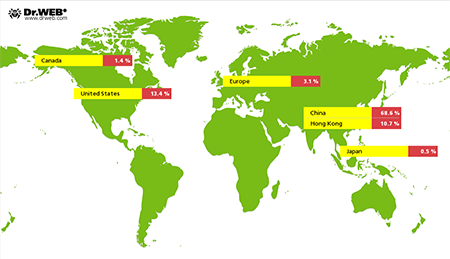

Wcześniej Doctor Web zgłosił wykrycie złośliwego programu dla systemu Linux, który został dodany do bazy wirusów jako Linux.BackDoor.Gates. Według informacji uzyskanych przez analityków bezpieczeństwa Doctor Web, w październiku botnet Linux.BackDoor.Gates pozostał aktywny — poniższy rysunek pokazuje rozkład geograficzny ataków DDoS przeprowadzonych z użyciem tego botnetu:

Kradzieże w ramach platformy Steam

Wiele nowoczesnych gier online typu multiplayer przenosi użytkowników do wirtualnych światów, które generują miliony zysków dla ich twórców. Światy stworzone w grach często mają swoje tradycje i prawa, kodeks postępowania oraz modele ekonomiczne, które pozwalają graczom na pozyskiwanie, wymianę, a nawet sprzedaż elementów gry za prawdziwe pieniądze. W połowie września 2014 r. Doctor Web odkrył i zbadał program Trojan.SteamBurglar.1, który okradał z tych elementów użytkowników platformy Steam. Będący własnością i utrzymywany przez Valve, Steam umożliwia użytkownikom pobieranie i aktualizację gier przez Internet i dostarcza im nowości ze świata gier wideo.

Jednak intruzi, zdecydowani na wzbogacenie się kosztem fanów gier online, nie zatrzymali się na jednym złośliwym programie: w październiku analitycy wirusów Doctor Web odkryli nowego Trojana z prawie identycznym "arsenałem". Oprócz kradzieży elementów gry, Trojan.SteamLogger.1 może rejestrować naciśnięcia klawiszy na zainfekowanym komputerze i przesłać te dane do przestępców. Na celowniku znaleźli się fani Dota 2, Counter-Strike: Global Offensive i Team Fortress 2.

Po uruchomieniu się na zainfekowanym komputerze, Trojan.SteamLogger.1 wyświetla obrazek z elementami gry i jednocześnie rozpoczyna intensywne złośliwe działania.

Po przekazaniu przestępcom informacji o zainfekowanym komputerze, złośliwy program będzie czekał na autoryzację użytkownika na serwerze, a następnie wyodrębni informacje o jego koncie Steam (dostępność SteamGuard, steam-id i tokenu zabezpieczeń) i przekaże te dane do przestępców. W odpowiedzi Trojan.SteamLogger.1 uzyskuje listę kont, na które może przenosić wykradzione z zaatakowanych kont elementy gry. Jeśli automatyczna autoryzacja użytkownika jest wyłączona w ustawieniach Steam, malware stworzy osobny wątek do uruchomienia keyloggera. Informacje o zarejestrowanych naciśnięciach klawiszy będą wysyłane do atakujących w odstępach 15-sekundowych.

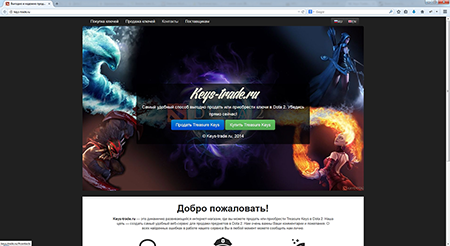

Aby przejrzeć "magazyn" pod kątem zapasów i cennych elementów gry, Trojan.SteamLogger.1 używa takich słów kluczowych jak Mythical, Legendary, Arcana, Immortal, "DOTA_WearableType_Treasure_Key, Container i Supply Crate. Innymi słowy Trojan próbuje ukraść najcenniejsze elementy w grze, skrzynie i klucze skrzyń. Trojan.SteamLogger.1 również monitoruje, czy gracze próbują sprzedawać między sobą wymienione wcześniej wirtualne przedmioty, a jeśli tak, to automatycznie usuwa te elementy z okna dialogowego sprzedaży. Aby sprzedawać klucze skrzyń gry Dota 2, autorzy złośliwego oprogramowania stworzyli nawet specjalny sklep internetowy.

Jednak rozpowszechnianie złośliwego oprogramowania nie jest jedyną techniką, przyjętą przez przestępców wzbogacających się na graczach. Używają oni wielu innych sztuczek. Oficjalnie sprzedawanie kont jest wyraźnie zabronione na większości serwerów gier, jednak nie zatrzymało to całkowicie procederu kupna i sprzedaży kont. Przy nabywaniu konta na serwerze gry, kupujący chce uzyskać nie tylko postać z maksymalną liczbę różnych "umiejętności" i punktów za doświadczenie, ale także elementy gry takie jak uzbrojenie i mocowania (czasami dość rzadkie), jak również zestaw umiejętności i zawodów, który jest dostępny dla tej postaci. Im więcej aktywów jest dostępne, tym większa będzie cena konta. W niektórych przypadkach może ona przekroczyć 500 USD.

Oszuści korzystają z różnych technik oszukiwania. Na przykład sprzedane konto w grze może być zwrócone przestępcom jak tylko kupujący złoży w serwisie pomocy technicznej gry zgłoszenie początkowe. Jeśli administracja odkryje, że konto zostało sprzedane w naruszeniu zasad, zostanie ono zablokowane.

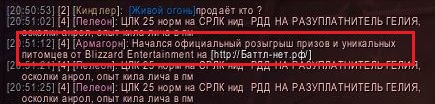

Oszuści mogą także korzystać z czatu do dystrybucji phishingowych adresów internetowych, np. mogą publikować fałszywe ogłoszenie o promocyjnej ofercie od twórcy gry, która wymaga od uczestników zalogowania się na obcej stronie www z ich loginem i hasłem do gry, lub oferują im malware w przebraniu programu, który pomoże im rozszerzyć atrybuty posiadanej przez nich postaci.

Zagrożenia dla systemu Android

W zeszłym miesiącu, duża liczba złośliwych aplikacji po raz kolejny zagroziła urządzeniom przenośnym z systemem Android. Na przykład na początku października byliśmy świadkami odkrycia programu Android.Selfmite.1.origin, który został osadzony w zmodyfikowanej wersji oficjalnego klienta aplikacji Google+. Przeznaczone do generowania nielegalnych zysków malware potrafi umieścić ikonę skrótu adresu URL na ekranie domowym systemu Android. W zależności od lokalizacji urządzenia adresy URL prowadzą do różnych stron zaangażowanych w programy partnerskie. Program może również reklamować inne aplikacje Google Play otwierając odpowiednie sekcje katalogu. Ponadto Android.Selfmite.1.origin może wysyłać wiadomości SMS do wszystkich kontaktów w książce telefonicznej zainfekowanego urządzenia mobilnego. Ilość wysyłanych SMS-ów jest nieograniczona i w zależności od polecenia otrzymanego z serwera kontrolno-sterującego, wiadomości mogą zawierać link do reklamy lub do aplikacji promowanych przez atakujących, w tym do kopii tego złośliwego programu.

|

|

W dalszym ciągu pojawiają się nowe programy żądające okupu (ransomware). Android.Locker.54.origin (jak został sklasyfikowany przez Doctor Web) jest jednym z takich programów, których "arsenał" nie różni się od innych podobnych aplikacji: na zainfekowanych urządzeniach oskarża użytkowników o oglądanie nielegalnych treści tylko dla dorosłych, blokuje ekran urządzenia i następnie domaga się wpłaty okupu. Tym różni się od innych aplikacji tego typu, że może wysyłać wiadomości SMS zawierające jego link do pobrania do wszystkich kontaktów w książce telefonicznej - coś, co może znacznie zwiększyć rozpowszechnianie się Trojana.

W październiku odkryto także Android.Dialer.7.origin, należący do rzadko obecnie występującej klasy złośliwych dialerów. Po instalacji na urządzeniu przenośnym, dialer wykonuje niezamawiane połączenie na numer Premium określony przez przestępców, na skutek czego pewna ilość pieniędzy obciąża konto abonenta.

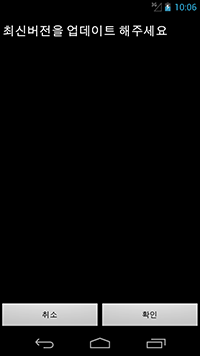

Południowokoreańskie urządzenia z Androidem ponownie stały się celem ataków. W październiku analitycy bezpieczeństwa Doctor Web zarejestrowali ponad 160 ataków spamowych mających na celu rozpowszechnianie wszelkiego rodzaju złośliwego oprogramowania dla Androida w niechcianych wiadomościach SMS. Jeden ze złośliwych programów wykorzystywanych przez przestępców został wprowadzony do bazy wirusów jako Android.BankBot.29.origin. Jest to popularny Trojan bankowy zaprojektowany w celu wykradania poufnych informacji od klientów instytucji finansowych w Korei Południowej. Podobnie jak inne takie programy, aby odeprzeć próbę jego usunięcia, Android.BankBot.29.origin żąda dostępu do funkcji administratora urządzenia. Jednakże czyni to w sposób szczególny. Odpowiednie okno dialogowe jest ukryte pod interfejsem złośliwej aplikacji w taki sposób, że użytkownicy mogą nawet nie zauważyć, że przyznają rozszerzone przywileje Android.BankBot.29.origin.

|

|

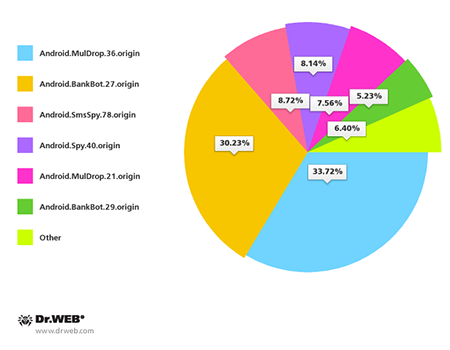

W sumie w ciągu ostatniego miesiąca urządzenia mobilne w Korei Południowej były najczęściej atakowane przez takie złośliwe programy jak Android.BankBot.27.origin, Android.MulDrop.36.origin, Android.SmsSpy.78.origin, Android.Spy.40.origin, Android.MulDrop.21.origin i Android.BankBot.29.origin.