20.08.2014

Wirusy

Wtyczki reklamowe przeznaczone dla popularnych przeglądarek nadal prowadzą wśród zagrożeń wykrywanych przez Dr. Web Curelt!. Wtyczki te są groźnymi rozszerzeniami, które zostały zaprojektowane do wyświetlania niepożądanych banerów na ładowanych stronach internetowych. Niestety różnorodność takich zagrożeń niepokojąco wzrasta. Aż dziesięć złośliwych wtyczek jest wymienianych przez specjalistów bezpieczeństwa z firmy Doctor Web wśród najczęściej wykrywanych szkodliwych programów. Należą do nich: Trojan.BPlug.100, Trojan.BPlug.48, Trojan.BPlug.46, Trojan.BPlug.102, Trojan.BPlug.28, Trojan.BPlug.78 i Trojan.BPlug.79. Wszystkie te zagrożenia mają podobny charakter, różnią się natomiast poszczególnymi cechami konstrukcyjnymi. Zgodnie ze statystykami firmy Doctor Web, Trojan.Packed.24524 który instaluje inne szkodliwe oprogramowanie, był najczęściej atakującym wirusem lipca. Jego udział w ogólnej liczbie zdarzeń wykrytych przez oprogramowanie Dr.Web stanowił 0,56%, oraz 1,59% w przypadku złośliwego oprogramowania wykrytego przez Dr.Web Curelt!. Programy Trojan.InstallMonster również zajmują czołowe miejsca w rankingu najbardziej powszechnych zagrożeń.

Jeżeli chodzi o pocztę email to najczęściej wykrywanymi Trojanami, które kierują użytkowników na różne fałszywe strony, były Trojan.Redirect.195 oraz Trojan.Redirect.197, jak również BackDoor.Tishop.122 - szkodliwe oprogramowanie, które podając się za sieć Amazon, próbuje przedostać się do urządzenia użytkownika. Trojan ten jest zaprojektowany także do pobierania innych szkodliwych aplikacji na zainfekowanym komputerze, wobec czego system pozbawiony ochrony może zostać przekształcony w skupisko wirusów i złośliwego oprogramowania.

Firma Doctor Web w ciągu ostatniego miesiąca nie odnotowała istotnych zmian w obszarze związanym z zagrożeniem botnetami: botnety, składające się z maszyn zainfekowanych przez Win32.Rmnet.12 (odnotowano około 250 tys. prób skontrolowania i przejęcia dowodzenia serwerem w jednej podsieci w ciągu 24 godzin), Win32.Sector (65 tys. zainfekowanych hostów aktywnych dziennie) oraz programem Trojan.Rmnet.19 (średnio tysiąc ataków na serwery C&C każdego dnia) są nadal aktywne. Botnety działające na komputerach z systemem Mac, zainfekowane przez BackDoor.Flashback.39 zawierają obecnie około 14 tys. botów.

Szyfrowanie danych przez Trojany

Jednym z najpoważniejszych zagrożeń dla użytkowników są dziś programy Trojan.Encoder. Pierwsze programy tego typu zostały odkryte w latach 2006-2007, kiedy użytkownicy niespodziewanie dowiadywali się, że ich cenne dane zostały zaszyfrowane, a przestępcy domagali się okupu, aby je odszyfrować. W tamtym okresie incydenty takie jak te, były dość rzadkie a technologie szyfrowania, stosowane przez przestępców, nie były szczególnie skomplikowane w związku z czym specjaliści Doctor Web szybko stworzyli narzędzie przeznaczone do odszyfrowywania zainfekowanych wirusem plików. Nie powstrzymało to jednak twórców wirusów przed stosowaniem coraz to bardziej złożonych procedur szyfrowania i ciągłym doskonaleniem prac nad aktualizacją złośliwego oprogramowania. W efekcie, w styczniu 2009 roku odnotowano 39 modyfikacji tych Trojanów, a dziś ich liczba sięga już kilkuset.

Trojany szyfrujące są rozpowszechniane w różny sposób, włączając w to pocztę e-mail, linki do pobrania przesyłane poprzez social media oraz programy do wysyłania i odbierania krótkich wiadomości (często szkodliwe oprogramowanie jest pobierane na komputer ofiary pod postacią kodeka wideo) – innymi słowy, przestępcy stosują wszystkie możliwe sposoby, w tym także socjotechnikę.

Choć Trojany różnią się od siebie pod względem ich algorytmów szyfrowania oraz języka, w którym zostały napisane, to wszystkie działają w podobny sposób. Po uruchomieniu na zainfekowanym komputerze, Trojan szuka plików przechowywanych na dyskach-dokumentów, zdjęć, muzyki, filmów, a czasem też aplikacji i baz danych – aby je potem zaszyfrować. Następnie szkodliwe oprogramowanie żąda wykupienia plików, które zostały zaszyfrowane. Żądania mogą być przechowywane na dysku w postaci pliku tekstowego, ustawione jako tapeta pulpitu w formie obrazu lub zapisane jako strona internetowa i dodane do listy autorun. Aby komunikować się ze swymi ofiarami przestępcy zwykle używają kont e-mail, dostępnych poprzez darmowe serwisy pocztowe.

Trojan.Encoder.398 ransom demand

Niestety, ze względu na fakt, że przestępcy regularnie przepakowują i szyfrują zainfekowane pliki, ich sygnatury nie są dodawane natychmiastowo do bazy wirusów, co oznacza, że nawet najnowocześniejszy antywirus nie gwarantuje 100 procentowej ochrony przed Trojanami tego typu. Dodatkowo, nowoczesne kodery korzystają z różnych procedur generowania kluczy szyfrowania. Czasami klucze są generowane w zainfekowanym systemie i przesyłane do serwera przestępców, po czym najważniejsze pliki źródłowe są usuwane. Innym razem Trojan zdobywa klucz z serwera, ale zazwyczaj zastosowany szyfr pozostaje nieznany, co w przypadku niektórych wersji Trojan.Encoder może szczególnie utrudnić wyleczenie plików (zwłaszcza jeśli pliku wykonywalnego Trojana nie ma już na dysku).

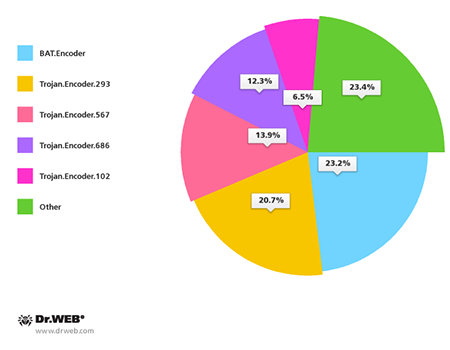

W lipcu 2014 roku ponad 320 użytkowników, których dane zostały zainfekowane przez działanie Trojanów koderów skontaktowało się z serwisem technicznym firmy Doctor Web. Najczęściej zarażone pliki były szyfrowane przez programy BAT.Encoder – Trojany te kodują pliki używając kryptografii GPG oraz .bat.scripts. Napisany w języku Delphi Trojan.Encoder.293 zajmuje drugie miejsce pod względem liczby próśb o wsparcie techniczne w jego usunięciu. Ten Trojan reprezentuje dwa typy szyfrowania plików: przy użyciu szyfrów XOR i RSA. Ponadto, wiele urządzeń zostało w ostatnim okresie zagrożonych przez Trojan.Encoder.102, który jest poprzednikiem Trojan.Encoder.293. Wirus ten koduje pliki za pomocą szyfru RSA, co sprawia, że niezwykle trudno jest odzyskać dane bez prywatnego klucza. 32-bitowa zmienna w każdym kodzie także umożliwia koderowi napisanie na samym początku danych pliku, którego rozmiar jest większy niż 4 GB, przez co naprawienie plików staje się niemożliwe. Poniższy wykres kołowy zawiera informacje dotyczące Trojanów, które zostały przedstawione zgodnie z liczbą próśb o wsparcie techniczne, otrzymanych w lipcu 2014 przez firmę Doctor Web.

W lipcu miała miejsce także masowa dystrybucja programu Trojan.Encoder.686, który jest uważany przez ekspertów za jeden z najbardziej zaawansowanych wirusów tego typu. Ostatnie doniesienia specjalistów bezpieczeństwa dotyczące kolejnej, tym razem angielskiej wersji Trojana dowodzą, że cyberprzestępcy mają zamiar rozszerzyć swoją działalność o nowe cele. Trojan.Encoder.686 używa bardzo specyficznego szyfrowania, które wyklucza jakąkolwiek możliwość odzyskania danych bez użycia kluczy. Trojan.Encoder.686 może z łatwością ukrywać swoją obecność w systemie: początkowo koduje wszystkie pliki, a następnie kontaktuje się z serwerem C&C, aby przesłać zgromadzone dane. Jest to cecha, która wyróżnia tego Trojana na tle podobnych wirusów. Pozostałe programy kodujące utrzymują połączenie z serwerem C&C podczas szyfrowania plików. Serwer C&C nie może zostać wyłączony ponieważ znajduje się w sieci Tor.

Najskuteczniejszą metodą, aby zapobiec potencjalnym szkodom wyrządzonym przez Trojana, który szyfruje dane, jest tymczasowe sporządzenie kopii zapasowej wszystkich ważnych danych na nośnikach zewnętrznych. Jeśli jednak dane zostały już zainfekowane przez to szkodliwe oprogramowanie należy wykonać następujące kroki:

- Skontaktować się z policją;

- Nie podejmować prób rozwiązania problemu poprzez ponowne zainstalowanie system operacyjnego;

- Nie usuwać żadnych plików z twardego dysku;

- Nie próbować samodzielnego odzyskiwania zaszyfrowanych danych;

- Skontaktować się ze wsparciem technicznym firmy Doctor Web poprzez wysłanie prośby o odzyskanie danych (“Request for Curing”). Usługa ta jest dostępna za darmo dla użytkowników korzystających z oprogramowania firmy Doctor Web;

- Dołączyć zaszyfrowane przez Trojana pliki do wysyłanej prośby;

- Czekać na odpowiedź analityków wirusów. Ze względu na ogromną liczbę próśb i skalę problemu zalecana jest cierpliwość w oczekiwaniu na reakcję ze strony działu technicznego.

Zdarzenia i zagrożenia w lipcu

Przestępcy internetowi nadal wykorzystują Trojany, aby zagrażać bezpieczeństwu transakcji online. W lipcu badacze bezpieczeństwa opublikowali rezultaty swoich badań nad Trojanem REtefe, którego działalność była wymierzona w konta klientów kilkudziesięciu banków w Szwajcarii, Austrii, Niemczech oraz Japonii. Atak ten składa się z dwóch etapów. Po pierwsze, ofiara ataku otrzymuje email z propozycją instalacji aktualizacji systemu Windows, która jest w istocie Trojanem REtefe. Złośliwe oprogramowanie umożliwia cyberprzestępcom kontrolę zainfekowanego urządzenia oraz obejście funkcji anty-phishingowych przeglądarki. Po dokonaniu niezbędnych zmian w zainfekowanym systemie, REtefe zostaje samoczynnie usunięty, co utrudnia antywirusowi wykrycie jakiegokolwiek zagrożenia. Zawsze, gdy ofiara ataku dokonuje operacji bankowej online, czynność zostaje przekierowana na fałszywą stronę internetową, poprzez którą przesyłane są informacje o koncie ofiary. Następnie rozpoczyna się kolejny etap. Ofiara otrzymuje możliwość pobrania i zainstalowania aplikacji na system Android, która pozornie generuje hasła dostępu do konta bankowego, ale w rzeczywistości to kolejny koń trojański. Aplikacja potajemnie przekierowuje wiadomości SMS przychodzące z banku na serwer przestępców lub inne urządzenie mobilne, sterowane przez intruza. Z takim uwierzytelnieniem oraz autoryzacją w postaci wiadomości SMS, używanych w celu potwierdzenia operacji bankowych online, oszuści mają pełną kontrolę nad kontem bankowym użytkownika. Warto podkreślić, że wirus REtefe występuje w różnych wersjach jako Trojan.MulDrop5.9243, Trojan.PWS.Panda.5676 oraz Trojan.Siggen6.16706, a także jako Android.Banker.11.origin w wersji na system Android.

Uwaga internetowych napastników kieruje się także ostatnio w stronę terminali POS wykorzystywanych w punktach handlowych do płacenia kartą przez klientów. W lipcu badacze bezpieczeństwa odkryli botnet, który naraził na szwank aż 5600 komputerów w 119 krajach. Wirus służył do kradzieży informacji z kart bankowych. Cyberprzestępcy zaczęli wykorzystywać zainfekowane urządzenia do przeprowadzania groźnych ataków na terminale POS od lutego 2014 roku, w związku z czym odkryto aż pięć istniejących botnetów. Trzy z nich, które pozostają nieaktywne znajdują się w Iranie, Niemczech oraz Rosji, dwa aktywne (działające od maja i czerwca tego roku) także znaleziono w Rosji. Jak wynika z raportów programu antywirusowego Dr. Web za groźne ataki odpowiedzialny jest program Trojan.RDPBrute.13.

Zdarzenia, które miały miejsce w lipcu po raz kolejny zwróciły uwagę na fakt, że wbrew obiegowym opiniom system Linux nie jest wolny od zagrożeń bezpieczeństwa. Eksperci ds. wirusów opublikowali wyniki swoich analiz dotyczących Linux.Roopre.1, który został zaprojektowany, aby atakować serwery sieciowe, działające na systemie Linuks oraz UNIX. W takiej sytuacji serwer kontrolny może wydać polecenie temu wieloprocesowemu złośliwemu oprogramowaniu, aby ten wykonywał typowe szkodliwe zadania jak np. przesyłanie danych, pobieranie innego programowania oraz prowadzenie działań w systemie. Analitycy bezpieczeństwa uzyskali dostęp do dwóch serwerów C&C, na których działa Linux.Roopre.1 i oszacowali, że zostało nim zainfekowanych około 1400 serwerów, głównie zlokalizowanych w USA, Rosji, Niemczech i Kanadzie.

Mobilne zagrożenia

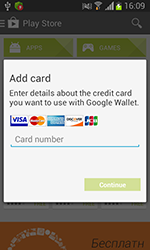

Ubiegły miesiąc obfitował także w zagrożenia skierowane na urządzenia z systemem Android. W połowie miesiąca specjaliści ds. bezpieczeństwa Doctor Web odkryli np. niebezpieczny program Android.BankBot.21.origin, który wykrada dane z kart bankowych użytkowników smartfonów i tabletów z systemem Android. W tym celu Trojan naśladuje autoryzację karty bankowej, używanej do dokonywania transakcji przez klientów Google Play oraz przesyła zdobyte w ten sposób dane przestępcom. Co więcej, Android.BankBot.21.origin gromadzi inne poufne informacje, w tym wszystkie przychodzące SMSy, a na polecenie cyberprzestępców może nawet potajemnie wysyłać krótkie wiadomości.

|

|

|

Warto wspomnieć także, że w lipcu do bazy wirusów Dr. Web został dodany Android.Locker. Nowe zagrożenie spod znaku ‘ransomeware’, nazwane przez specjalistów z Doctor Web Android.Locker.19.origin zostało rozpowszechnione w Stanach Zjednoczonych. Jego działanie polega na blokowaniu zaatakowanych urządzeń i żądaniu zapłaty za jego odblokowanie. Wirus poważnie ogranicza funkcjonalność zainfekowanego urządzenia praktycznie rzecz biorąc uniemożliwiając użytkownikowi jakiekolwiek działania. Dlatego też, jak ostrzegają specjaliści z firmy Doctor Web, pozbycie się tego złośliwego oprogramowania jest zadaniem bardzo trudnym.

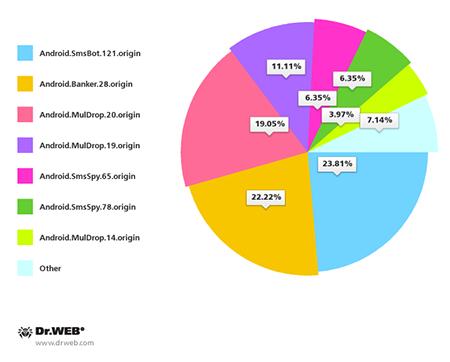

Celem ataków w ostatnim czasie stali się także mieszkańcy Korei Południowej, a zwłaszcza użytkownicy systemu Android. W ciągu ubiegłego miesiąca analitycy z firmy Doctor Web zarejestrowali ponad 120 incydentów, polegających na otrzymywaniu przez użytkowników wiadomości SPAM, które zawierały link z Trojanem, wymierzonym w posiadaczy urządzeń z Androidem. Najczęściej zagrożenia, dystrybuowane za pomocą wiadomości SPAM, zawierały złośliwe programy Android.SmsBot.121.origin, Android.Banker.28.origin, Android.MulDrop.20.origin, Android.MulDrop.19.origin, Android.SmsSpy.65.origin, Android.SmsSpy.78.origin oraz Android.MulDrop.14.origin.

Przydatne linki

Aktualne statystyki zagrożeń wirusami: stat.drweb.com

Wersja próbna oprogramowania antywirusowego firmy Doctor Web

- Wersja dla domu: https://download.drweb.com/demoreq/home

- Wersja dla firm: https://download.drweb.com/demoreq/biz/?lng=en

Encyklopedia wirusów: vms.drweb-av.pl

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments